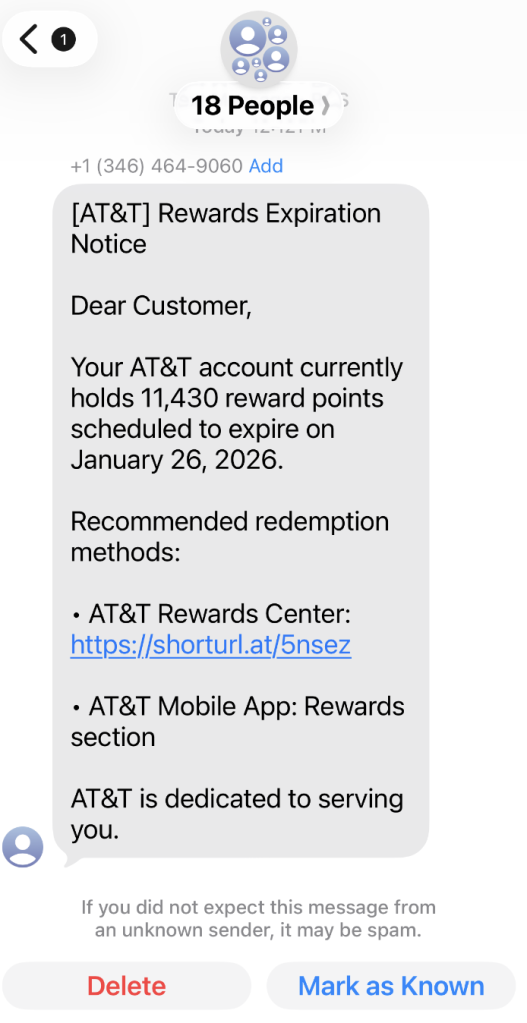

Un collègue a partagé ce SMS suspect dans lequel AT&T avertit soi-disant le destinataire que ses points de fidélité sont sur le point d'expirer.

Les attaques par hameçonnage sont de plus en plus sophistiquées, probablement grâce à l'aide de l'IA. Elles imitent de mieux en mieux les grandes marques, non seulement en termes d'apparence, mais aussi de comportement. Récemment, nous avons découvert une campagne d'hameçonnage bien exécutée ciblant les clients d'AT&T, qui combine une image de marque réaliste, une ingénierie sociale astucieuse et des tactiques de vol de données à plusieurs niveaux.

Dans cet article, nous vous guiderons à travers l'enquête, écran par écran, en expliquant comment la campagne trompe ses victimes et où aboutissent les données volées.

Voici le SMS qui a déclenché l'enquête.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

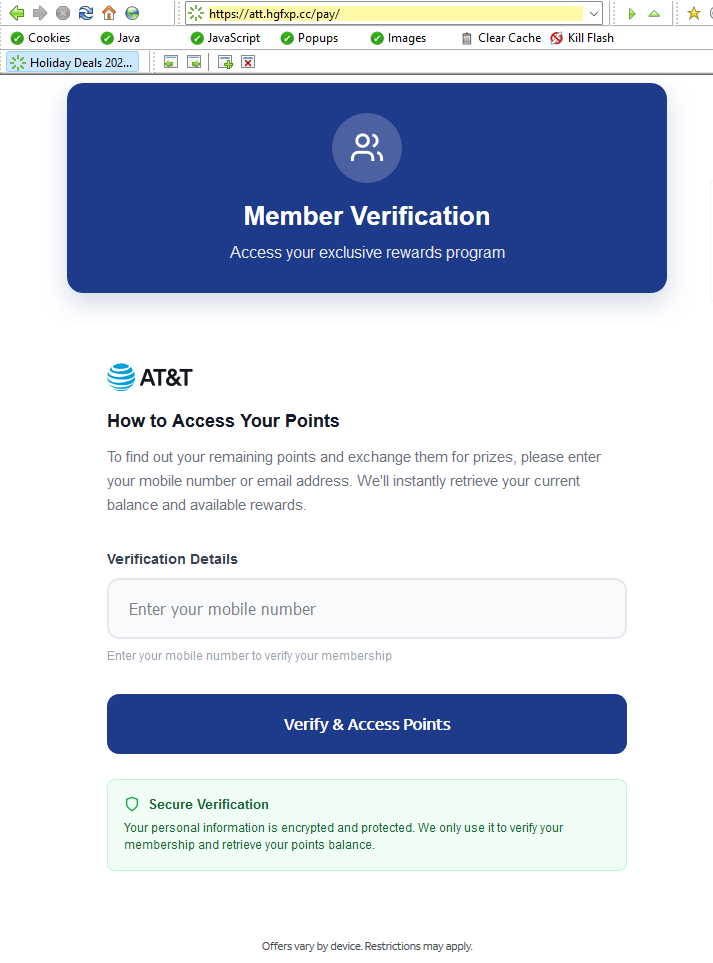

L'URL raccourcie menait à https://att.hgfxp[.]cc/pay/, un site web conçu pour ressembler à un site AT&T tant par son nom que par son apparence.

Toutes les marques, en-têtes et menus ont été copiés, et la page était remplie de liens réels vers att.com.

Mais le « clou du spectacle » était une section spéciale expliquant comment accéder à vos points de fidélité AT&T.

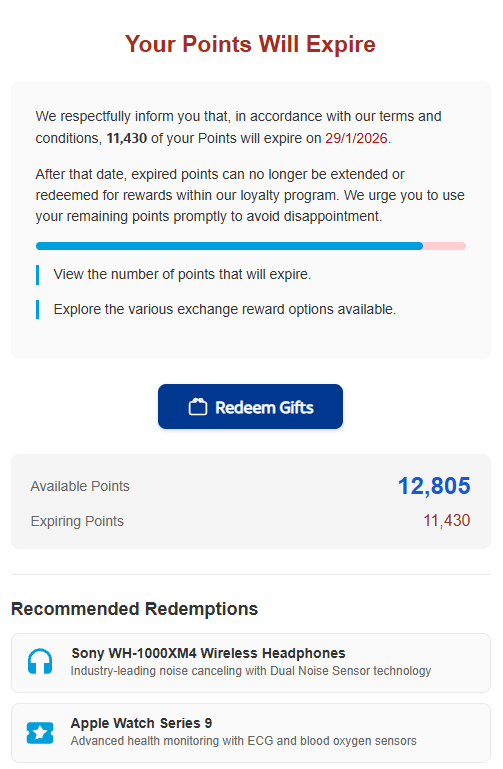

Après avoir « vérifié » leur compte à l'aide d'un numéro de téléphone, la victime voit s'afficher un tableau de bord l'avertissant que ses points AT&T expireront dans deux jours. Ce délai très court est une tactique de phishing courante qui exploite l'urgence et la peur de passer à côté (FOMO, fear of missing out).

Les récompenses proposées, telles que des Amazon , des écouteurs, des montres connectées et bien d'autres encore, sont alléchantes et renforcent l'illusion selon laquelle la victime a affaire à un programme de fidélité légitime.

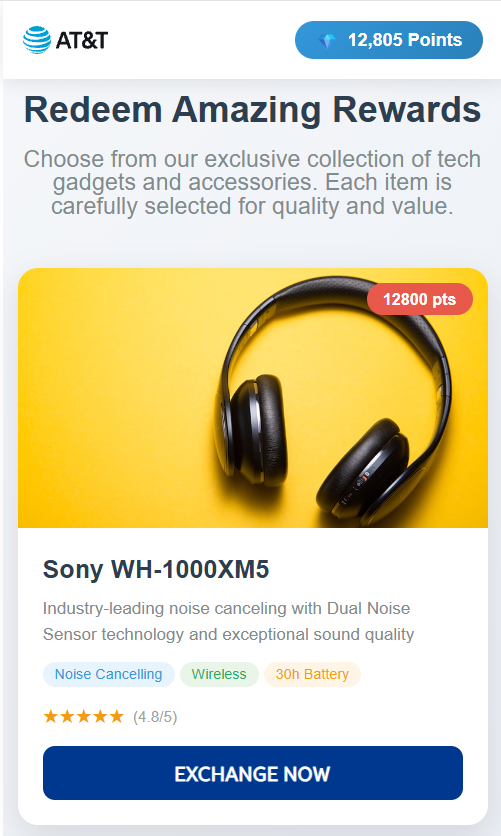

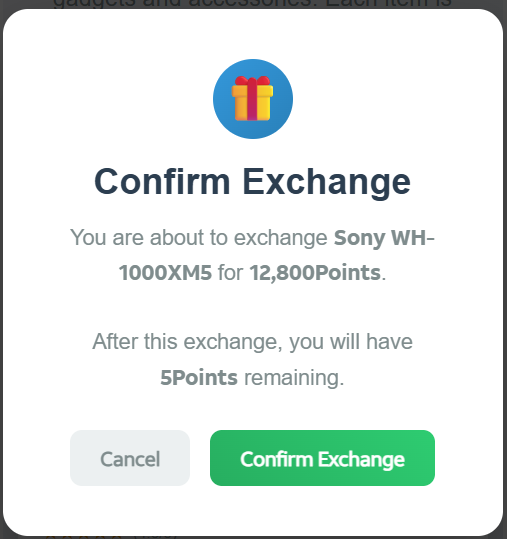

Pour renforcer encore davantage la crédibilité, après avoir fourni son numéro de téléphone, la victime voit s'afficher une liste de cadeaux disponibles, suivie d'une demande de confirmation finale.

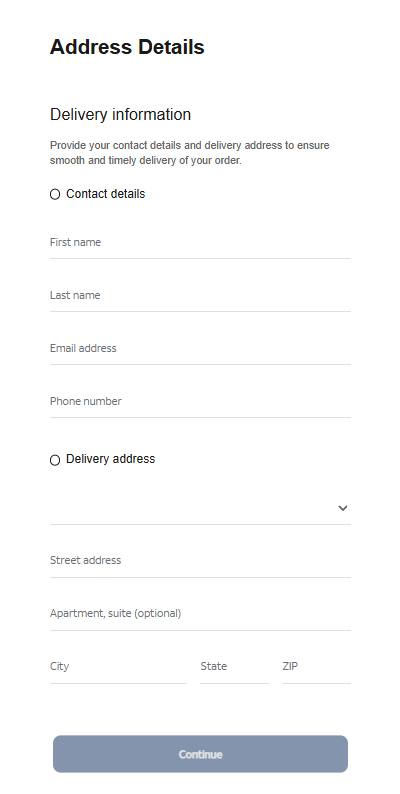

À ce stade, la victime est invitée à remplir un formulaire « Informations de livraison » lui demandant des informations personnelles sensibles, notamment son nom, son adresse, son numéro de téléphone, son adresse e-mail, etc. C'est à ce moment-là que le vol de données a lieu.

Le flux de soumission visible du formulaire est fluide et professionnel, avec une validation en temps réel et une mise en évidence des erreurs, comme on peut s'y attendre de la part d'une grande marque. Ceci est délibéré. Les pirates utilisent un code de validation front-end avancé afin de maximiser la qualité et l'exhaustivité des informations volées.

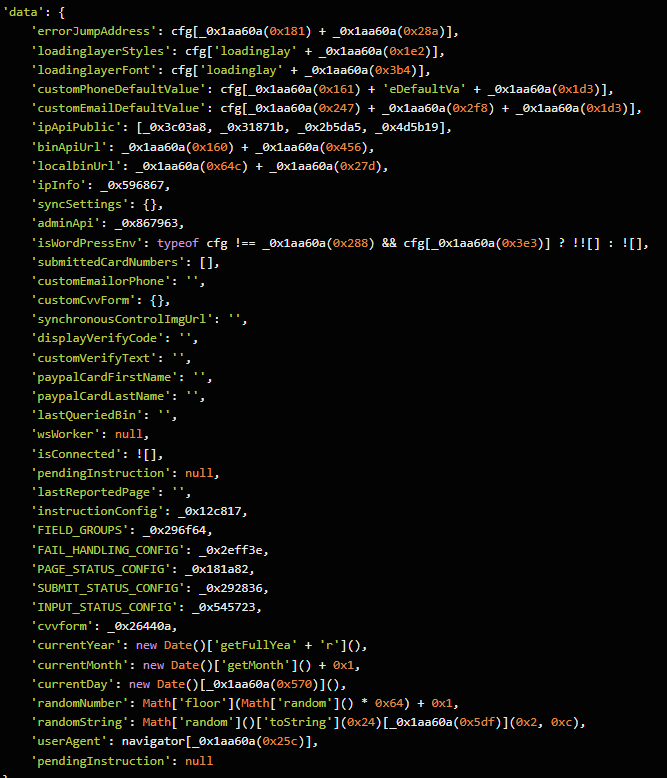

Derrière l'interface utilisateur élégante, le formulaire est relié à un code JavaScript qui, lorsque la victime clique sur « Continuer », recueille toutes les informations saisies et les transmet directement aux pirates. Au cours de notre enquête, nous avons déchiffré leur code et découvert une importante section « données ».

Les données volées sont envoyées au format JSON via POST à https://att.hgfxp[.]cc/api/open/cvvInterface.

Ce point de terminaison est hébergé sur le domaine de l'attaquant, ce qui lui donne un accès immédiat à tout ce que la victime soumet.

Ce qui rend cette campagne efficace et dangereuse

- Mimétisme sophistiqué: chaque page est une copie conforme du site att.com, avec des liens de navigation et des logos fonctionnels.

- Ingénierie sociale en couches: les victimes sont piégées étape par étape, chaque page les amenant à baisser leur garde et à accroître leur confiance.

- Assurance qualité: la validation personnalisée des formulaires JavaScript réduit les erreurs et augmente le taux de réussite de la saisie des données.

- Code obscurci: les scripts malveillants sont dissimulés dans un code obscurci, ce qui ralentit leur analyse et leur suppression.

- Exfiltration centralisée: toutes les données collectées sont envoyées directement au point de terminaison de commande et de contrôle de l'attaquant.

Comment se défendre

Plusieurs signaux d'alerte auraient pu avertir la cible qu'il s'agissait d'une tentative d'hameçonnage :

- Le texte a été envoyé à 18 destinataires à la fois.

- Il utilisait une formule de salutation générique (« Cher client ») au lieu d'une identification personnelle.

- Le numéro de l'expéditeur n'était pas un contact AT&T reconnu.

- La date d'expiration changeait si la victime visitait le faux site à une date ultérieure.

Au-delà du fait d'éviter les liens non sollicités, voici quelques moyens de rester en sécurité :

- Accédez à vos comptes uniquement via les applications officielles ou en saisissant directement l'adresse du site Web officiel (att.com) dans votre navigateur.

- Vérifiez attentivement les URL. Même si une page semble parfaite, passez votre souris sur les liens et vérifiez dans la barre d'adresse que les domaines sont officiels.

- Activez l'authentification multifactoriellepour vos comptes AT&T et autres comptes critiques.

- Utilisez une solution anti-malware en temps réel à jour avec un module de protection Web.

Conseil de pro : Malwarebytes Guard a identifié ce texte comme une arnaque.

Nous ne nous contentons pas de signaler les escroqueries, nous contribuons à les détecter.

Les risques liés à la cybersécurité ne devraient jamais dépasser le stade des gros titres. Si quelque chose vous semble louche, vérifiez s'il s'agit d'une arnaque à l'aide de Malwarebytes Guard. Envoyez une capture d'écran, collez le contenu suspect ou partagez un lien, un texte ou un numéro de téléphone, et nous vous dirons s'il s'agit d'une arnaque ou d'un site légitime. Disponible avec Malwarebytes Premium pour tous vos appareils, et dans Malwarebytes pour iOS Android.