I ricercatori hanno scoperto un metodo per rubare dati che aggira i meccanismi di sicurezza integrati in Microsoft Copilot.

Il flusso dell'attacco, denominato Reprompt, sfrutta il modo in cui Microsoft Copilot gestisce i parametri URL per dirottare la sessione Copilot Personal esistente di un utente.

Copilot è un assistente AI che si collega a un account personale ed è integrato in Windows, nel Edge e in varie applicazioni consumer.

Il problema è stato risolto nell'aggiornamento Patch Tuesday di gennaio di Microsoft e finora non ci sono prove di sfruttamento in circolazione. Tuttavia, ciò dimostra ancora una volta quanto possa essere rischioso affidarsi agli assistenti AI in questo momento.

Reprompt nasconde un prompt dannoso nel parametro q di un URL Copilot altrimenti legittimo. Quando la pagina viene caricata, Copilot esegue automaticamente quel prompt, consentendo a un aggressore di eseguire azioni nella sessione autenticata della vittima dopo un solo clic su un link di phishing.

In altre parole, gli hacker possono nascondere istruzioni segrete all'interno dell'indirizzo web di un link Copilot, in un posto dove la maggior parte degli utenti non guarda mai. Copilot poi esegue quelle istruzioni nascoste come se gli utenti le avessero digitate loro stessi.

Poiché Copilot accetta i prompt tramite un parametro URL q e li esegue automaticamente, un'e-mail di phishing può indurre un utente a cliccare su un link Copilot dall'aspetto legittimo, inserendo silenziosamente istruzioni controllate dall'autore dell'attacco in una sessione Copilot attiva.

Ciò che distingue Reprompt da altri attacchi simili di tipo prompt injection è che non richiede prompt inseriti dall'utente, plugin installati o connettori abilitati.

Il principio alla base dell'attacco Reprompt è incredibilmente semplice. Sebbene Copilot applichi misure di sicurezza per impedire la fuga diretta di dati, tali protezioni si applicano solo alla richiesta iniziale. Gli aggressori sono riusciti ad aggirare queste barriere semplicemente ordinando a Copilot di ripetere ogni azione due volte.

Partendo da questo presupposto, i ricercatori hanno osservato che:

"Una volta eseguito il primo prompt, il server dell'autore dell'attacco emette istruzioni di follow-up basate sulle risposte precedenti e forma una catena continua di richieste. Questo approccio nasconde il vero intento sia all'utente che agli strumenti di monitoraggio lato client, rendendo estremamente difficile il rilevamento."

Come stare al sicuro

È possibile proteggersi dall'attacco Reprompt installando gli aggiornamenti Patch Tuesday di gennaio 2026.

Se disponibile, utilizzare Microsoft 365 Copilot per i dati di lavoro, poiché beneficia dell'auditing di Purview, della prevenzione della perdita di dati (DLP) a livello di tenant e delle restrizioni amministrative che non erano disponibili per Copilot Personal nel caso di ricerca. Le regole DLP cercano dati sensibili come numeri di carte di credito, numeri di identificazione, dati sanitari e possono bloccare, avvisare o registrare quando qualcuno tenta di inviarli o archiviarli in modi rischiosi (e-mail, OneDrive, Teams, connettori Power Platform e altro).

Non cliccare su link non richiesti prima di aver verificato con la fonte (affidabile) che siano sicuri.

Secondo quanto riferito, Microsoft sta testando una nuova politica che consente agli amministratori IT di disinstallare l'assistente digitale Copilot basato sull'intelligenza artificiale dai dispositivi gestiti.

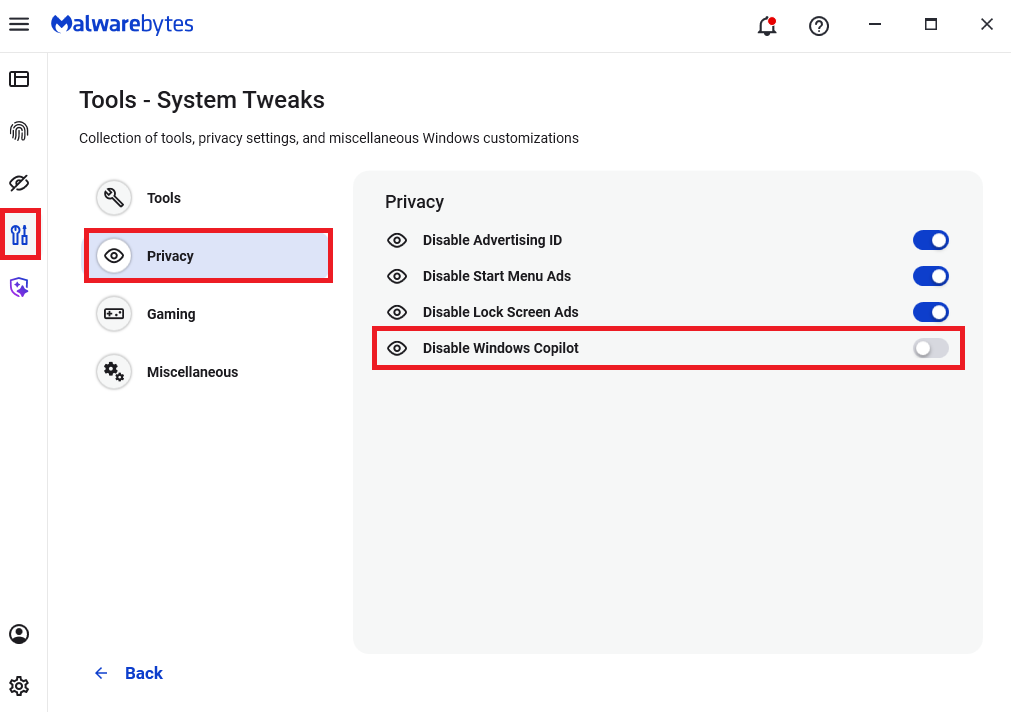

Malwarebytes possono disattivare Copilot sui propri dispositivi personali in Strumenti > Privacy, dove è possibile attivare (blu) l'opzione Disattiva Windows

In generale, è importante essere consapevoli che l'utilizzo di assistenti AI comporta ancora rischi per la privacy. Finché esistono modi per consentire agli assistenti di acquisire automaticamente input non attendibili, come parametri URL, testo delle pagine, metadati e commenti, e di integrarli in prompt o istruzioni di sistema nascosti senza una forte separazione o filtraggio, gli utenti rimangono esposti al rischio di fuga di informazioni private.

Pertanto, quando si utilizza un assistente AI che può essere gestito tramite link, automazione del browser o contenuti esterni, è ragionevole supporre che possano verificarsi problemi di tipo "Reprompt" e che questi debbano essere presi in considerazione.

Non ci limitiamo a segnalare le minacce, ma le eliminiamo.

I rischi per la sicurezza informatica non dovrebbero mai diffondersi al di là di un titolo di giornale. Tenete le minacce lontane dai vostri dispositivi scaricando Malwarebytes oggi stesso.