Nadat de virale AI-assistent Clawdbot vanwege een handelsmerkgeschil gedwongen werd om zijn naam te veranderen in Moltbot, kwamen opportunisten snel in actie. Binnen enkele dagen verschenen er typosquat-domeinen en een gekloonde GitHub-repository, waarmee de maker van het project werd geïmiteerd en infrastructuur werd opgezet voor een mogelijke aanval op de toeleveringsketen.

De code is schoon. De infrastructuur is dat niet. Nu het aantal downloads en sterbeoordelingen op GitHub snel stijgt, hebben we ons verdiept in hoe nepdomeinen zich richten op virale open source-projecten.

De achtergrond: waarom werd Clawdbot hernoemd?

Begin 2026 werd Peter Steinberger's Clawdbot een van de snelst groeiende open source-projecten op GitHub. Met deze zelfgehoste assistent, die wordt omschreven als 'Claude met handen', konden gebruikers hun computer bedienen via WhatsApp, Telegram, Discord en soortgelijke platforms.

Anthropic maakte later bezwaar tegen de naam. Steinberger ging hiermee akkoord en gaf het project een nieuwe naam: Moltbot ('molt' is wat kreeften doen wanneer ze hun schaal afwerpen).

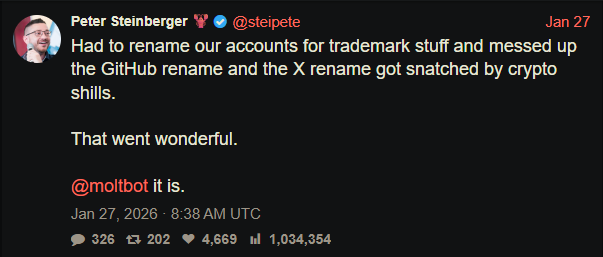

Tijdens de naamswijziging werden zowel de GitHub-organisatie als X gebruikersnaam X voorheen Twitter) kortstondig vrijgegeven voordat ze werden teruggevorderd. Aanvallers die de overgang in de gaten hielden, grepen ze binnen enkele seconden.

"We moesten onze accounts hernoemen vanwege handelsmerkzaken en hebben de GitHub-hernoeming verprutst, waardoor de X werd ingepikt door crypto-shills." — Peter Steinberger

Dat korte moment was genoeg.

Infrastructuur voor identiteitsfraude ontstond

Tijdens het onderzoeken van een verdachte opslagplaats ontdekte ik een gecoördineerde reeks middelen die waren ontworpen om zich voor te doen als Moltbot.

Domeinen

- moltbot[.]jij

- clawbot[.]ai

- clawdbot[.]jij

Opslagplaats

- github[.]com/gstarwd/clawbot — een gekloonde repository die gebruikmaakt van een typosquatted variant van de vroegere projectnaam Clawdbot

Website

Een gepolijste marketingsite met:

- professioneel ontwerp dat nauw aansluit bij het echte project

- SEO-optimalisatie en gestructureerde metadata

- downloadknoppen, tutorials en veelgestelde vragen

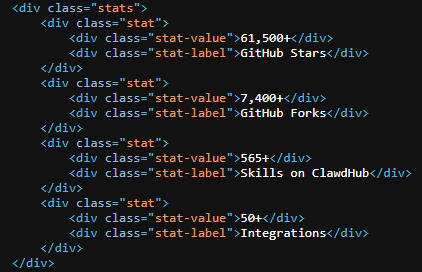

- claims van meer dan 61.500 GitHub-sterren verwijderd uit de echte repository

Bewijs van identiteitsfraude

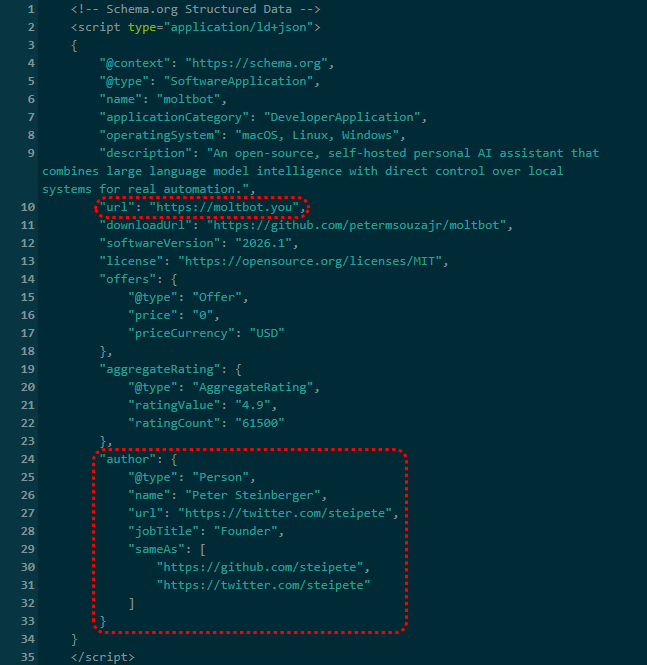

Valse toeschrijving: De schema.org-metadata van de site claimt ten onrechte dat Peter Steinberger de auteur is en linkt rechtstreeks naar zijn echte GitHub- en X . Dit is een duidelijke verkeerde voorstelling van identiteit.

Verkeerde verwijzing naar een niet-geautoriseerde repository: 'Bekijk op GitHub'-links sturen gebruikers naar gstarwd/clawbot, niet naar de officiële moltbot/moltbot-repository.

Gestolen geloofwaardigheid: De site maakt opvallend reclame voor tienduizenden sterren die bij het echte project horen. De kloon heeft er vrijwel geen (hoewel dat aantal op het moment van schrijven gestaag stijgt).

Legitieme en frauduleuze links door elkaar gebruiken: sommige links verwijzen naar echte bronnen, zoals officiële documentatie of legitieme binaire bestanden. Andere links leiden naar infrastructuur voor identiteitsfraude. Deze selectieve legitimiteit maakt toevallige verificatie onmogelijk en lijkt opzettelijk.

Volledige SEO-optimalisatie: Canonical tags, Open Graph metadata, Twitter en analytics zijn allemaal aanwezig – duidelijk bedoeld om de imitatiewebsite hoger te laten scoren dan legitieme projectbronnen.

De ironische veiligheidswaarschuwing: de nepwebsite waarschuwt gebruikers zelfs voor oplichting met valse cryptovaluta-tokens, terwijl hij zelf het project imiteert.

Codeanalyse: Clean by design

Ik heb een statische audit uitgevoerd van de gstarwd/clawbot-repository:

- geen kwaadaardige npm-scripts

- geen exfiltratie van inloggegevens

- geen verduistering of payload staging

- geen cryptomining

- geen verdachte netwerkactiviteit

De code is functioneel identiek aan het legitieme project, wat niet geruststellend is.

Het dreigingsmodel

De afwezigheid van malware is de strategie. Niets wijst hier op een opportunistische malwarecampagne. In plaats daarvan wijst de opzet op een vroege voorbereiding op een aanval op de toeleveringsketen.

De waarschijnlijke reeks gebeurtenissen:

Een gebruiker zoekt naar 'clawbot GitHub' of 'moltbot download' en vindt moltbot[.]you of gstarwd/clawbot.

De code ziet er legitiem uit en voldoet aan de veiligheidseisen.

De gebruiker installeert het project en configureert het, waarbij API-sleutels en berichtentokens worden toegevoegd. Er wordt vertrouwen opgebouwd.

Op een later moment wordt een routine-update uitgevoerd via npm update of git pull. Een kwaadaardige payload wordt afgeleverd in een installatie die de gebruiker al vertrouwt.

Een aanvaller kan dan het volgende verzamelen:

- Anthropic API-sleutels

- OpenAI API-sleutels

- Inloggegevens voor WhatsApp-sessie

- Telegram-bot-tokens

- Discord OAuth-tokens

- Slack-inloggegevens

- Signaalidentiteitssleutels

- volledige gespreksgeschiedenis

- toegang tot het uitvoeren van commando's op de gecompromitteerde machine

Wat is kwaadaardig en wat niet?

Duidelijk kwaadaardig

- valse toeschrijving aan een echt persoon

- verkeerde voorstelling van populariteitsstatistieken

- opzettelijke omleiding naar een ongeautoriseerde opslagplaats

Misleidend, maar nog geen malware

- typosquat-domeinen

- SEO-manipulatie

- gekloonde repositories met schone code

(Nog) niet aanwezig

- actieve malware

- gegevenslek

- cryptomining

Schone code vandaag vermindert wantrouwen morgen.

Een bekend patroon

Dit volgt een bekend patroon bij aanvallen op open source-toeleveringsketens.

Een gebruiker zoekt naar een populair project en komt terecht op een overtuigend ogende site of gekloonde repository. De code lijkt legitiem en doorstaat een beveiligingscontrole.

Ze installeren het project en configureren het, waarbij ze API-sleutels of berichtentokens toevoegen zodat het naar behoren kan werken. Er wordt vertrouwen opgebouwd.

Later komt er een routine-update binnen via een standaard npm-update of git pull. Die update introduceert een kwaadaardige payload in een installatie die de gebruiker al vertrouwt.

Van daaruit kan een aanvaller inloggegevens en gespreksgegevens verzamelen en mogelijk commando's uitvoeren op het gecompromitteerde systeem.

Er is geen exploit nodig. De hele keten is gebaseerd op vertrouwen in plaats van technische kwetsbaarheden.

Hoe blijf ik veilig

Dit soort infrastructuur voor identiteitsfraude is zo ontworpen dat deze er legitiem uitziet lang voordat er iets kwaadaardigs verschijnt. Tegen de tijd dat een schadelijke update arriveert – als deze überhaupt arriveert – is de software mogelijk al op grote schaal geïnstalleerd en vertrouwd.

Daarom blijft basisbronverificatie belangrijk, vooral wanneer populaire projecten snel van naam veranderen of verhuizen.

Advies voor gebruikers

- Eigendom van GitHub-organisatie verifiëren

- Maak rechtstreeks bladwijzers voor officiële repositories

- Behandel hernoemde projecten tijdens overgangen als projecten met een hoger risico.

Advies voor beheerders

- Registreer waarschijnlijk typosquat-domeinen vooraf voordat ze openbaar worden hernoemd.

- Coördineer naamswijzigingen en wijzigingen zorgvuldig

- Controleer op gekloonde repositories en imitatiesites

Pro-tip: Malwarebytes zijn beschermd. Malwarebytes actief alle bekende indicatoren van compromittering (IOC's) die verband houden met deze infrastructuur voor identiteitsfraude, waardoor gebruikers geen toegang krijgen tot de frauduleuze domeinen en gerelateerde activa die in dit onderzoek zijn geïdentificeerd.

We rapporteren niet alleen over bedreigingen - we verwijderen ze ook

Cyberbeveiligingsrisico's mogen zich nooit verder verspreiden dan een krantenkop. Houd bedreigingen van uw apparaten door Malwarebytes vandaag nog te downloaden.