Het begint met een eenvoudige zoekopdracht.

Je moet externe toegang tot de computer van een collega instellen. Je zoekt op Google naar 'RustDesk downloaden', klikt op een van de bovenste resultaten en komt terecht op een verzorgde website met documentatie, downloads en een bekende branding.

Je installeert de software, start deze op en alles werkt precies zoals verwacht.

Wat u niet ziet, is het tweede programma dat tegelijkertijd wordt geïnstalleerd – een programma dat aanvallers stilletjes permanente toegang tot uw computer geeft.

Dat is precies wat we hebben waargenomen in een campagne waarbij het valse domein rustdesk[.]work werd gebruikt.

Het aas: een bijna perfecte imitatie

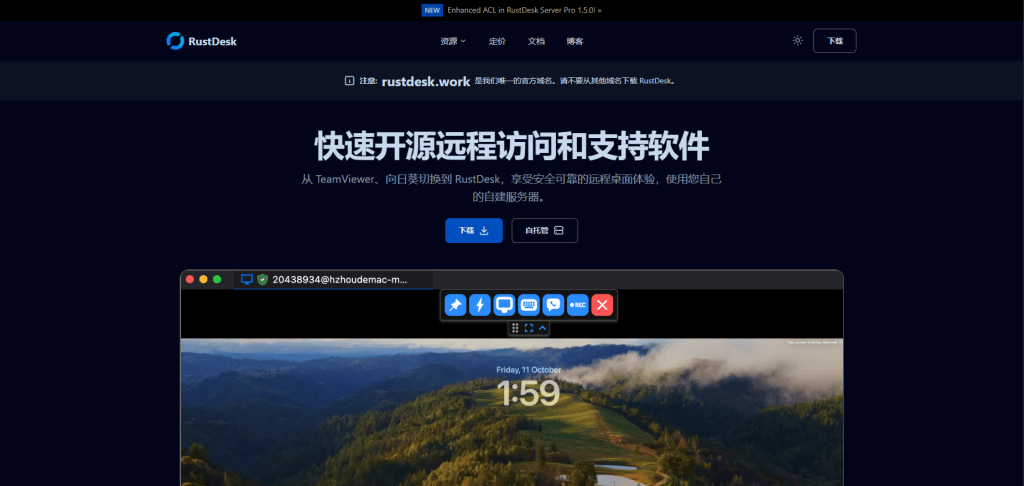

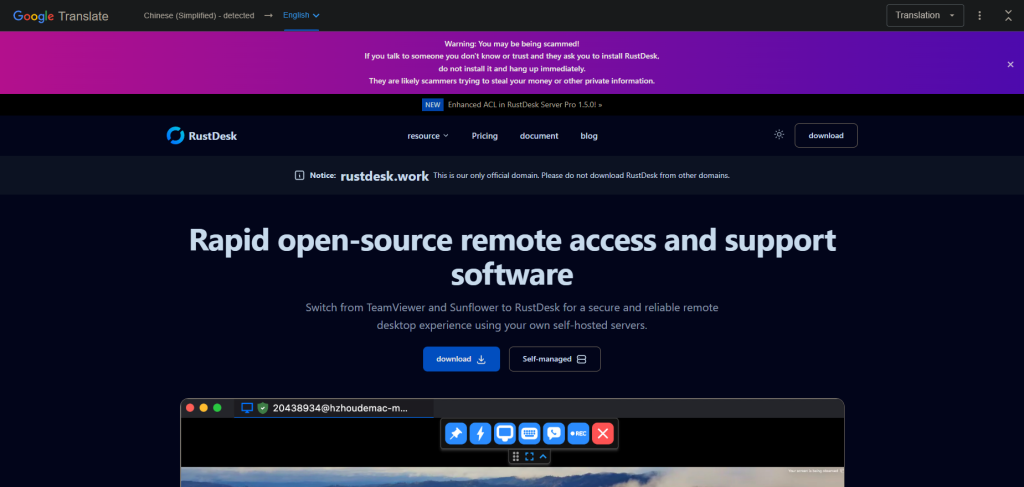

We hebben een kwaadaardige website geïdentificeerd op rustdesk[.]work die zich voordoet als het legitieme RustDesk-project, dat wordt gehost op rustdesk.com. De valse site lijkt sterk op de echte site, compleet met meertalige inhoud en prominente waarschuwingen waarin (ironisch genoeg) wordt beweerd dat rustdesk[.]work het enige officiële domein is.

Deze campagne maakt geen gebruik van kwetsbaarheden in software en vertrouwt ook niet op geavanceerde hacktechnieken. Ze slaagt volledig door misleiding. Wanneer een website er legitiem uitziet en de software zich normaal gedraagt, vermoeden de meeste gebruikers nooit dat er iets mis is.

Wat gebeurt er als je het installatieprogramma uitvoert?

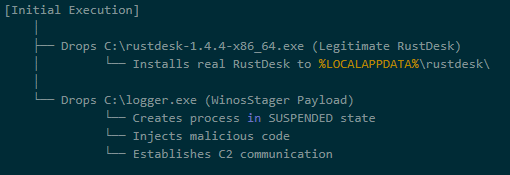

De installateur voert een opzettelijke lokkertruc uit:

- Het installeert de echte RustDesk, volledig functioneel en ongewijzigd.

- Het installeert stilletjes een verborgen achterdeur, een malwareframework dat bekend staat als Winos4.0.

De gebruiker ziet dat RustDesk normaal opstart. Alles lijkt te werken. Ondertussen maakt de achterdeur stilletjes verbinding met de server van de aanvaller.

Door malware te bundelen met werkende software, verwijderen aanvallers de meest voor de hand liggende rode vlag: defecte of ontbrekende functionaliteit. Vanuit het oogpunt van de gebruiker lijkt er niets aan de hand te zijn.

Binnen de infectieketen

De malware wordt uitgevoerd via een gefaseerd proces, waarbij elke stap is ontworpen om detectie te omzeilen en persistentie te creëren:

Fase 1: Het geïnfecteerde installatieprogramma

Het gedownloade bestand (rustdesk-1.4.4-x86_64.exe) fungeert als zowel druppelaar en lokaas. Het schrijft twee bestanden naar de schijf:

- Het legitieme RustDesk-installatieprogramma, dat wordt uitgevoerd om dekking te behouden

logger.exe, de Winos4.0-payload

De malware verbergt zich in het volle zicht. Terwijl de gebruiker toekijkt hoe RustDesk normaal wordt geïnstalleerd, wordt de kwaadaardige payload stilletjes op de achtergrond geïnstalleerd.

Fase 2: Uitvoering van de loader

De logger.exe Het bestand is een loader — zijn taak is het opzetten van de omgeving voor het hoofdimplantaat. Tijdens de uitvoering doet het het volgende:

- Maakt een nieuw proces aan

- Wijs uitvoerbaar geheugen toe

- Overgang naar een nieuwe runtime-identiteit:

Libserver.exe

Deze overdracht van loader naar implantaat is een veelgebruikte techniek in geavanceerde malware om de initiële dropper te scheiden van de persistente backdoor.

Door de naam van het proces te wijzigen, bemoeilijkt de malware forensische analyse. Verdedigers die op zoek zijn naar "logger.exe” vindt geen actief proces met die naam.

Fase 3: Implementatie van de in-memory-module

De Libserver.exe Het proces pakt het eigenlijke Winos4.0-framework volledig uit in het geheugen. Verschillende WinosStager DLL-modules – en een grote payload van ~128 MB – worden geladen zonder als afzonderlijke bestanden naar de schijf te worden geschreven.

Traditionele antivirusprogramma's richten zich op het scannen van bestanden op de harde schijf (bestandsgebaseerde detectie). Door zijn functionele componenten uitsluitend in het geheugen te bewaren, vermindert de malware de effectiviteit van bestandsgebaseerde detectie aanzienlijk. Daarom zijn gedragsanalyse en geheugenscanning van cruciaal belang voor het detecteren van bedreigingen zoals Winos4.0.

De verborgen lading: Winos4.0

De secundaire payload wordt geïdentificeerd als Winos4.0 (WinosStager): een geavanceerd framework voor externe toegang dat is waargenomen in meerdere campagnes, met name gericht op gebruikers in Azië.

Eenmaal actief, stelt het aanvallers in staat om:

- De activiteiten van slachtoffers monitoren en screenshots maken

- Toetsaanslagen registreren en inloggegevens stelen

- Extra malware downloaden en uitvoeren

- Behoud permanente toegang, zelfs na het opnieuw opstarten van het systeem

Dit is geen simpele malware, maar een compleet aanvalsframework. Eenmaal geïnstalleerd, hebben aanvallers een uitvalsbasis die ze kunnen gebruiken om spionage te plegen, gegevens te stelen of ransomware in te zetten wanneer ze dat willen.

Technisch detail: hoe de malware zich verbergt

De malware maakt gebruik van verschillende technieken om detectie te voorkomen:

| Wat het doet | Hoe dit wordt bereikt | Waarom het belangrijk is |

| Draait volledig in het geheugen | Laadt uitvoerbare code zonder bestanden te schrijven | Ontwijkt detectie op basis van bestanden |

| Detecteert analyseomgevingen | Controleert het beschikbare systeemgeheugen en zoekt naar debugging tools | Voorkomt dat beveiligingsonderzoekers het gedrag ervan analyseren |

| Controleert de systeemtaal | Vraagt locale-instellingen op via het Windows | Kan worden gebruikt om specifieke geografische regio's te targeten (of te vermijden) |

| Wist de browsergeschiedenis | Roep systeem-API's aan om browsegegevens te verwijderen | Verwijdert bewijs van hoe het slachtoffer de kwaadaardige site heeft gevonden |

| Verbergt configuratie in het register | Slaat versleutelde gegevens op in ongebruikelijke registerpaden | Verbergt configuratie voor toevallige inspectie |

Command-and-control-activiteit

Kort na installatie maakt de malware verbinding met een door de aanvaller gecontroleerde server:

- IP: 207.56.13[.]76

- Poort: 5666/TCP

Via deze verbinding kunnen aanvallers commando's naar de geïnfecteerde machine sturen en in ruil daarvoor gestolen gegevens ontvangen. Netwerkanalyse bevestigde dat er sprake was van aanhoudende tweerichtingscommunicatie die overeenkwam met een gevestigde command-and-control-sessie.

Hoe de malware zich mengt in normaal verkeer

De malware is bijzonder slim in de manier waarop hij zijn netwerkactiviteit verhult:

| Bestemming | Doel |

| 207.56.13[.]76:5666 | Kwaadaardig: Command-and-control-server |

| 209.250.254.15:21115-21116 | Legitiem: RustDesk-relayverkeer |

| api.rustdesk.com:443 | Legitiem: RustDesk API |

Omdat het slachtoffer de echte RustDesk heeft geïnstalleerd, wordt het netwerkverkeer van de malware vermengd met legitiem verkeer van externe desktops. Dit maakt het voor netwerkbeveiligingstools veel moeilijker om de kwaadaardige verbindingen te identificeren: de geïnfecteerde computer lijkt gewoon RustDesk te draaien.

Wat deze campagne onthult

Deze aanval laat een verontrustende trend zien: legitieme software die wordt gebruikt als camouflage voor malware.

De aanvallers hoefden geen zero-day kwetsbaarheid te vinden of een geavanceerde exploit te ontwikkelen. Ze deden simpelweg het volgende:

- Een overtuigende domeinnaam geregistreerd

- Een legitieme website gekloond

- Echte software gebundeld met hun malware

- Laat het slachtoffer de rest doen.

Deze aanpak werkt omdat hij inspeelt op het vertrouwen van mensen in plaats van op technische zwakheden. Wanneer software zich precies zo gedraagt als verwacht, hebben gebruikers geen reden om te vermoeden dat er iets mis is.

Indicatoren van compromittering

Bestands-hashes (SHA256)

| Bestand | SHA256 | Classificatie |

|---|---|---|

| Trojanized installatieprogramma | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Kwaadaardig |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Winos4.0-lader |

| RustDesk binair bestand | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | Legitiem |

Netwerkindicatoren

Kwaadaardig domein: rustdesk[.]work

C2-server: 207.56.13[.]76:5666/TCP

In-memory payloads

Tijdens de uitvoering pakt de malware verschillende extra componenten rechtstreeks in het geheugen uit:

| SHA256 | Grootte | Type |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 KB | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 KB | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 KB | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 KB | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 MB | In-memory payload |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 KB | In-memory payload |

Hoe u uzelf kunt beschermen

De rustdesk[.]work-campagne laat zien hoe aanvallers toegang kunnen krijgen zonder exploits, waarschuwingen of defecte software. Door zich te verschuilen achter vertrouwde open-source tools, wist deze aanval persistentie en dekking te bereiken, terwijl slachtoffers geen reden hadden om te vermoeden dat er iets aan de hand was.

De conclusie is simpel: software die zich normaal gedraagt, betekent niet dat deze veilig is. Moderne bedreigingen zijn ontworpen om op te gaan in de massa, waardoor gelaagde verdedigingsmechanismen en gedragsdetectie essentieel zijn.

Voor particulieren:

- Controleer altijd de bronnen van downloads. Controleer voordat u software downloadt of het domein overeenkomt met het officiële project. Voor RustDesk is de legitieme site rustdesk.com, niet rustdesk.work of soortgelijke varianten.

- Wees op uw hoede voor zoekresultaten. Aanvallers gebruiken SEO-poisoning om kwaadaardige websites bovenaan de zoekresultaten te plaatsen. Ga indien mogelijk rechtstreeks naar officiële websites in plaats van op zoeklinks te klikken.

- Gebruik beveiligingssoftware. Malwarebytes Premium detecteert malwarefamilies zoals Winos4.0, zelfs wanneer deze gebundeld zijn met legitieme software.

Voor bedrijven:

- Controleer op ongebruikelijke netwerkverbindingen. Uitgaand verkeer op poort 5666/TCP of verbindingen met onbekende IP-adressen vanaf systemen waarop externe bureaubladsoftware draait, moeten worden onderzocht.

- Implementeer een lijst met toegestane applicaties. Beperk welke applicaties in uw omgeving kunnen worden uitgevoerd om ongeoorloofde software-uitvoering te voorkomen.

- Informeer gebruikers over typosquatting. Trainingsprogramma's moeten voorbeelden van valse websites bevatten en uitleggen hoe legitieme downloadbronnen kunnen worden gecontroleerd.

- Blokkeer bekende kwaadaardige infrastructuur. Voeg de hierboven vermelde IOC's toe aan uw beveiligingstools.

We rapporteren niet alleen over bedreigingen - we verwijderen ze ook

Cyberbeveiligingsrisico's mogen zich nooit verder verspreiden dan een krantenkop. Houd bedreigingen van uw apparaten door Malwarebytes vandaag nog te downloaden.