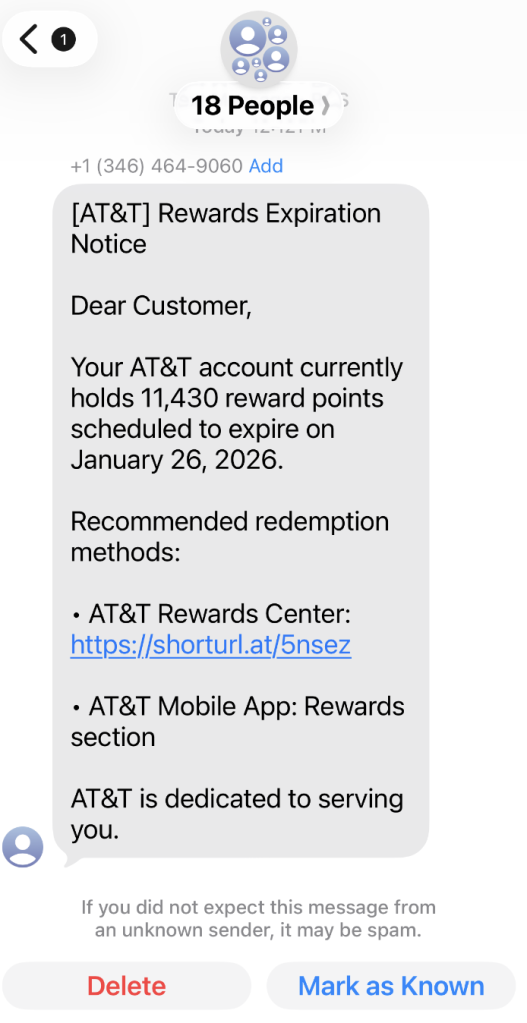

Een collega deelde dit verdachte sms-bericht waarin AT&T de ontvanger zou waarschuwen dat zijn of haar spaarpunten op het punt staan te verlopen.

Phishingaanvallen worden steeds geavanceerder, waarschijnlijk met behulp van AI. Ze worden steeds beter in het nabootsen van grote merken, niet alleen qua uiterlijk, maar ook qua gedrag. Onlangs hebben we een goed uitgevoerde phishingcampagne ontdekt die gericht was op klanten van AT&T en die realistische branding, slimme social engineering en gelaagde tactieken voor gegevensdiefstal combineert.

In dit bericht nemen we u stap voor stap mee door het onderzoek en leggen we uit hoe de campagne zijn slachtoffers misleidt en waar de gestolen gegevens terechtkomen.

Dit is het sms-bericht dat aanleiding gaf tot het onderzoek.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

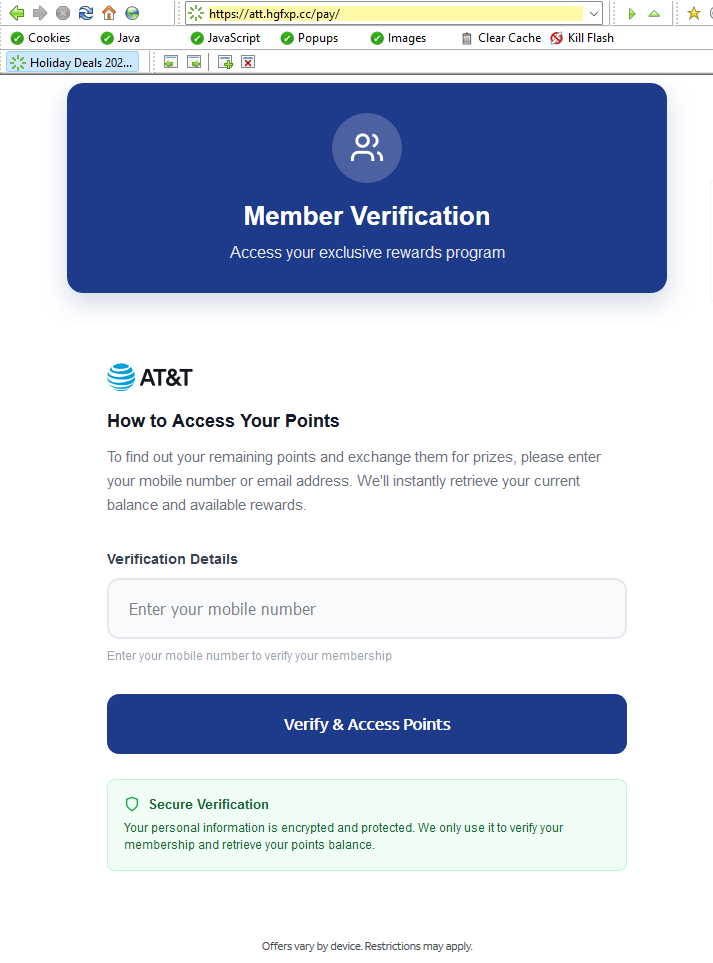

De verkorte URL leidde naar https://att.hgfxp[.]cc/pay/, een website die qua naam en uiterlijk is ontworpen om op een AT&T-site te lijken.

Alle branding, kopteksten en menu's werden gekopieerd en de pagina stond vol met echte links naar att.com.

Maar het 'hoofdonderwerp' was een speciaal gedeelte waarin werd uitgelegd hoe je toegang krijgt tot je AT&T-spaarpunten.

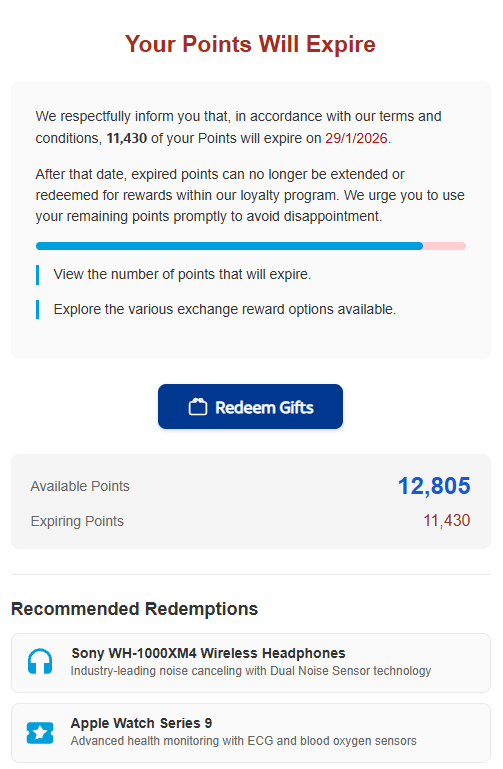

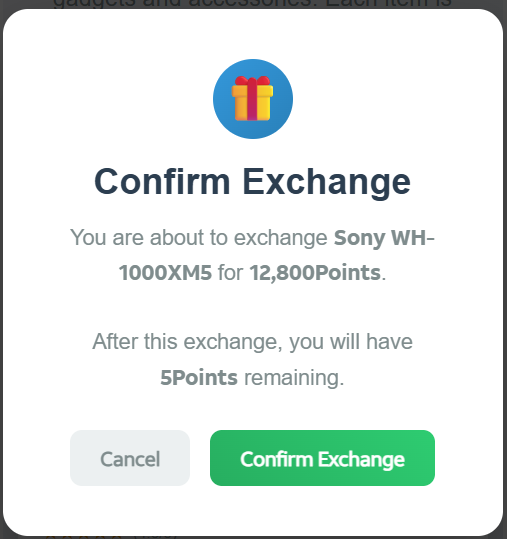

Nadat het account met een telefoonnummer is 'geverifieerd', krijgt het slachtoffer een dashboard te zien met de waarschuwing dat zijn AT&T-punten over twee dagen verlopen. Deze korte termijn is een veelgebruikte phishingtactiek die inspeelt op urgentie en FOMO (fear of missing out, oftewel de angst om iets te missen).

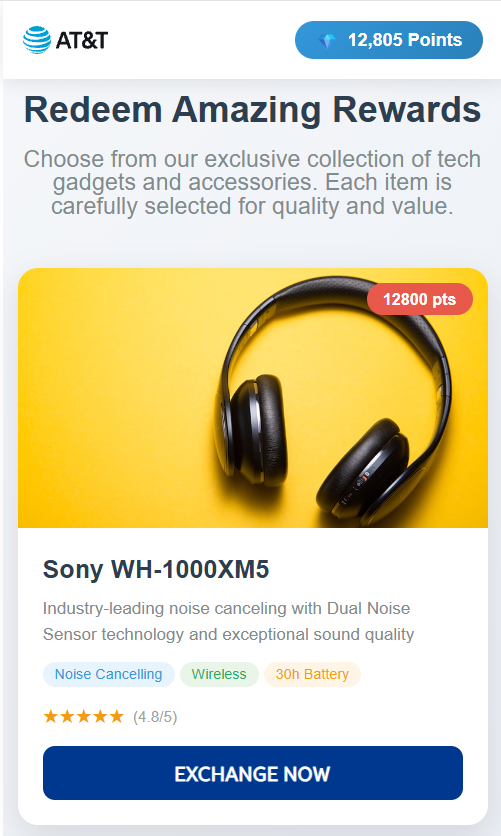

De aangeboden beloningen, zoals Amazon , koptelefoons, smartwatches en meer, zijn aantrekkelijk en versterken de illusie dat het slachtoffer te maken heeft met een legitiem loyaliteitsprogramma.

Om nog meer geloofwaardigheid toe te voegen, krijgt het slachtoffer na het invoeren van een telefoonnummer een lijst met beschikbare cadeaus te zien, gevolgd door een laatste bevestigingsvraag.

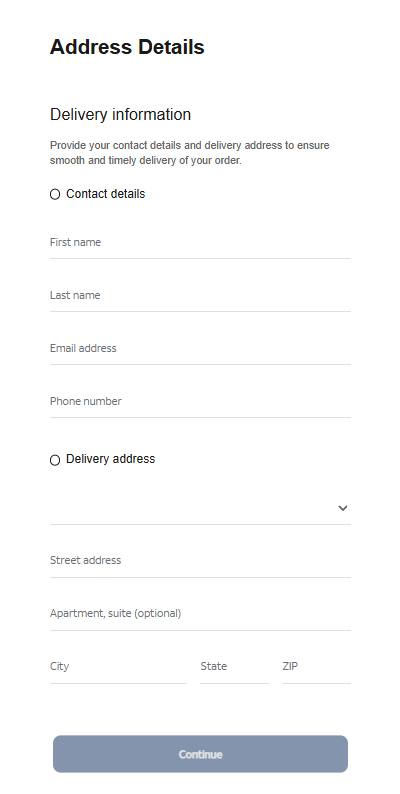

Op dat moment wordt het doelwit gevraagd om een formulier met 'bezorggegevens' in te vullen, waarin om gevoelige persoonlijke informatie wordt gevraagd, zoals naam, adres, telefoonnummer, e-mailadres en meer. Dit is waar de daadwerkelijke gegevensdiefstal plaatsvindt.

De zichtbare verzendingsstroom van het formulier verloopt vlot en professioneel, met realtime validatie en foutmarkering – precies zoals je van een topmerk mag verwachten. Dit is bewust zo gedaan. De aanvallers gebruiken geavanceerde front-end validatiecode om de kwaliteit en volledigheid van de gestolen informatie te maximaliseren.

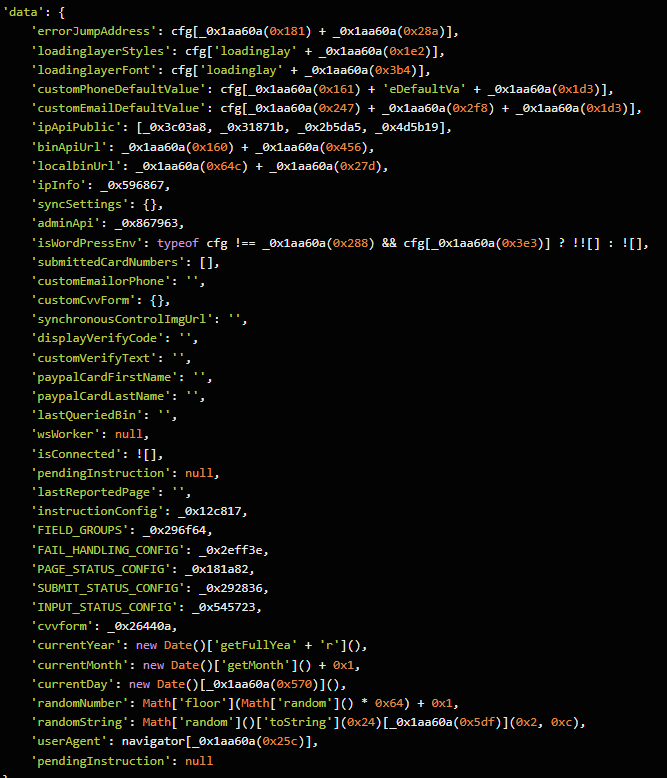

Achter de gelikte gebruikersinterface is het formulier gekoppeld aan JavaScript-code die, wanneer het slachtoffer op 'Doorgaan' klikt, alle ingevoerde gegevens verzamelt en rechtstreeks naar de aanvallers verzendt. Tijdens ons onderzoek hebben we hun code ontcijferd en een grote 'data'-sectie gevonden.

De gestolen gegevens worden in JSON-formaat via POST verzonden naar https://att.hgfxp[.]cc/api/open/cvvInterface.

Dit eindpunt wordt gehost op het domein van de aanvaller, waardoor deze onmiddellijk toegang krijgt tot alles wat het slachtoffer verstuurt.

Wat maakt deze campagne effectief en gevaarlijk?

- Geavanceerde nabootsing: elke pagina is een exacte kopie van att.com, compleet met werkende navigatielinks en logo's.

- Gelaagde social engineering: slachtoffers worden stap voor stap gelokt, waarbij elke pagina hun waakzaamheid vermindert en hun vertrouwen vergroot.

- Kwaliteitsborging: Aangepaste JavaScript-formuliervalidatie vermindert fouten en verhoogt het succes van gegevensverzameling.

- Verduisterde code: Kwaadaardige scripts worden verduisterd, waardoor analyse en verwijdering worden vertraagd.

- Gecentraliseerde exfiltratie: alle verzamelde gegevens worden rechtstreeks naar het command-and-control-eindpunt van de aanvaller gepost.

Hoe jezelf verdedigen

Een aantal rode vlaggen had het doelwit kunnen waarschuwen dat dit een phishingpoging was:

- De tekst werd in één keer naar 18 ontvangers gestuurd.

- Er werd een algemene begroeting ("Geachte klant") gebruikt in plaats van een persoonlijke identificatie.

- Het nummer van de afzender was geen erkend AT&T-contact.

- De vervaldatum veranderde als het slachtoffer de nepwebsite op een later tijdstip bezocht.

Naast het vermijden van ongewenste links, zijn hier een paar manieren om veilig te blijven:

- Ga alleen naar je accounts via officiële apps of door de officiële website (att.com) rechtstreeks in je browser in te voeren.

- Controleer URL's zorgvuldig. Zelfs als een pagina er perfect uitziet, beweeg dan de muis over links en controleer de adresbalk op officiële domeinen.

- Schakel meervoudige authenticatiein voor uw AT&T-account en andere belangrijke accounts.

- Gebruik een actuele realtime antimalware-oplossing met een webbeveiligingsmodule.

Pro-tip: Malwarebytes Guard heeft deze tekst als oplichting herkend.

We rapporteren niet alleen over zwendel, we helpen ook bij het opsporen ervan

Cyberbeveiligingsrisico's mogen nooit verder reiken dan een krantenkop. Als iets u verdacht lijkt, controleer dan of het om oplichting gaat met Malwarebytes Guard. Stuur een screenshot, plak verdachte inhoud of deel een link, tekst of telefoonnummer, en wij vertellen u of het om oplichting gaat of dat het legitiem is. Beschikbaar met Malwarebytes Premium voor al uw apparaten en in de Malwarebytes voor iOS Android.