Atakujący publikują płatne Facebook , które wyglądają jak oficjalne promocje firmy Microsoft, a następnie kierują użytkowników do niemal idealnych klonów strony pobierania Windows . Po kliknięciu przycisku „Pobierz teraz” zamiast Windows otrzymujesz złośliwy instalator, który w ukryciu kradnie zapisane hasła, sesje przeglądarki i dane portfela kryptowalutowego.

„Chciałem tylko zaktualizować system Windows Windows

Atak rozpoczyna się od czegoś zupełnie zwyczajnego: Facebook . Wygląda ona profesjonalnie, wykorzystuje branding Microsoftu i promuje coś, co wydaje się być najnowszą aktualizacją Windows . Jeśli zamierzałeś zaktualizować swój komputer, wydaje się to wygodnym skrótem.

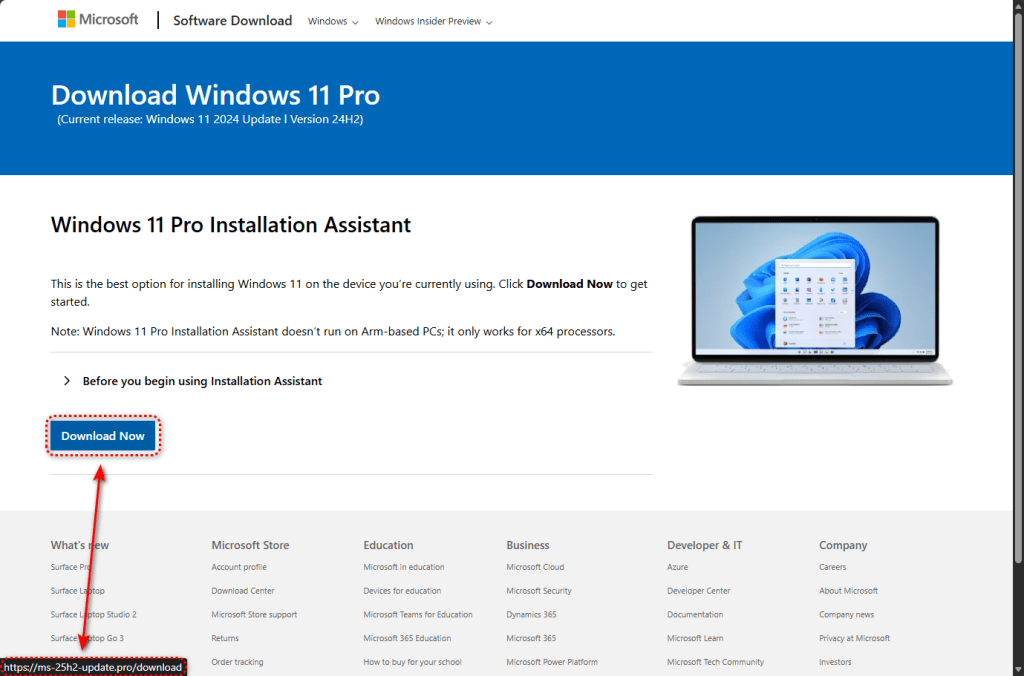

Kliknij reklamę, a trafisz na stronę, która wygląda prawie identycznie jak prawdziwa strona Microsoftu z oprogramowaniem do pobrania. Logo, układ, czcionki, a nawet tekst prawny w stopce są skopiowane. Jedyną oczywistą różnicą jest pasek adresu. Zamiast microsoft.com zobaczysz jedną z tych podobnych domen:

- ms-25h2-download[.]pro

- ms-25h2-aktualizacja[.]pro

- ms25h2-download[.]pro

- ms25h2-aktualizacja[.]pro

„25H2” w nazwach domen jest zamierzone. Naśladuje ono konwencję nazewniczą stosowaną przez Microsoft w przypadku Windows — 24H2, czyli aktualna wersja, była na ustach wszystkich w momencie rozpoczęcia tej kampanii, dzięki czemu fałszywe domeny na pierwszy rzut oka wyglądały wiarygodnie.

Geofencing: tylko właściwe cele otrzymują ładunek

Ta kampania nie infekuje ślepo wszystkich osób odwiedzających stronę.

Przed dostarczeniem złośliwego oprogramowania fałszywa strona sprawdza, kim jesteś. Jeśli łączysz się z adresem IP centrum danych — często używanym przez badaczy bezpieczeństwa i automatyczne skanery — zostaniesz przekierowany do google.com. Strona wygląda na nieszkodliwą.

Złośliwy plik otrzymują wyłącznie użytkownicy, którzy wydają się być zwykłymi użytkownikami domowymi lub biurowymi.

Technika ta, znana jako geofencing w połączeniu z wykrywaniem piaskownicy, pozwoliła na prowadzenie tej kampanii przez tak długi czas bez wykrycia i zablokowania przez systemy automatyczne. Infrastruktura jest skonfigurowana tak, aby uniknąć automatycznej analizy bezpieczeństwa.

Gdy docelowy użytkownik kliknie przycisk „Pobierz teraz”, strona uruchamia zdarzenie „Lead” Facebook — tę samą metodę śledzenia, której używają legalni reklamodawcy do pomiaru konwersji. Atakujący monitorują, które ofiary dają się złapać na przynętę, i optymalizują swoje wydatki reklamowe w czasie rzeczywistym.

75 MB „instalator” dostarczany bezpośrednio z serwisu GitHub

Jeśli przejdziesz pomyślnie wszystkie kontrole, strona pobierze plik o nazwie ms-update32.exe. Plik ten ma rozmiar 75 MB i wygląda jak legalny Windows .

Plik jest hostowany na GitHubie, zaufanej platformie używanej przez miliony programistów. Oznacza to, że plik jest pobierany przez protokół HTTPS z ważnym certyfikatem bezpieczeństwa. Ponieważ pochodzi on z renomowanej domeny, przeglądarki nie oznaczają go automatycznie jako podejrzanego.

Instalator został stworzony przy użyciu programu Inno Setup, legalnego narzędzia często wykorzystywanego przez twórców złośliwego oprogramowania, ponieważ pozwala ono tworzyć profesjonalnie wyglądające pakiety instalacyjne.

Co się stanie, gdy to uruchomisz?

Przed wykonaniem jakichkolwiek szkodliwych czynności instalator sprawdza, czy jest obserwowany. Szuka środowisk maszyn wirtualnych, oprogramowania debugującego i narzędzi analitycznych. Jeśli znajdzie którekolwiek z nich, zatrzymuje się. Jest to ta sama logika unikania, która pozwala mu ominąć wiele automatycznych piaskownic bezpieczeństwa — systemy te działają zgodnie z projektem wewnątrz maszyn wirtualnych.

Na komputerze rzeczywistego użytkownika instalator przystępuje do rozpakowania i wdrożenia swoich komponentów.

Najważniejszym elementem jest pełna aplikacja oparta na Electronie zainstalowana na C:\Users\<USER>\AppData\Roaming\LunarApplication\. Electron to legalna platforma używana przez aplikacje takie jak Slack i Visual Studio Code. To sprawia, że jest to przydatna przykrywka.

Wybór nazwy nie jest przypadkowy. „Lunar” to marka kojarzona z narzędziami do obsługi kryptowalut, a aplikacja jest dostarczana w pakiecie z bibliotekami Node.js zaprojektowanymi specjalnie do tworzenia archiwów ZIP — co sugeruje, że gromadzi dane, pakuje je i wysyła. Prawdopodobnymi celami są pliki portfeli kryptowalut, frazy seed, magazyny poświadczeń przeglądarki i pliki cookie sesji.

W tym samym czasie dwa zaszyfrowane skrypty PowerShell o losowych nazwach plików są zapisywane w folderze %TEMP% i uruchamiane za pomocą wiersza poleceń, który celowo wyłącza zabezpieczenia Windows :

powershell.exe -NoProfile -NoLogo -InputFormat Text -NoExit -ExecutionPolicy Unrestricted -Command -

Ukrywanie się w rejestrze, zacieranie śladów

Aby przetrwać ponowne uruchomienie komputera, złośliwe oprogramowanie zapisuje duży plik binarny w Windows pod adresem: HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults.

Ścieżka rejestru TIP (Text Input Processor) jest legalnym Windows , co sprawia, że rzadziej budzi podejrzenia.

Telemetria pokazuje również zachowanie zgodne z wstrzyknięciem procesu. Złośliwe oprogramowanie tworzy Windows w stanie zawieszenia, wstrzykuje do nich kod i wznawia wykonywanie. Dzięki temu złośliwy kod może działać pod tożsamością legalnego procesu, co zmniejsza ryzyko wykrycia.

Po uruchomieniu instalator usuwa pliki tymczasowe, aby ograniczyć ślady pozostawione w systemie. Może również zainicjować wyłączenie lub ponowne uruchomienie systemu, potencjalnie w celu utrudnienia analizy.

Złośliwe oprogramowanie wykorzystuje wiele technik szyfrowania i zaciemniania, w tym RC4, HC-128, kodowanie XOR i hashing FNV do rozpoznawania interfejsów API. Metody te utrudniają analizę statyczną.

Perspektywa Facebook

Warto zwrócić uwagę na wykorzystanie płatnych Facebook do rozpowszechniania złośliwego oprogramowania. Nie są to wiadomości phishingowe trafiające do folderu spamowego ani złośliwe wyniki ukryte na stronie wyszukiwania. Są to płatne Facebook wyświetlane obok postów znajomych i rodziny.

Atakujący prowadzili dwie równoległe kampanie reklamowe, z których każda kierowała do oddzielnych domen phishingowych. Każda kampania korzystała z własnego identyfikatora Facebook ID i parametrów śledzenia. Jeśli jedna domena lub konto reklamowe zostanie zamknięte, druga może nadal działać.

Wykorzystanie dwóch równoległych domen i dwóch oddzielnych kampanii reklamowych sugeruje, że operatorzy mają wbudowaną redundancję — jeśli jedna domena zostanie wyłączona lub jedno konto reklamowe zostanie zawieszone, drugie nadal będzie działać.

Co zrobić, jeśli uważasz, że problem dotyczy również Ciebie

Ta kampania jest dopracowana pod względem technicznym i świadoma pod względem operacyjnym. Infrastruktura świadczy o znajomości powszechnie stosowanych technik badań bezpieczeństwa i technik sandboxingu. Twórcy kampanii rozumieją, w jaki sposób użytkownicy pobierają oprogramowanie, i wybrali Facebook jako nośnik przekazu właśnie dlatego, że dociera ona do prawdziwych użytkowników w kontekście, w którym poziom zaufania jest wysoki.

Pamiętaj: Windows pochodzą z Windows w ustawieniach systemu — nie z witryny internetowej i nigdy z reklamy w mediach społecznościowych. Firma Microsoft nie reklamuje Windows na Facebook.

A profesjonalna wskazówka: Malwarebytes i zablokował zidentyfikowany ładunek oraz powiązaną infrastrukturę.

Jeśli pobrałeś i uruchomiłeś plik z jednej z tych stron, potraktuj system jako naruszony i podejmij natychmiastowe działania.

- Nie loguj się na żadne konta z tego komputera, dopóki nie zostanie on przeskanowany i oczyszczony.

- Natychmiast uruchom pełne skanowanie za pomocą Malwarebytes.

- Zmień hasła do ważnych kont, takich jak poczta elektroniczna, bankowość i media społecznościowe, korzystając z innego, czystego urządzenia.

- Jeśli korzystasz z portfeli kryptowalutowych na tym urządzeniu, przenieś środki do nowego portfela z nową frazą seed wygenerowaną na czystym urządzeniu.

- Jeśli na tym urządzeniu były przechowywane lub dostępne jakiekolwiek dane finansowe, rozważ powiadomienie swojego banku i włączenie monitorowania oszustw.

Dla zespołów IT i bezpieczeństwa:

- Zablokuj domeny phishingowe w DNS i serwerze proxy.

- Powiadomienie o uruchomieniu programu PowerShell za pomocą

-ExecutionPolicy Unrestrictedw kontekstach nieadministracyjnych - Poszukaj katalogu LunarApplication i losowego

.yiz.ps1/.unx.ps1pliki w%TEMP%

Wskaźniki kompromisu (IOC)

Suma kontrolna pliku (SHA-256)

- c634838f255e0a691f8be3eab45f2015f7f3572fba2124142cf9fe1d227416aa (ms-update32.exe)

Domeny

- ms-25h2-download[.]pro

- ms-25h2-aktualizacja[.]pro

- ms25h2-download[.]pro

- ms25h2-aktualizacja[.]pro

- raw.githubusercontent.com/preconfigured/dl/refs/heads/main/ms-update32.exe (adres URL dostarczania ładunku)

Artefakty systemu plików

- C:\Users\<USER>\AppData\Roaming\LunarApplication\

- C:\Users\<USER>\AppData\Local\Temp\[random].yiz.ps1

- C:\Users\<USER>\AppData\Local\Temp\[random].unx.ps1

Rejestr

- HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults (duże dane binarne — trwałość)

Infrastruktura Facebook

- Identyfikator pikselowy: 1483936789828513

- Identyfikator pikseli: 955896793066177

- Numer kampanii: 52530946232510

- Numer kampanii: 6984509026382