W ramach naszego dochodzenia dotyczącego kampanii phishingowej związanej z ofertami pracy natrafiliśmy na kilka podejrzanych adresów URL, które wyglądały następująco:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

Subdomena forms.google.ss-o[.]com jest oczywistą próbą podszywania się pod legalną stronę forms.google.com. Skrót „ss-o” został prawdopodobnie wprowadzony, aby przypominał „single sign-on” (jednokrotne logowanie), metodę uwierzytelniania, która pozwala użytkownikom bezpiecznie logować się do wielu niezależnych aplikacji lub stron internetowych przy użyciu jednego zestawu danych uwierzytelniających (nazwy użytkownika i hasła).

Niestety, kiedy próbowaliśmy odwiedzić te adresy URL, zostaliśmy przekierowani do lokalnej wyszukiwarki Google. Jest to częsta taktyka stosowana przez phisherów, aby uniemożliwić ofiarom udostępnianie spersonalizowanych linków badaczom lub serwisom analizującym ruch internetowy.

Po pewnym czasie poszukiwań znaleźliśmy plik o nazwie generation_form.php w tej samej domenie, którą, jak sądzimy, grupa phishingowa wykorzystała do utworzenia tych linków. Strona docelowa kampanii miała adres: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

The generation_form.php Skrypt działa zgodnie z nazwą: tworzy spersonalizowany adres URL dla osoby klikającej ten link.

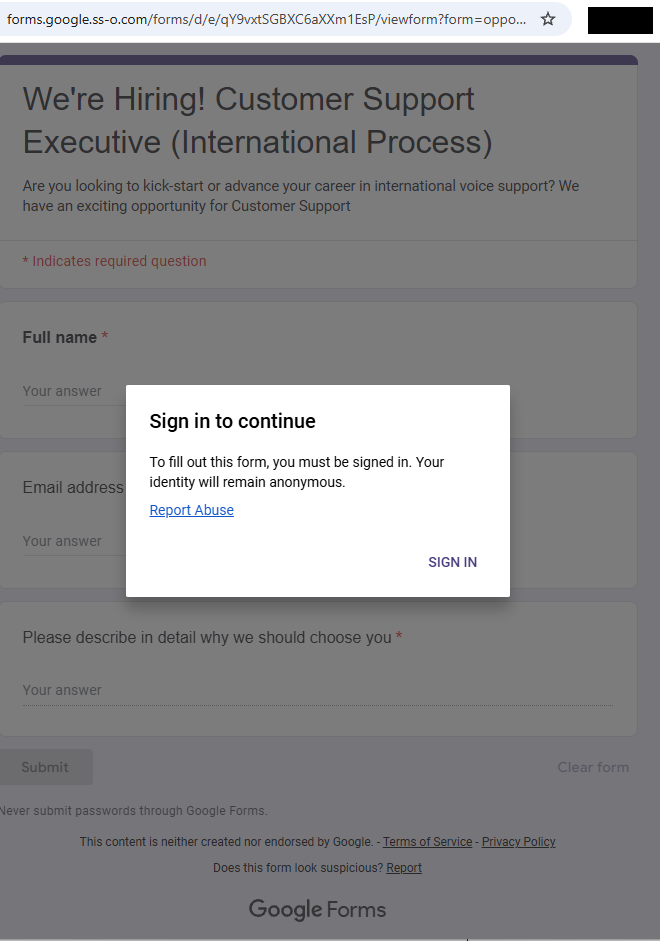

Mając tę wiedzę, mogliśmy sprawdzić, o co chodziło w tym phishingu. Nasz spersonalizowany link przekierował nas na tę stronę internetową:

Szary napis „formularz” za monitem obiecuje:

- Poszukujemy pracowników! Specjalista ds. obsługi klienta (proces międzynarodowy)

- Chcesz rozpocząć lub rozwinąć swoją karierę zawodową…

- Pola w formularzu: imię i nazwisko, adres e-mail oraz pole na esej „Proszę szczegółowo opisać, dlaczego powinniśmy wybrać właśnie Ciebie”.

- Przyciski: „Prześlij” i „Wyczyść formularz”.

Cała strona internetowa naśladuje formularze Google, w tym logo, kolorystykę, informację o nieprzesyłaniu haseł oraz linki prawne. Na dole znajduje się nawet typowe dla formularzy Google zastrzeżenie („Ta treść nie została stworzona ani zatwierdzona przez Google”) dla zapewnienia autentyczności.

Kliknięcie przycisku „Zaloguj się” przeniosło nas do https://id-v4[.]com/generation.php, która została już usunięta. Domena id-v4.com była wykorzystywana w kilku kampaniach phishingowych przez prawie rok. W tym przypadku wymagała podania danych logowania do konta Google.

Biorąc pod uwagę aspekt „możliwości zatrudnienia”, podejrzewamy, że linki były rozsyłane za pośrednictwem ukierunkowanych wiadomości e-mail lub LinkedIn .

Jak zachować bezpieczeństwo

Obecnie bardzo popularne są oferty pracy zdalnej, które mogą okazać się pułapką. Oto kilka wskazówek, które pomogą Ci chronić się przed tego typu atakami:

- Nie klikaj linków w niechcianych ofertach pracy.

- Użyj menedżera haseł, który nie wpisałby Twojej nazwy użytkownika i hasła Google na fałszywej stronie internetowej.

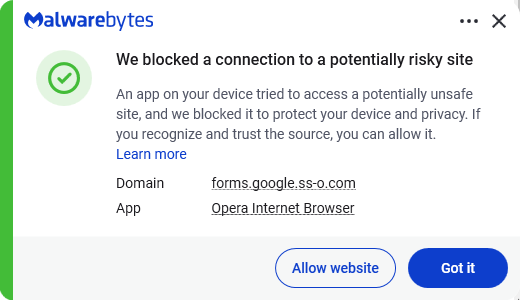

- Korzystaj z aktualnego rozwiązania antywirusowego działającego w czasie rzeczywistym, wyposażonego w komponent ochrony sieciowej.

Wskazówka dla profesjonalistów: Malwarebytes Guard zidentyfikował ten atak jako oszustwo po prostu na podstawie adresu URL.

IOC

id-v4[.]com

formularze.google.ss-o[.]com

Nie tylko informujemy o oszustwach - pomagamy je wykrywać

Ryzyko związane z cyberbezpieczeństwem nie powinno nigdy wykraczać poza nagłówki gazet. Jeśli coś wydaje Ci się podejrzane, sprawdź, czy nie jest to oszustwo, korzystając z Malwarebytes Guard. Prześlij zrzut ekranu, wklej podejrzaną treść lub udostępnij link, tekst lub numer telefonu, a my powiemy Ci, czy jest to oszustwo, czy legalna strona. Funkcja dostępna w ramach Malwarebytes Premium dla wszystkich urządzeń oraz w Malwarebytes na iOS Android.