Das KI- Tool Vercel wurde von Cyberkriminellen missbraucht, um eine Website zu erstellen, die Malwarebytes .

Cyberkriminelle benötigen keine Design- oder Programmierkenntnisse mehr, um eine überzeugende gefälschte Markenwebsite zu erstellen. Sie benötigen lediglich einen Domainnamen und einen KI-Website-Builder. Innerhalb weniger Minuten können sie das Erscheinungsbild einer Website klonen, Zahlungs- oder Passwort-Diebstahl-Funktionen einbauen und damit beginnen, Opfer über Suchmaschinen, soziale Medien und Spam-Mails anzulocken.

Eine Nebenwirkung einer etablierten und vertrauenswürdigen Marke ist, dass man Nachahmer anzieht, die einen Teil dieses Vertrauens für sich gewinnen wollen, ohne dafür etwas tun zu müssen. Cyberkriminelle wissen seit jeher, dass es viel einfacher ist, Nutzer zu täuschen, indem sie sich als etwas ausgeben, das diese bereits kennen, als etwas Neues zu erfinden – und dank der Entwicklungen im Bereich der KI ist es für Betrüger mittlerweile ein Kinderspiel, überzeugende gefälschte Websites zu erstellen.

Die Registrierung einer plausibel aussehenden Domain ist günstig und schnell, insbesondere über Registrare und Wiederverkäufer, die kaum oder gar keine Vorabprüfung durchführen. Sobald Angreifer einen Namen haben, der dem echten Namen ähnlich genug ist, können sie mithilfe von KI-gestützten Tools Layouts, Farben und Branding-Elemente kopieren und Produktseiten, Anmeldeprozesse und FAQs erstellen, die „markengerecht“ aussehen.

Eine Flut gefälschter „offizieller“ Websites

Daten aus den letzten Feiertagsperioden zeigen, wie alltäglich groß angelegter Domainmissbrauch geworden ist.

In einem Zeitraum von drei Monaten vor der Weihnachtssaison 2025 beobachteten Forscher mehr als 18.000 Domains mit Bezug zum Weihnachtsfest, die mit Begriffen wie „Weihnachten“, „Black Friday“ und „Flash Sale“ lockten. Mindestens 750 davon wurden als bösartig bestätigt, viele weitere werden noch untersucht. Im gleichen Zeitraum wurden etwa 19.000 weitere Domains registriert, die ausdrücklich dazu dienten, sich als große Einzelhandelsmarken auszugeben. Fast 3.000 davon hosteten bereits Phishing-Seiten oder betrügerische Shop-Fronten.

Diese Websites werden für alles Mögliche genutzt, von der Erfassung von Zugangsdaten und Zahlungsbetrug bis hin zur Verbreitung von Malware, die als „Bestellverfolgung“ oder „Sicherheitsupdates“ getarnt ist.

Angreifer erhöhen dann die Sichtbarkeit mithilfe von SEO-Poisoning, Werbemissbrauch und Kommentar-Spam, indem sie ihre gefälschten Websites in die Suchergebnisse schieben und sie in sozialen Feeds direkt neben den legitimen Websites bewerben. Aus Sicht der Nutzer, insbesondere auf Mobilgeräten ohne Hover-Funktion, kann diese gefälschte Website nur einen Tippfehler oder einen Fingertipp entfernt sein.

Wenn die Identitätsfälschung ins eigene Haus trifft

Ein aktuelles Beispiel zeigt, wie niedrig die Eintrittsbarriere mittlerweile geworden ist.

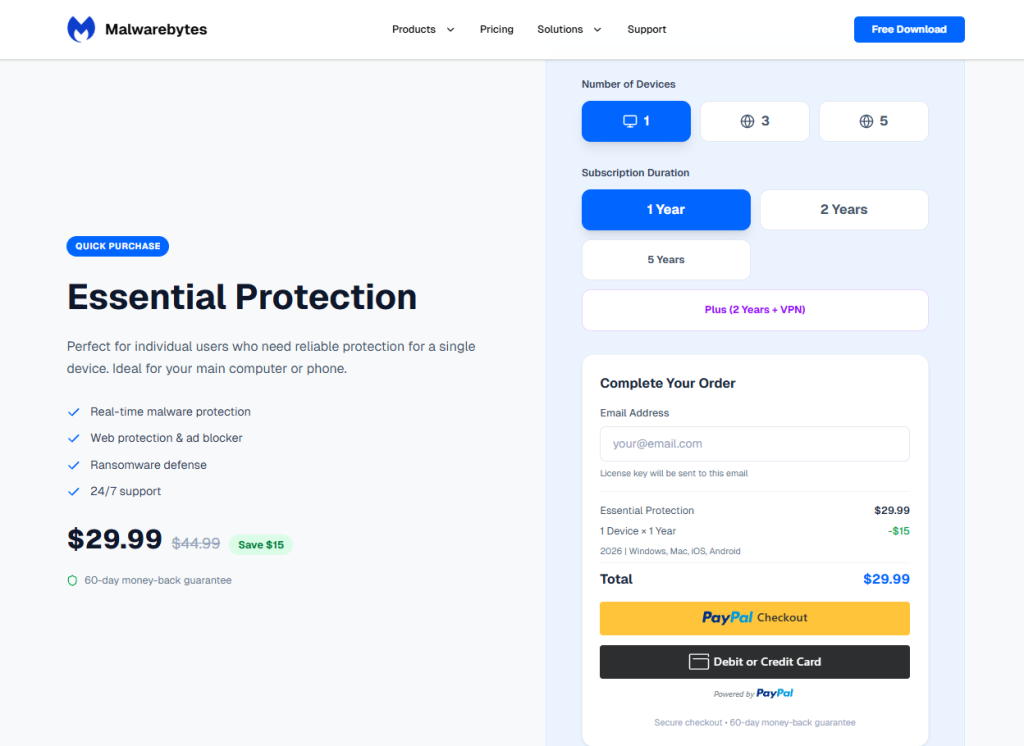

Wir wurden auf eine Website namens installmalwarebytes[.]org aufmerksam gemacht, die vom Logo bis zum Layout wie eine echte Malwarebytes aussah.

Bei genauerer Betrachtung stellte sich heraus, dass der HTML-Code einen Meta-Tag-Wert enthielt, der auf v0 von Vercel, einem KI-gestützten App- und Website-Builder, verwies.

Mit diesem Tool können Benutzer eine vorhandene URL in eine Eingabeaufforderung einfügen, um deren Layout, Stil und Struktur automatisch nachzubilden – und so in kürzester Zeit einen nahezu perfekten Klon einer Website erstellen.

Die Geschichte der gefälschten Domain zeigt eine schrittweise Entwicklung hin zum Missbrauch.

Die Website wurde 2019 registriert und enthielt zunächst keine Malwarebytes . Im Jahr 2022 begann der Betreiber, Malwarebytes einzubinden und gleichzeitig Sicherheitsinhalte in indonesischer Sprache zu veröffentlichen. Dies trug wahrscheinlich zur Verbesserung der Suchreputation bei und normalisierte gleichzeitig das Markenimage für Besucher. Später wurde die Website leer, ohne öffentliche Archivaufzeichnungen für 2025, um dann als vollständiger Klon mit KI-gestützten Tools wieder aufzutauchen.

Der Traffic kam nicht zufällig zustande. Links zu dieser Website tauchten in Kommentar-Spam und in injizierten Links auf nicht verwandten Websites auf, wodurch bei den Nutzern der Eindruck organischer Verweise entstand und sie zu den gefälschten Download-Seiten geleitet wurden.

Die Zahlungsabläufe waren ebenso undurchsichtig. Die gefälschte Website nutzte PayPal Zahlungen, aber die Integration verbarg den Namen und das Logo des Händlers auf den Bestätigungsbildschirmen für den Nutzer, sodass nur die Angaben des Käufers sichtbar waren. So konnten die Kriminellen Geld annehmen und gleichzeitig so wenig wie möglich über sich preisgeben.

Hinter den Kulissen deuteten historische Registrierungsdaten auf einen Ursprung in Indien und eine Hosting-IP (209.99.40[.]222) hin, die eher mit Domain-Parking und anderen zweifelhaften Verwendungszwecken als mit normalem Produktionshosting in Verbindung steht.

In Kombination mit dem KI-gestützten Klonen und der Konfiguration zur Umgehung von Zahlungen ergab sich ein Bild von Betrug mit geringem Aufwand und hoher Zuverlässigkeit.

KI-Website-Baukästen als Kraftverstärker

Der Fall installmalwarebytes[.]org ist kein Einzelfall von Missbrauch durch KI-gestützte Builder. Er reiht sich ein in ein breiteres Muster, bei dem Angreifer generative Tools einsetzen, um Phishing-Seiten in großem Umfang zu erstellen und zu hosten.

Threat Intelligence-Teams haben dokumentiert, dass die v0-Plattform von Vercel missbraucht wurde, um voll funktionsfähige Phishing-Seiten zu erstellen, die sich als Anmeldeportale für eine Vielzahl von Marken ausgeben, darunter Identitätsanbieter und Cloud-Dienste, und das alles anhand einfacher Textanweisungen. Sobald die KI einen Klon erstellt hat, können Kriminelle ein paar Links so anpassen, dass sie auf ihre eigenen Backends zum Stehlen von Anmeldedaten verweisen, und innerhalb weniger Minuten live gehen.

Untersuchungen zur Rolle der KI im modernen Phishing zeigen, dass Angreifer sich stark auf Website-Generatoren, Schreibassistenten und Chatbots stützen, um die gesamte Kill Chain zu optimieren – vom Verfassen überzeugender Texte in mehreren Sprachen bis hin zur Erstellung responsiver Seiten, die auf allen Geräten sauber dargestellt werden. Eine Analyse von KI-gestützten Phishing-Kampagnen ergab, dass etwa 40 % der beobachteten Missbräuche Website-Generierungsdienste betrafen, 30 % KI-Schreibtools und etwa 11 % Chatbots, oft in Kombination. Mit diesem Stack können selbst wenig erfahrene Akteure professionell aussehende Betrugsmaschen erstellen, für die früher spezielle Kenntnisse oder kostenpflichtige Kits erforderlich waren.

Zuerst Wachstum, dann Leitplanken

Das Kernproblem besteht nicht darin, dass KI Websites erstellen kann. Das Problem ist vielmehr, dass die Anreize für die Entwicklung von KI-Plattformen verzerrt sind. Anbieter stehen unter enormem Druck, neue Funktionen auf den Markt zu bringen, ihre Nutzerbasis zu vergrößern und Marktanteile zu gewinnen, und dieser Druck geht oft vor ernsthaften Investitionen in die Missbrauchsbekämpfung.

Wie Mark Beare, Malwarebytes Manager Malwarebytes , es ausdrückte:

„KI-gestützte Website-Baukästen wie Lovable und Vercel haben die Hürden für die Erstellung professioneller Websites innerhalb weniger Minuten drastisch gesenkt. Diese Plattformen verfügen zwar über grundlegende Sicherheitskontrollen, ihr Hauptaugenmerk liegt jedoch auf Geschwindigkeit, Benutzerfreundlichkeit und Wachstum – nicht auf der Verhinderung von Markenmissbrauch in großem Stil. Dieses Ungleichgewicht bietet Kriminellen die Möglichkeit, schneller zu handeln als die Abwehrmaßnahmen und überzeugende gefälschte Marken zu erstellen, bevor Opfer oder Unternehmen reagieren können.“

Website-Generatoren ermöglichen das Klonen bekannter Marken ohne Überprüfung, Veröffentlichungsprozesse umgehen Identitätsprüfungen und die Moderation versagt entweder stillschweigend oder reagiert erst nach einer Missbrauchsmeldung. Einige Anbieter lassen jeden eine Website erstellen und veröffentlichen, ohne auch nur eine E-Mail-Adresse zu bestätigen, sodass Konten leicht aufgebraucht werden können, sobald eines gemeldet oder gelöscht wird.

Fairerweise muss man sagen, dass es Anzeichen dafür gibt, dass einige Anbieter beginnen, darauf zu reagieren, indem sie bestimmte Phishing-Kampagnen nach ihrer Aufdeckung blockieren oder begrenzte Kontrollen zum Schutz der Marke einführen. Dabei handelt es sich jedoch oft um reaktive Maßnahmen, die erst nach Eintritt des Schadens ergriffen werden.

In der Zwischenzeit können Angreifer auf Open-Source-Klone oder leicht modifizierte Forks derselben Tools ausweichen, die an anderer Stelle gehostet werden und möglicherweise überhaupt keiner sinnvollen Inhaltsmoderation unterliegen.

In der Praxis bedeutet dies, dass KI-Unternehmen von dem Wachstum und den Experimenten profitieren, die mit freizügigen Tools einhergehen, während die Folgen den Opfern und Verteidigern überlassen bleiben.

Wir haben die Domain in unserem Webschutzmodul gesperrt und eine Domain- und Anbieter-Sperrung beantragt.

Wie man sicher bleibt

Endnutzer können falsch ausgerichtete KI-Anreize nicht beheben, aber sie können Markenimitatoren das Leben schwer machen. Selbst wenn eine geklonte Website überzeugend aussieht, gibt es Warnsignale, auf die man achten sollte:

- Überprüfen Sie vor jeder Zahlung immer die Angaben unter „Zahlungsempfänger“ oder die Zusammenfassung der Transaktion. Wenn kein Händler angegeben ist, brechen Sie den Vorgang ab und betrachten Sie die Website als verdächtig.

- Verwenden Sie eine aktuelle Echtzeit-Anti-Malware-Lösungmit einem Webschutzmodul.

- Folgen Sie keinen Links, die in Kommentaren, sozialen Medien oder unaufgeforderten E-Mails zum Kauf eines Produkts gepostet werden. Nutzen Sie immer eine verifizierte und vertrauenswürdige Methode, um den Anbieter zu kontaktieren.

Wenn Sie auf eine gefälschte Malwarebytes stoßen, teilen Sie uns dies bitte mit.

Wir berichten nicht nur über Bedrohungen – wir helfen Ihnen dabei, Ihre gesamte digitale Identität zu schützen.

Cybersicherheitsrisiken sollten niemals über eine Schlagzeile hinausgehen. Schützen Sie Ihre persönlichen Daten und die Ihrer Familie durch Identitätsschutz.