Todo comienza con una simple búsqueda.

Necesitas configurar el acceso remoto al ordenador de un compañero de trabajo. Buscas en Google «descargar RustDesk», haces clic en uno de los primeros resultados y llegas a un sitio web muy cuidado con documentación, descargas y una marca conocida.

Instala el software, lo inicia y todo funciona exactamente como esperaba.

Lo que no ves es el segundo programa que se instala junto con él, uno que, de forma silenciosa, proporciona a los atacantes acceso persistente a tu ordenador.

Eso es exactamente lo que observamos en una campaña que utilizaba el dominio falso rustdesk[.]work.

El cebo: una imitación casi perfecta.

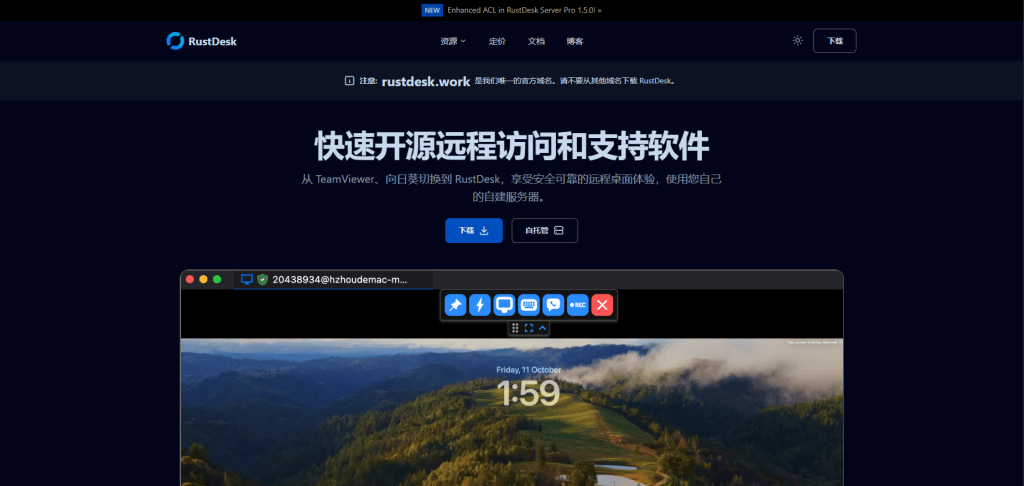

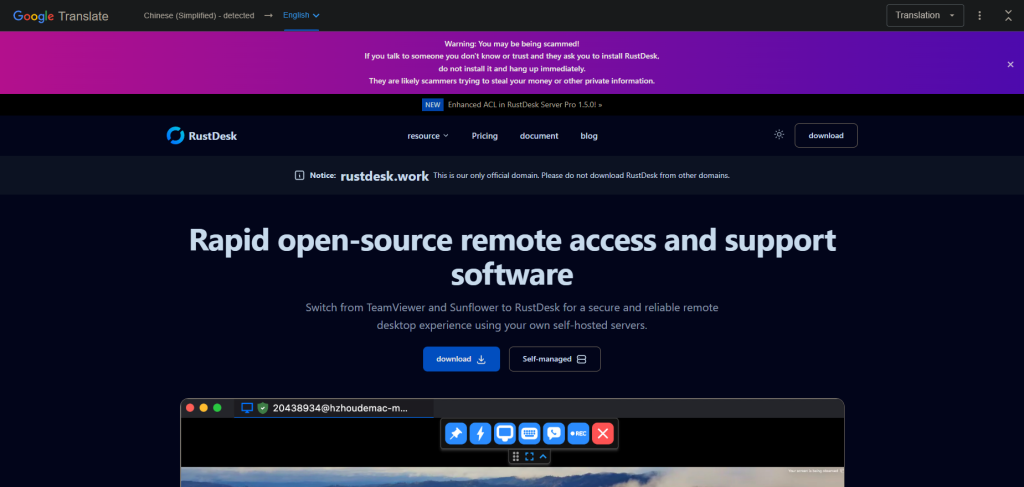

Hemos identificado un sitio web malicioso en rustdesk[.]work que se hace pasar por el proyecto legítimo RustDesk, alojado en rustdesk.com. El sitio falso es muy similar al real, con contenido multilingüe y advertencias destacadas que afirman (irónicamente) que rustdesk[.]work es el único dominio oficial.

Esta campaña no aprovecha vulnerabilidades del software ni se basa en técnicas avanzadas de piratería informática. Su éxito se debe exclusivamente al engaño. Cuando un sitio web parece legítimo y el software funciona con normalidad, la mayoría de los usuarios nunca sospechan que algo va mal.

¿Qué ocurre cuando ejecutas el instalador?

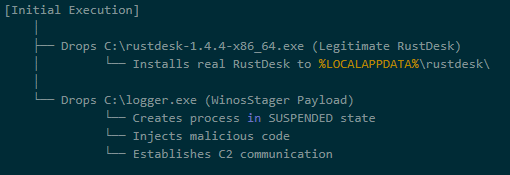

El instalador realiza una deliberada estrategia de «cebo y cambio»:

- Instala RustDesk real, totalmente funcional y sin modificaciones.

- Instala silenciosamente una puerta trasera oculta, un marco de malware conocido como Winos4.0.

El usuario ve que RustDesk se inicia con normalidad. Todo parece funcionar correctamente. Mientras tanto, la puerta trasera establece silenciosamente una conexión con el servidor del atacante.

Al combinar el malware con software que funciona, los atacantes eliminan la señal de alerta más obvia: la funcionalidad defectuosa o inexistente. Desde el punto de vista del usuario, nada parece estar mal.

Dentro de la cadena de infección

El malware se ejecuta a través de un proceso por etapas, en el que cada paso está diseñado para evadir la detección y establecer persistencia:

Etapa 1: El instalador troyanizado

El archivo descargado (rustdesk-1.4.4-x86_64.exe) actúa como ambos gotero y señuelo. Escribe dos archivos en el disco:

- El instalador legítimo de RustDesk, que se ejecuta para mantener la cobertura.

logger.exe, la carga útil Winos4.0

El malware se oculta a plena vista. Mientras el usuario observa cómo RustDesk se instala normalmente, la carga maliciosa se ejecuta silenciosamente en segundo plano.

Etapa 2: Ejecución del cargador

En logger.exe El archivo es un cargador: su función es configurar el entorno para el implante principal. Durante la ejecución, realiza las siguientes acciones:

- Crea un nuevo proceso.

- Asigna memoria ejecutable.

- Ejecución de transiciones a una nueva identidad de tiempo de ejecución:

Libserver.exe

Esta transferencia del cargador al implante es una técnica habitual en el malware sofisticado para separar el dropper inicial de la puerta trasera persistente.

Al cambiar el nombre del proceso, el malware dificulta el análisis forense. Los defensores que buscan «logger.exe» no encontrará ningún proceso en ejecución con ese nombre.

Etapa 3: Implementación del módulo en memoria

En Libserver.exe El proceso descomprime el marco Winos4.0 completo en la memoria. Varios módulos DLL de WinosStager, y una gran carga útil de ~128 MB, se cargan sin escribirse en el disco como archivos independientes.

Las herramientas antivirus tradicionales se centran en analizar los archivos del disco (detección basada en archivos). Al mantener sus componentes funcionales solo en la memoria, el malware reduce significativamente la eficacia de la detección basada en archivos. Por eso, el análisis del comportamiento y el análisis de la memoria son fundamentales para detectar amenazas como Winos4.0.

La carga útil oculta: Winos4.0

La carga útil secundaria se identifica como Winos4.0 (WinosStager): un sofisticado marco de acceso remoto que se ha observado en múltiples campañas, dirigidas especialmente a usuarios de Asia.

Una vez activado, permite a los atacantes:

- Supervisar la actividad de las víctimas y capturar capturas de pantalla.

- Registrar las pulsaciones del teclado y robar credenciales.

- Descargar y ejecutar malware adicional.

- Mantenga el acceso persistente incluso después de reiniciar el sistema.

No se trata de un simple malware, sino de un marco de ataque con todas las funciones. Una vez instalado, los atacantes disponen de un punto de apoyo que pueden utilizar para llevar a cabo actividades de espionaje, robar datos o desplegar ransomware en el momento que elijan.

Detalle técnico: Cómo se oculta el malware

El malware emplea varias técnicas para evitar ser detectado:

| Para qué sirve | Cómo lo consigue | Por qué es importante |

| Se ejecuta completamente en memoria. | Carga código ejecutable sin escribir archivos. | Evade la detección basada en archivos. |

| Detecta entornos de análisis | Comprueba la memoria disponible del sistema y busca herramientas de depuración. | Impide que los investigadores de seguridad analicen su comportamiento. |

| Comprueba el idioma del sistema. | Consulta la configuración regional a través del Windows | Se puede utilizar para dirigirse a (o evitar) regiones geográficas específicas. |

| Borra el historial del navegador. | Invoca las API del sistema para eliminar los datos de navegación. | Elimina las pruebas de cómo la víctima encontró el sitio malicioso. |

| Oculta la configuración en el registro. | Almacena datos cifrados en rutas de registro inusuales. | Oculta la configuración de una inspección superficial. |

Actividad de mando y control

Poco después de la instalación, el malware se conecta a un servidor controlado por el atacante:

- IP: 207.56.13[.]76

- Puerto: 5666/TCP

Esta conexión permite a los atacantes enviar comandos a la máquina infectada y recibir a cambio los datos robados. El análisis de la red confirmó una comunicación bidireccional sostenida, coherente con una sesión de comando y control establecida.

Cómo el malware se integra en el tráfico normal

El malware es especialmente inteligente en la forma en que disimula su actividad en la red:

| Destino | Propósito |

| 207.56.13[.]76:5666 | Malicioso: servidor de comando y control |

| 209.250.254.15:21115-21116 | Legítimo: tráfico de retransmisión de RustDesk |

| api.rustdesk.com:443 | Legítimo: API de RustDesk |

Debido a que la víctima instaló RustDesk real, el tráfico de red del malware se mezcla con el tráfico legítimo del escritorio remoto. Esto dificulta mucho más la identificación de las conexiones maliciosas por parte de las herramientas de seguridad de red: el ordenador infectado parece estar simplemente ejecutando RustDesk.

Lo que revela esta campaña

Este ataque pone de manifiesto una tendencia preocupante: el uso de software legítimo como camuflaje para el malware.

Los atacantes no necesitaron encontrar una vulnerabilidad de día cero ni crear un exploit sofisticado. Simplemente:

- Registró un nombre de dominio convincente.

- Clonó un sitio web legítimo.

- Software real incluido con su malware

- Deja que la víctima haga el resto.

Este enfoque funciona porque se aprovecha de la confianza humana en lugar de las debilidades técnicas. Cuando el software se comporta exactamente como se espera, los usuarios no tienen motivos para sospechar que haya sido comprometido.

Indicadores de compromiso

Hashes de archivo (SHA256)

| Archivo | SHA256 | Clasificación |

|---|---|---|

| Instalador troyanizado | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Malicioso |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Cargador Winos4.0 |

| Binario RustDesk | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | Legítimo |

Indicadores de red

Dominio malicioso: rustdesk[.]work

Servidor C2: 207.56.13[.]76:5666/TCP

Cargas útiles en memoria

Durante la ejecución, el malware descomprime varios componentes adicionales directamente en la memoria:

| SHA256 | Tamaño | Tipo |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 KB | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 KB | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 KB | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 KB | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 MB | Carga útil en memoria |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 KB | Carga útil en memoria |

Cómo protegerse

La campaña rustdesk[.]work muestra cómo los atacantes pueden obtener acceso sin exploits, advertencias ni software defectuoso. Al ocultarse tras herramientas de código abierto de confianza, este ataque logró persistencia y cobertura sin dar a las víctimas motivos para sospechar que se habían visto comprometidas.

La conclusión es sencilla: que un software se comporte con normalidad no significa que sea seguro. Las amenazas modernas están diseñadas para pasar desapercibidas, por lo que es esencial contar con defensas por capas y detección basada en el comportamiento.

Para particulares:

- Verifique siempre las fuentes de descarga. Antes de descargar software, compruebe que el dominio coincide con el proyecto oficial. En el caso de RustDesk, el sitio legítimo es rustdesk.com, no rustdesk.work ni variantes similares.

- Desconfíe de los resultados de búsqueda. Los atacantes utilizan el envenenamiento SEO para colocar sitios maliciosos en los primeros puestos de los resultados de búsqueda. Siempre que sea posible, navegue directamente a los sitios web oficiales en lugar de hacer clic en los enlaces de búsqueda.

- Utilice software de seguridad. Malwarebytes Premium detecta familias de malware como Winos4.0, incluso cuando se incluyen en paquetes con software legítimo.

Para empresas:

- Supervise las conexiones de red inusuales. Se debe investigar el tráfico saliente en el puerto 5666/TCP o las conexiones a direcciones IP desconocidas desde sistemas que ejecutan software de escritorio remoto.

- Implemente una lista de aplicaciones permitidas. Restrinja las aplicaciones que pueden ejecutarse en su entorno para evitar la ejecución de software no autorizado.

- Educar a los usuarios sobre el typosquatting. Los programas de formación deben incluir ejemplos de sitios web falsos y cómo verificar las fuentes de descarga legítimas.

- Bloquee las infraestructuras maliciosas conocidas. Añada los IOC mencionados anteriormente a sus herramientas de seguridad.

No nos limitamos a informar de las amenazas: las eliminamos

Los riesgos de ciberseguridad nunca deben propagarse más allá de un titular. Mantenga las amenazas alejadas de sus dispositivos descargando Malwarebytes hoy mismo.