Tout commence par une simple recherche.

Vous devez configurer l'accès à distance à l'ordinateur d'un collègue. Vous effectuez une recherche Google sur « RustDesk download », cliquez sur l'un des premiers résultats et arrivez sur un site web soigné proposant de la documentation, des téléchargements et une image de marque familière.

Vous installez le logiciel, vous le lancez, et tout fonctionne exactement comme prévu.

Ce que vous ne voyez pas, c'est le deuxième programme qui s'installe en même temps, celui qui permet discrètement aux pirates d'accéder en permanence à votre ordinateur.

C'est exactement ce que nous avons observé dans une campagne utilisant le faux domaine rustdesk[.]work.

L'appât : une imitation presque parfaite

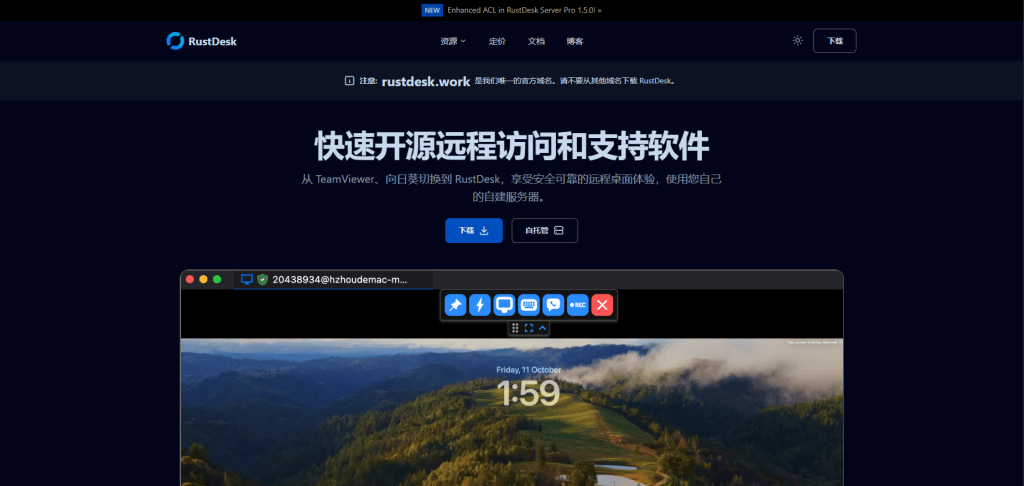

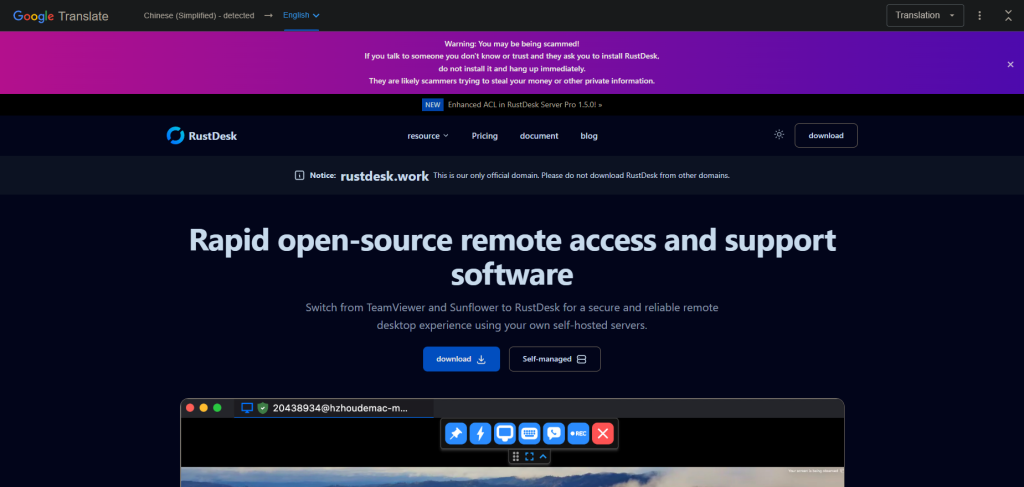

Nous avons identifié un site web malveillant à l'adresse rustdesk[.]work qui usurpe l'identité du projet légitime RustDesk, hébergé à l'adresse rustdesk.com. Le faux site ressemble beaucoup au vrai, avec un contenu multilingue et des avertissements bien visibles affirmant (ironiquement) que rustdesk[.]work est le seul domaine officiel.

Cette campagne n'exploite pas les vulnérabilités logicielles et ne repose pas sur des techniques de piratage avancées. Elle réussit uniquement grâce à la tromperie. Lorsqu'un site Web semble légitime et que le logiciel se comporte normalement, la plupart des utilisateurs ne soupçonnent jamais qu'il y a un problème.

Que se passe-t-il lorsque vous exécutez le programme d'installation ?

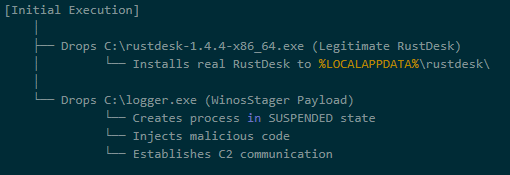

L'installateur procède à une manœuvre délibérée de leurre :

- Il installe le véritable RustDesk, entièrement fonctionnel et non modifié.

- Il installe discrètement une porte dérobée cachée, un framework malveillant connu sous le nom de Winos4.0.

L'utilisateur voit RustDesk se lancer normalement. Tout semble fonctionner. Pendant ce temps, la porte dérobée établit discrètement une connexion avec le serveur de l'attaquant.

En associant des logiciels malveillants à des logiciels fonctionnels, les pirates suppriment le signe avant-coureur le plus évident : les fonctionnalités défectueuses ou manquantes. Du point de vue de l'utilisateur, tout semble normal.

À l'intérieur de la chaîne d'infection

Le logiciel malveillant s'exécute selon un processus en plusieurs étapes, chacune étant conçue pour échapper à la détection et s'installer de manière persistante :

Étape 1 : Le programme d'installation infecté par un cheval de Troie

Le fichier téléchargé (rustdesk-1.4.4-x86_64.exe) agit à la fois comme compte-gouttes et leurre. Il écrit deux fichiers sur le disque :

- Le programme d'installation légitime de RustDesk, qui est exécuté pour maintenir la couverture

logger.exe, la charge utile Winos4.0

Le logiciel malveillant se cache à la vue de tous. Pendant que l'utilisateur regarde RustDesk s'installer normalement, la charge utile malveillante s'installe discrètement en arrière-plan.

Étape 2 : Exécution du chargeur

Le logger.exe Le fichier est un chargeur — son rôle est de configurer l'environnement pour l'implant principal. Pendant l'exécution, il :

- Crée un nouveau processus

- Alloue de la mémoire exécutable

- Transition vers une nouvelle identité d'exécution :

Libserver.exe

Ce transfert du chargeur vers l'implant est une technique couramment utilisée dans les logiciels malveillants sophistiqués pour séparer le dropper initial de la porte dérobée persistante.

En modifiant le nom de son processus, le logiciel malveillant complique l'analyse forensic. Les défenseurs à la recherche de «logger.exe» ne trouvera aucun processus en cours d'exécution portant ce nom.

Étape 3 : Déploiement du module en mémoire

Le Libserver.exe Le processus décompresse entièrement le framework Winos4.0 en mémoire. Plusieurs modules DLL WinosStager, ainsi qu'une charge utile importante d'environ 128 Mo, sont chargés sans être écrits sur le disque sous forme de fichiers autonomes.

Les outils antivirus traditionnels se concentrent sur l'analyse des fichiers sur le disque (détection basée sur les fichiers). En conservant ses composants fonctionnels uniquement en mémoire, le logiciel malveillant réduit considérablement l'efficacité de la détection basée sur les fichiers. C'est pourquoi l'analyse comportementale et l'analyse de la mémoire sont essentielles pour détecter des menaces telles que Winos4.0.

La charge utile cachée : Winos4.0

La charge utile secondaire est identifiée comme Winos4.0 (WinosStager): un cadre d'accès à distance sophistiqué qui a été observé dans plusieurs campagnes, ciblant en particulier les utilisateurs en Asie.

Une fois activé, il permet aux attaquants de :

- Surveiller l'activité des victimes et capturer des captures d'écran

- Enregistrer les frappes clavier et voler les identifiants

- Télécharger et exécuter des logiciels malveillants supplémentaires

- Conserver un accès permanent même après le redémarrage du système

Il ne s'agit pas d'un simple logiciel malveillant, mais d'un cadre d'attaque complet. Une fois installé, les pirates disposent d'un point d'ancrage qu'ils peuvent utiliser pour mener des activités d'espionnage, voler des données ou déployer des ransomwares au moment de leur choix.

Détails techniques : comment le logiciel malveillant se cache

Le logiciel malveillant utilise plusieurs techniques pour éviter d'être détecté :

| Ce qu'il fait | Comment y parvient-il ? | Pourquoi est-ce important ? |

| Fonctionne entièrement en mémoire | Charge le code exécutable sans écrire de fichiers | Évite la détection basée sur les fichiers |

| Détecte les environnements d'analyse | Vérifie la mémoire système disponible et recherche les outils de débogage. | Empêche les chercheurs en sécurité d'analyser son comportement. |

| Vérifie la langue du système | Interroge les paramètres régionaux via le Windows | Peut être utilisé pour cibler (ou éviter) des régions géographiques spécifiques. |

| Efface l'historique du navigateur | Appelle les API système pour supprimer les données de navigation. | Supprime les preuves indiquant comment la victime a trouvé le site malveillant. |

| Masque la configuration dans le registre | Stocke les données cryptées dans des chemins d'accès inhabituels du registre. | Masque la configuration lors d'une inspection occasionnelle |

Activité de commandement et de contrôle

Peu après son installation, le logiciel malveillant se connecte à un serveur contrôlé par l'attaquant :

- IP : 207.56.13[.]76

- Port : 5666/TCP

Cette connexion permet aux pirates d'envoyer des commandes à la machine infectée et de recevoir en retour les données volées. L'analyse du réseau a confirmé l'existence d'une communication bidirectionnelle soutenue, compatible avec une session de commande et de contrôle établie.

Comment le logiciel malveillant se fond dans le trafic normal

Ce logiciel malveillant est particulièrement astucieux dans la manière dont il dissimule son activité réseau :

| Destination | Objectif |

| 207,56,13[.]76:5666 | Malveillant : serveur de commande et de contrôle |

| 209.250.254.15:21115-21116 | Légitime : trafic relais RustDesk |

| api.rustdesk.com:443 | Légitime : API RustDesk |

Comme la victime a installé la version authentique de RustDesk, le trafic réseau du logiciel malveillant se confond avec le trafic légitime du bureau à distance. Il est donc beaucoup plus difficile pour les outils de sécurité réseau d'identifier les connexions malveillantes : l'ordinateur infecté semble simplement exécuter RustDesk.

Ce que révèle cette campagne

Cette attaque illustre une tendance inquiétante : l'utilisation de logiciels légitimes comme camouflage pour des logiciels malveillants.

Les attaquants n'ont pas eu besoin de trouver une vulnérabilité zero-day ni de créer un exploit sophistiqué. Ils ont simplement :

- Enregistrement d'un nom de domaine convaincant

- Clonage d'un site web légitime

- Logiciels authentiques fournis avec leurs logiciels malveillants

- Laissez la victime faire le reste.

Cette approche fonctionne parce qu'elle exploite la confiance humaine plutôt que les faiblesses techniques. Lorsque le logiciel se comporte exactement comme prévu, les utilisateurs n'ont aucune raison de soupçonner une compromission.

Indicateurs de compromission

Hachages de fichiers (SHA256)

| Fichier | SHA256 | Classification |

|---|---|---|

| Installateur trojanisé | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Malveillant |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Chargeur Winos4.0 |

| Binaire RustDesk | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | Légitime |

Indicateurs réseau

Domaine malveillant : rustdesk[.]work

Serveur C2 : 207.56.13[.]76:5666/TCP

Charges utiles en mémoire

Lors de son exécution, le logiciel malveillant décompresse plusieurs composants supplémentaires directement dans la mémoire :

| SHA256 | Taille | Type |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 Ko | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 Ko | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 Ko | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 Ko | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 Mo | Charge utile en mémoire |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 Ko | Charge utile en mémoire |

Comment se protéger

La campagne rustdesk[.]work montre comment les pirates peuvent accéder à un système sans exploiter de failles, sans avertissements ni logiciels défectueux. En se cachant derrière des outils open source de confiance, cette attaque a réussi à persister et à se dissimuler sans que les victimes n'aient aucune raison de soupçonner une compromission.

La conclusion est simple : un logiciel qui se comporte normalement ne signifie pas qu'il est sûr. Les menaces modernes sont conçues pour se fondre dans le décor, ce qui rend indispensables les défenses multicouches et la détection comportementale.

Pour les particuliers :

- Vérifiez toujours les sources de téléchargement. Avant de télécharger un logiciel, vérifiez que le domaine correspond au projet officiel. Pour RustDesk, le site légitime est rustdesk.com, et non rustdesk.work ou toute autre variante similaire.

- Méfiez-vous des résultats de recherche. Les pirates utilisent le « SEO poisoning » (empoisonnement du référencement naturel) pour propulser des sites malveillants en tête des résultats de recherche. Dans la mesure du possible, accédez directement aux sites officiels plutôt que de cliquer sur les liens de recherche.

- Utilisez un logiciel de sécurité. Malwarebytes Premium détecte les familles de logiciels malveillants telles que Winos4.0, même lorsqu'elles sont associées à des logiciels légitimes.

Pour les entreprises :

- Surveillez les connexions réseau inhabituelles. Le trafic sortant sur le port 5666/TCP ou les connexions à des adresses IP inconnues à partir de systèmes exécutant un logiciel de bureau à distance doivent faire l'objet d'une enquête.

- Mettez en place une liste blanche d'applications. Limitez les applications pouvant s'exécuter dans votre environnement afin d'empêcher l'exécution de logiciels non autorisés.

- Sensibilisez les utilisateurs au typosquatting. Les programmes de formation doivent inclure des exemples de faux sites Web et expliquer comment vérifier la légitimité des sources de téléchargement.

- Bloquez les infrastructures malveillantes connues. Ajoutez les IOC répertoriés ci-dessus à vos outils de sécurité.

Nous ne nous contentons pas de signaler les menaces, nous les éliminons.

Les risques de cybersécurité ne devraient jamais se propager au-delà d'un titre. Éliminez les menaces de vos appareils en téléchargeant Malwarebytes dès aujourd'hui.