Les bases de la cybersécurité et la protection

Vous êtes novice en matière de cybersécurité ? Vous êtes au bon endroit.

Tout ce qu'il faut savoir sur la cybercriminalité

Le monde de la cybercriminalité est en constante évolution. Lorsque les virus sont apparus pour la première fois, il s'agissait pour la plupart de farces. Pour assurer votre sécurité en ligne, l'une des meilleures choses que vous puissiez faire est de vous informer sur la litanie des menaces qui se cachent sur le web. Utilisez ce centre d'information pour apprendre tout ce que vous devez savoir sur les cybermenaces et sur la manière de les arrêter.

Antivirus

Quelle est la différence entre un antivirus et une protection contre les malwares ? Les deux font référence à des logiciels de cybersécurité, mais que signifient ces termes et quel est leur rapport avec les menaces numériques en ligne d'aujourd'hui ?

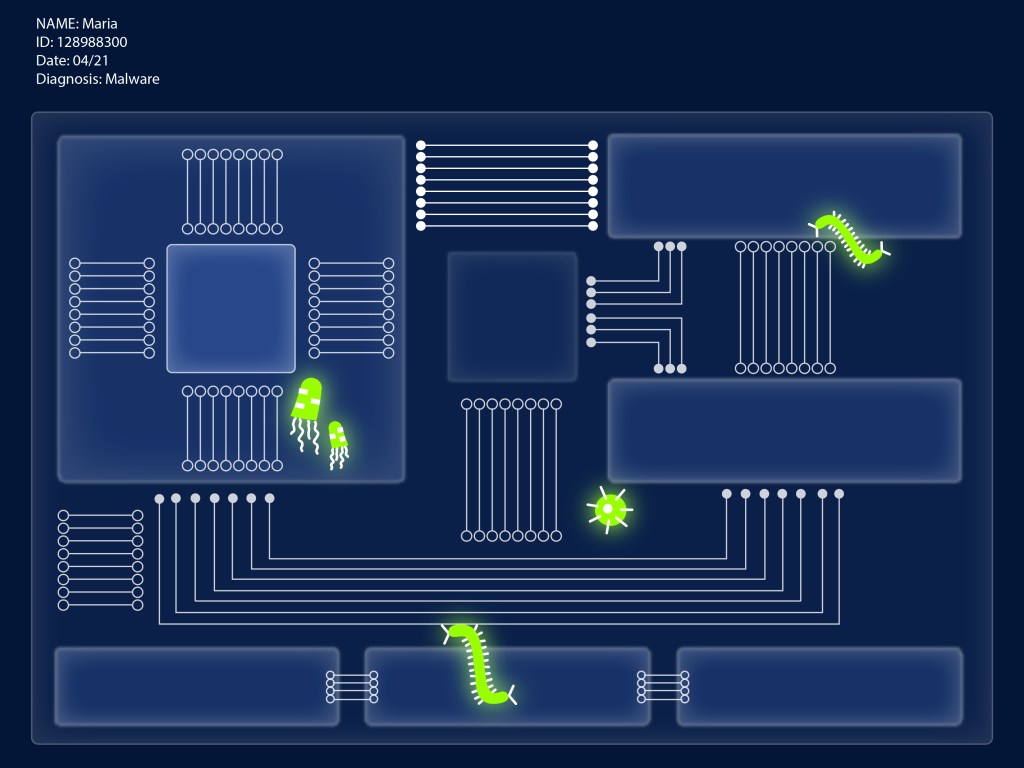

Malware

Malware, ou logiciel malveillant, est un terme général désignant tout type de logiciel informatique ayant des intentions malveillantes. La plupart des menaces en ligne sont des malwares sous une forme ou une autre.

Ransomware

Le ransomware est une forme émergente de logiciel malveillant qui bloque l'accès de l'utilisateur à ses fichiers ou à son appareil, puis exige un paiement anonyme en ligne pour rétablir l'accès.

Logiciel publicitaire

Les logiciels publicitaires sont des malwares qui se cachent sur votre appareil et vous proposent des publicités. Certains logiciels publicitaires surveillent également votre comportement en ligne afin de vous proposer des publicités spécifiques.

Logiciels espions

Les logiciels espions sont des malwares qui se cachent sur votre appareil, surveillent votre activité et volent des informations sensibles telles que les coordonnées bancaires et les mots de passe.

Hacker

Le hacking désigne toutes les activités visant à compromettre des appareils numériques, comme les ordinateurs, smartphones, tablettes, et même des réseaux entiers. Les hackers sont motivés par un gain personnel, pour faire une déclaration ou simplement parce qu'ils le peuvent.

Phishing

Le phishing est une méthode qui consiste à vous inciter à communiquer vos mots de passe, vos numéros de carte de crédit et d'autres informations sensibles en se faisant passer pour une institution de confiance dans un courrier électronique ou un appel téléphonique.

Violation de données

Une violation de données est le résultat d'une cyberattaque qui permet à des cybercriminels d'obtenir un accès non autorisé à un système ou à un réseau informatique et de voler les données personnelles et financières privées, sensibles ou confidentielles des clients ou des utilisateurs qu'il contient.

Antivirus Android

Android est le plus grand système d'exploitation mobile de la planète, avec plus de 2 milliards d'appareils. Cela fait également de la plateforme Android la principale cible des cybercriminels qui tentent de propager des virus et d'autres malwares.

Cheval de Troie

Les chevaux de Troie sont des programmes qui prétendent remplir une fonction mais en remplissent en réalité une autre, généralement malveillante. Les chevaux de Troie peuvent prendre la forme de pièces jointes, de téléchargements et de faux programmes/vidéos.

AntivirusMac

Malgré leur réputation, les Mac restent vulnérables aux cybermenaces. Ils constituent également une cible de plus en plus importante pour les hackers, qui ne demandent qu'à s'en prendre aux utilisateurs qui pensent qu'ils sont en sécurité.

Emotet

Emotet est un type de logiciel malveillant conçu à l'origine comme un cheval de Troie bancaire destiné à voler des données financières, mais il a évolué pour devenir une menace majeure pour les utilisateurs du monde entier.

Keylogger

Les enregistreurs de frappe enregistrent secrètement ce que vous voyez, dites et faites sur votre ordinateur. Les employeurs utilisent les enregistreurs de frappe pour surveiller leurs employés, mais les cybercriminels les utilisent également.

Spam

Les spams sont des communications numériques non désirées et non sollicitées qui sont envoyées en masse. Et c'est plus qu'une nuisance. Aujourd'hui, le spam est une menace sérieuse.

Injection SQL

Les cybercriminels utilisent les injections SQL pour exploiter les vulnérabilités logicielles des applications web et obtenir un accès non autorisé à vos données sensibles et précieuses.

DDoS

Le DDoS est une attaque réseau malveillante au cours de laquelle hackers submergent un site web ou un service avec un faux trafic web ou des requêtes provenant de nombreux appareils connectés à l'internet et réduits en esclavage.

Spoofing

On parle de spoofing lorsque quelqu'un ou quelque chose se fait passer pour autre chose dans le but de gagner la confiance d'une victime, d'accéder à un système, de voler des données ou de propager des malwares.

Cryptojacking

Le cryptojacking est une forme de logiciel malveillant qui se cache sur votre appareil et vole ses ressources informatiques afin de miner des monnaies en ligne de grande valeur comme le bitcoin.

Appel frauduleux

Ce que le spam est au courrier électronique, les robocalls le sont à votre téléphone. Il s'agit de messages préenregistrés ennuyeux, automatisés et souvent illégaux. Les cybercriminels utilisent les robocalls pour voler des informations et de l'argent à leurs victimes.

Exploits

Les exploits tirent parti de vulnérabilités logicielles, cachées dans le code du système d'exploitation et de ses applications, que les cybercriminels utilisent pour obtenir un accès illicite à votre système.

Malvertising

Le malvertising, ou publicité malveillante, est l'utilisation de la publicité en ligne pour distribuer des malwares avec peu ou pas d'interaction avec l'utilisateur.

Porte dérobée

Une porte dérobée désigne toute méthode par laquelle des utilisateurs autorisés ou non sont en mesure de contourner les mesures de sécurité normales et d'obtenir un accès utilisateur de haut niveau (ou accès racine) à un système informatique, à un réseau ou à une application logicielle.

Usurpation d'Identity

Il y a vol d'Identity lorsqu'un criminel obtient ou utilise les informations personnelles (nom, identifiant, numéro de sécurité sociale, date de naissance, etc.) d'une autre personne pour usurper son identité ou accéder à ses comptes dans le but de commettre une fraude, de recevoir des avantages ou de s'enrichir d'une manière ou d'une autre.

Virus informatique

Un virus informatique est un logiciel malveillant attaché à un autre programme (tel qu'un document), qui peut se répliquer et se propager après une première exécution sur un système cible nécessitant une interaction humaine. De nombreux virus sont nuisibles et peuvent détruire des données, ralentir les ressources du système et enregistrer les frappes au clavier.

GandCrab

Le ransomware GandCrab est un type de logiciel malveillant qui crypte les fichiers d'une victime et exige le paiement d'une rançon pour retrouver l'accès à ses données. GandCrab cible les particuliers et les entreprises équipés de PC fonctionnant sous Microsoft Windows.

VPN

Un VPN, ou réseau privé virtuel, est une connexion sécurisée entre des personnes et des appareils sur l'internet. Un VPN rend l'utilisation d'Internet plus sûre et plus privée en empêchant les gens de voir qui vous êtes, où vous êtes ou ce que vous regardez.

Ingénierie sociale

L'ingénierie sociale désigne les méthodes utilisées par les cybercriminels pour amener les victimes à entreprendre une action douteuse, impliquant souvent une violation de la sécurité, l'envoi d'argent ou la divulgation d'informations privées.

Gestionnaire de mots de passe

Un gestionnaire de mots de passe est une application logicielle conçue pour stocker et gérer les informations d'identification en ligne. En général, ces mots de passe sont stockés dans une base de données cryptée et protégés par un mot de passe principal.

Qu'est-ce que la CED ?

Qu'est-ce que la détection et la réponse des points finaux ? Comment fonctionne l'EDR et en quoi est-il différent de l'antivirus et de l'anti-malware ?

Qu'est-ce que la protection des points finaux ?

Qu'est-ce que la protection des points finaux ? Qu'est-ce qu'un antivirus ? L'une est utilisée pour les applications professionnelles et l'autre pour les consommateurs. Découvrez leur fonctionnement et ce qui convient le mieux à votre entreprise.

Pharmacie

Le pharming consiste à rediriger le trafic web de sites légitimes vers de faux sites dans le but de voler des noms d'utilisateur, des mots de passe, des données financières et d'autres informations personnelles.

Le ransomware Ryuk

Ryuk, un nom autrefois propre à un personnage fictif d'une bande dessinée et d'une série de dessins animés japonaises populaires, est désormais le nom de l'une des familles de ransomwares les plus méchantes à avoir jamais frappé les systèmes du monde entier.

Trickbot

TrickBot est un cheval de Troie bancaire qui peut voler des données financières, des identifiants de compte et des informations personnelles identifiables (PII), ainsi que se propager au sein d'un réseau et diffuser des ransomwares, en particulier Ryuk.

Rapports trimestriels et annuels

Le monde de la cybercriminalité est à l'image du monde de la technologie. Chaque année apporte son lot de nouvelles tendances, d'innovations et de nouveaux outils. Pour avoir une idée de l'évolution de la cybercriminalité d'une année à l'autre, consultez nos rapports sur les cybermenaces, ainsi que nos rapports sur des sujets particuliers.

Tactiques et techniques de la cybercriminalité :

État des malwares :

Conseils pour rester en sécurité en ligne

Ne laissez pas les malwares et autres cybermenaces gâcher votre journée. Gardez une longueur d'avance sur les cybercriminels grâce à nos conseils, astuces et guides pour rester en sécurité, vous amuser et accomplir vos tâches en ligne.

Sécurité mobile

Les cyberattaques ne sont pas l'apanage de votre ordinateur. Votre smartphone et votre tablette sont également vulnérables. En fait, les cybercriminels les considèrent comme la prochaine frontière. Consultez ces articles pour en savoir plus sur les dernières nouveautés en matière de cybercriminalité mobile.

Articles de blog de Malwarebytes Labs en vedette

Oh, les sites que vous ne verrez jamais

Vous vous demandez pourquoi la fonction de blocage de sites Web de Malwarebytesvous a empêché d'aller sur un site apparemment légitime ? Découvrez la différence entre les sites malveillants et les sites utilisés à des fins malveillantes, et pourquoi Malwarebytes bloque les deux pour ses clients.

Escroqueries au support technique : page d'aide et de ressources

Nous avons rassemblé toutes les informations que nous avons collectées au fil du temps sur les escroqueries au support technique en un seul endroit que vous pouvez utiliser comme ressource de référence sur le fonctionnement des escroqueries au support technique, sur la manière d'obtenir de l'aide si vous avez déjà été victime d'une escroquerie et sur la manière de les signaler.

Sous le capuchon : pourquoi l'argent, le pouvoir et l'ego poussent les hackers à la cybercriminalité

Nous savons ce que font les cybercriminels. Nous savons comment ils le font. Maintenant, nous nous demandons : pourquoi ? Ce profil approfondi examine ce qui pousse les hackers à se tourner vers la cybercriminalité et ce qui pourrait les faire changer d'avis.

Pour en savoir plus sur la cybersécurité et les dernières menaces, consultez le site Malwarebytes Labs.