Lo strumento AI Vercel è stato utilizzato in modo improprio dai criminali informatici per creare un sito web Malwarebytes .

I criminali informatici non hanno più bisogno di competenze di progettazione o programmazione per creare un sito falso convincente. Tutto ciò di cui hanno bisogno è un nome di dominio e un costruttore di siti web basato sull'intelligenza artificiale. In pochi minuti possono clonare l'aspetto di un sito, inserire flussi di pagamento o di furto di credenziali e iniziare ad attirare le vittime attraverso motori di ricerca, social media e spam.

Uno degli effetti collaterali dell'essere un marchio affermato e affidabile è quello di attirare imitatori che vogliono una fetta di quella fiducia senza fare alcuno sforzo. I criminali informatici hanno sempre saputo che è molto più facile ingannare gli utenti impersonando qualcosa che già riconoscono piuttosto che inventando qualcosa di nuovo, e gli sviluppi nell'intelligenza artificiale hanno reso banale per i truffatori creare siti falsi convincenti.

La registrazione di un dominio dall'aspetto plausibile è economica e veloce, soprattutto tramite registrar e rivenditori che effettuano pochi o nessun controllo preventivo. Una volta che gli aggressori hanno un nome che sembra abbastanza simile a quello reale, possono utilizzare strumenti basati sull'intelligenza artificiale per copiare layout, colori ed elementi di branding e generare pagine di prodotti, procedure di registrazione e FAQ che sembrano "in linea con il marchio".

Un'ondata di siti "ufficiali" fasulli

I dati relativi alle recenti festività natalizie dimostrano quanto sia diventato abituale l'abuso di domini su larga scala.

In un periodo di tre mesi che ha preceduto la stagione dello shopping del 2025, i ricercatori hanno osservato oltre 18.000 domini a tema festivo con esche come "Natale", "Black Friday" e "Flash Sale", di cui almeno 750 sono stati confermati come dannosi e molti altri sono ancora sotto indagine. Nello stesso periodo, sono stati registrati circa 19.000 domini aggiuntivi con l'esplicito scopo di impersonare i principali marchi di vendita al dettaglio, quasi 3.000 dei quali ospitavano già pagine di phishing o vetrine fraudolente.

Questi siti vengono utilizzati per qualsiasi scopo, dalla raccolta di credenziali e frodi nei pagamenti alla distribuzione di malware camuffato da "tracker degli ordini" o "aggiornamenti di sicurezza".

Gli aggressori aumentano quindi la visibilità utilizzando tecniche di SEO poisoning, abuso di annunci pubblicitari e spam nei commenti, inserendo i loro siti simili nei risultati di ricerca e promuovendoli nei feed dei social network proprio accanto a quelli legittimi. Dal punto di vista dell'utente, soprattutto su dispositivi mobili privi della funzione hover, quel sito falso può essere solo un errore di battitura o un tocco di distanza.

Quando l'imitazione colpisce nel segno

Un esempio recente dimostra quanto siano diventate basse le barriere all'ingresso.

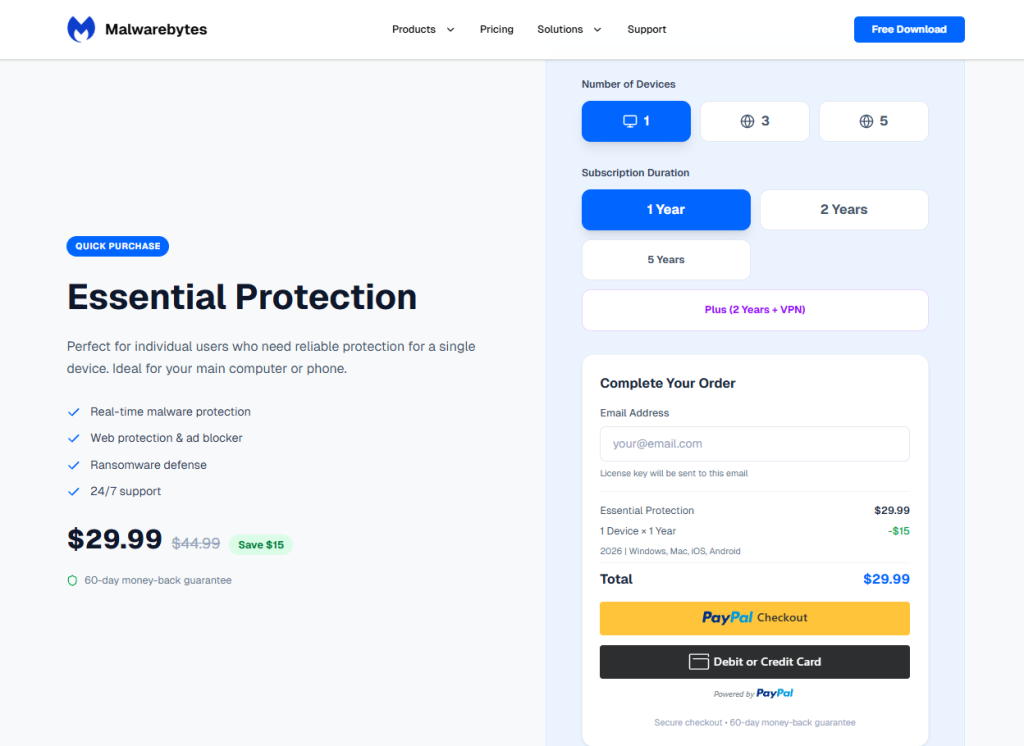

Siamo stati avvisati dell'esistenza di un sito, installmalwarebytes[.]org, che imitava il logo e il layout del Malwarebytes originale Malwarebytes .

Un'attenta analisi ha rivelato che l'HTML conteneva un valore meta tag che rimandava alla versione v0 di Vercel, un'applicazione assistita da intelligenza artificiale per la creazione di siti web.

Lo strumento consente agli utenti di incollare un URL esistente in un prompt per ricrearne automaticamente il layout, lo stile e la struttura, producendo un clone quasi perfetto di un sito in pochissimo tempo.

La storia del dominio impostore racconta un'evoluzione graduale verso l'abuso.

Registrato nel 2019, inizialmente il sito non conteneva alcun Malwarebytes . Nel 2022, l'operatore ha iniziato a inserire Malwarebytes pubblicando contenuti sulla sicurezza in lingua indonesiana. Ciò ha probabilmente contribuito a migliorare la reputazione del sito nei motori di ricerca, normalizzando al contempo l'immagine del marchio agli occhi dei visitatori. Successivamente, il sito è stato cancellato, senza alcun archivio pubblico per il 2025, per poi riapparire come un clone completo supportato da strumenti assistiti dall'intelligenza artificiale.

Il traffico non è arrivato per caso. I link al sito sono apparsi nei commenti spam e nei link inseriti su siti web non correlati, dando agli utenti l'impressione di riferimenti organici e indirizzandoli verso download false.

Anche i flussi di pagamento erano poco chiari. Il sito falso usava PayPal i pagamenti, ma l'integrazione nascondeva il nome e il logo del commerciante dalle schermate di conferma visibili all'utente, lasciando visibili solo i dettagli dell'acquirente. Questo permetteva ai criminali di accettare denaro rivelando il meno possibile su se stessi.

Dietro le quinte, i dati storici di registrazione indicavano un'origine in India e un IP di hosting (209.99.40[.]222) associato al domain parking e ad altri usi dubbi piuttosto che al normale hosting di produzione.

In combinazione con la clonazione basata sull'intelligenza artificiale e la configurazione di pagamento evasiva, si è delineato un quadro di frode a basso sforzo e alta affidabilità.

I costruttori di siti web basati sull'intelligenza artificiale come moltiplicatori di forza

Il caso installmalwarebytes[.]org non è un caso isolato di uso improprio dei builder assistiti dall'intelligenza artificiale. Si inserisce in un quadro più ampio di attacchi in cui gli hacker utilizzano strumenti generativi per creare e ospitare siti di phishing su larga scala.

I team di threat intelligence hanno documentato l'uso improprio della piattaforma v0 di Vercel per generare pagine di phishing perfettamente funzionanti che imitano i portali di accesso di vari marchi, inclusi provider di identità e servizi cloud, il tutto a partire da semplici prompt di testo. Una volta che l'IA produce un clone, i criminali possono modificare alcuni link per indirizzarli ai propri backend di furto delle credenziali e renderli operativi in pochi minuti.

La ricerca sul ruolo dell'IA nel phishing moderno mostra che gli aggressori si affidano in larga misura a generatori di siti web, assistenti di scrittura e chatbot per ottimizzare l'intera catena di attacco, dalla creazione di testi persuasivi in più lingue alla creazione di pagine reattive che vengono visualizzate correttamente su tutti i dispositivi. Un'analisi delle campagne di phishing assistite dall'IA ha rilevato che circa il 40% degli abusi osservati coinvolgeva servizi di generazione di siti web, il 30% strumenti di scrittura basati sull'IA e circa l'11% chatbot, spesso in combinazione tra loro. Questo stack consente anche agli attori meno esperti di produrre truffe dall'aspetto professionale che in passato richiedevano competenze specialistiche o kit a pagamento.

Prima la crescita, poi le misure di sicurezza

Il problema principale non è che l'IA sia in grado di creare siti web, ma che gli incentivi relativi allo sviluppo delle piattaforme di IA siano distorti. I fornitori sono sottoposti a una forte pressione per lanciare nuove funzionalità, ampliare la base di utenti e conquistare quote di mercato, e tale pressione spesso prevale su investimenti significativi nella prevenzione degli abusi.

Come ha affermato Mark Beare, direttore Malwarebytes :

"I costruttori di siti web basati sull'intelligenza artificiale come Lovable e Vercel hanno notevolmente ridotto gli ostacoli alla creazione di siti web curati in pochi minuti. Sebbene queste piattaforme includano controlli di sicurezza di base, il loro obiettivo principale è la velocità, la facilità d'uso e la crescita, non la prevenzione dell'usurpazione di identità su larga scala. Questo squilibrio offre ai malintenzionati l'opportunità di agire più rapidamente delle difese, creando marchi falsi convincenti prima che le vittime o le aziende possano reagire".

I generatori di siti consentono il clonaggio del marchio di aziende famose senza alcuna verifica, i flussi di pubblicazione saltano i controlli di identità e la moderazione fallisce silenziosamente o reagisce solo dopo una segnalazione di abuso. Alcuni costruttori consentono a chiunque di creare e pubblicare un sito senza nemmeno confermare un indirizzo e-mail, rendendo facile esaurire gli account non appena uno viene segnalato o rimosso.

Ad essere onesti, ci sono segnali che indicano che alcuni provider stanno iniziando a reagire bloccando specifiche campagne di phishing dopo la divulgazione o aggiungendo controlli limitati per la protezione del marchio. Tuttavia, si tratta spesso di soluzioni reattive applicate dopo che il danno è stato fatto.

Nel frattempo, gli aggressori possono passare a cloni open source o fork leggermente modificati degli stessi strumenti ospitati altrove, dove potrebbe non esserci alcuna moderazione significativa dei contenuti.

In pratica, l'effetto netto è che le aziende di IA beneficiano della crescita e della sperimentazione che derivano da strumenti permissivi, mentre le conseguenze ricadono sulle vittime e sui difensori.

Abbiamo bloccato il dominio nel nostro modulo di protezione web e richiesto la rimozione del dominio e del fornitore.

Come stare al sicuro

Gli utenti finali non possono correggere gli incentivi AI disallineati, ma possono rendere la vita più difficile agli impostori dei marchi. Anche quando un sito web clonato sembra convincente, ci sono alcuni segnali di allarme a cui prestare attenzione:

- Prima di completare qualsiasi pagamento, controlla sempre i dettagli del destinatario del pagamento o il riepilogo della transazione. Se non è indicato alcun commerciante, esci dal sito e consideralo sospetto.

- Utilizza unasoluzione anti-malwareaggiornata e in tempo reale con un modulo di protezione web.

- Non seguire i link pubblicati nei commenti, sui social media o nelle e-mail non richieste per acquistare un prodotto. Segui sempre un metodo verificato e affidabile per contattare il venditore.

Se ti imbatti in un Malwarebytes falso, ti preghiamo di comunicarcelo.

Non ci limitiamo a segnalare le minacce: contribuiamo a proteggere la tua identità digitale nella sua interezza.

I rischi legati alla sicurezza informatica non dovrebbero mai andare oltre i titoli dei giornali. Proteggi le tue informazioni personali e quelle della tua famiglia utilizzando la protezione dell'identità.