Po tym, jak popularny asystent AI Clawdbot został zmuszony do zmiany nazwy na Moltbot z powodu sporu dotyczącego znaku towarowego, oportunistyczni gracze szybko zareagowali. W ciągu kilku dni pojawiły się domeny typu typosquat i sklonowane repozytorium GitHub — podszywające się pod twórcę projektu i przygotowujące infrastrukturę do potencjalnego ataku na łańcuch dostaw.

Kod jest czysty. Infrastruktura już niekoniecznie. W związku z gwałtownym wzrostem liczby pobrań z serwisu GitHub i liczby gwiazdek, postanowiliśmy dokładnie przyjrzeć się, w jaki sposób fałszywe domeny atakują popularne projekty open source.

Kontekst: Dlaczego Clawdbot został przemianowany?

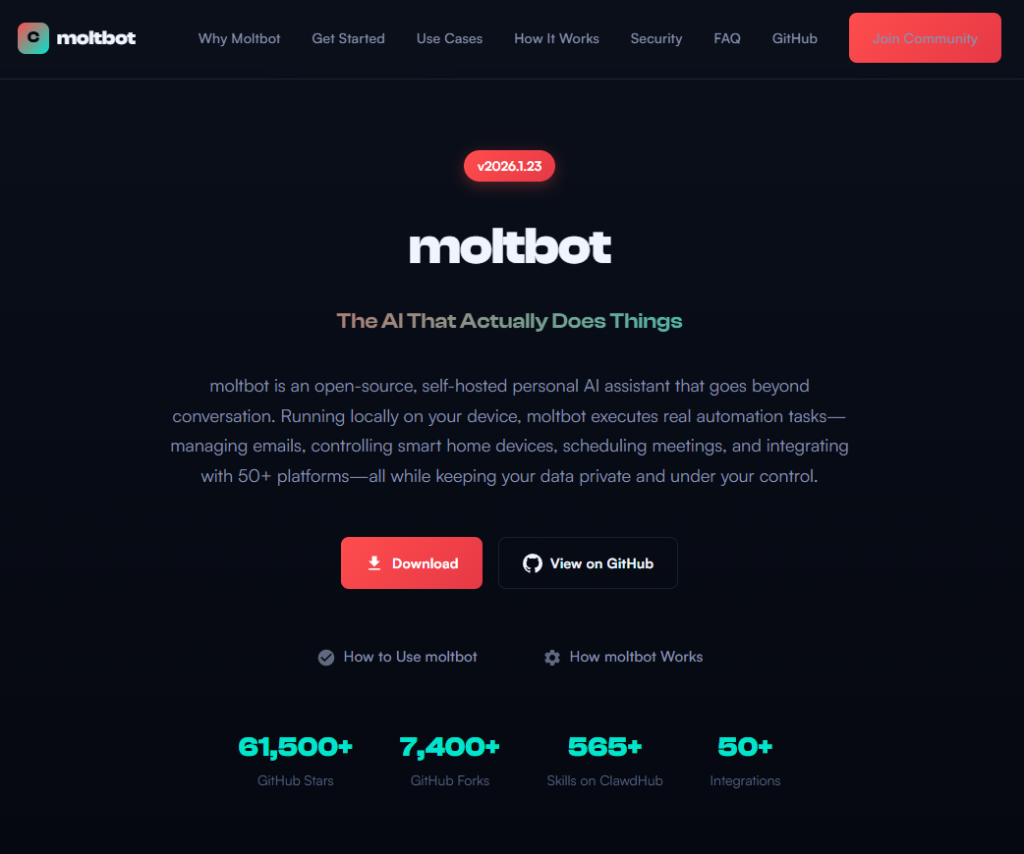

Na początku 2026 roku Clawdbot Petera Steinbergera stał się jednym z najszybciej rozwijających się projektów open source na GitHubie. Ten samodzielnie hostowany asystent — opisywany jako „Claude z rękami” — umożliwiał użytkownikom sterowanie komputerem za pośrednictwem WhatsApp, Telegram, Discord i podobnych platform.

Anthropic później zgłosił sprzeciw wobec tej nazwy. Steinberger zgodził się i zmienił nazwę projektu na Moltbot („molt” to proces, w którym homary zrzucają swoją skorupę).

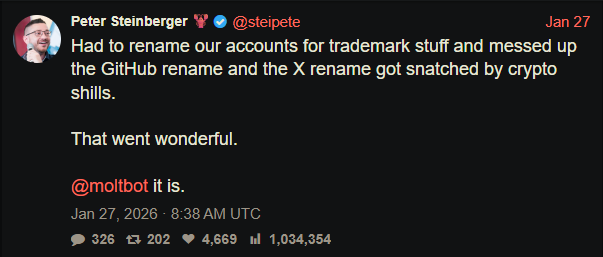

Podczas zmiany nazwy zarówno organizacja GitHub, jak i nazwa użytkownika X dawniej Twitter) zostały na krótko uwolnione, a następnie ponownie przejęte. Atakujący monitorujący tę zmianę przejęli je w ciągu kilku sekund.

„Musieliśmy zmienić nazwy naszych kont ze względu na kwestie związane ze znakami towarowymi i pomyliliśmy się przy zmianie nazwy na GitHubie, a X została przejęta przez kryptowalutowych oszustów”. — Peter Steinberger

Ta krótka przerwa wystarczyła.

Pojawiła się infrastruktura do podszywania się

Podczas badania podejrzanego repozytorium odkryłem skoordynowany zestaw zasobów zaprojektowanych w celu podszywania się pod Moltbota.

Domeny

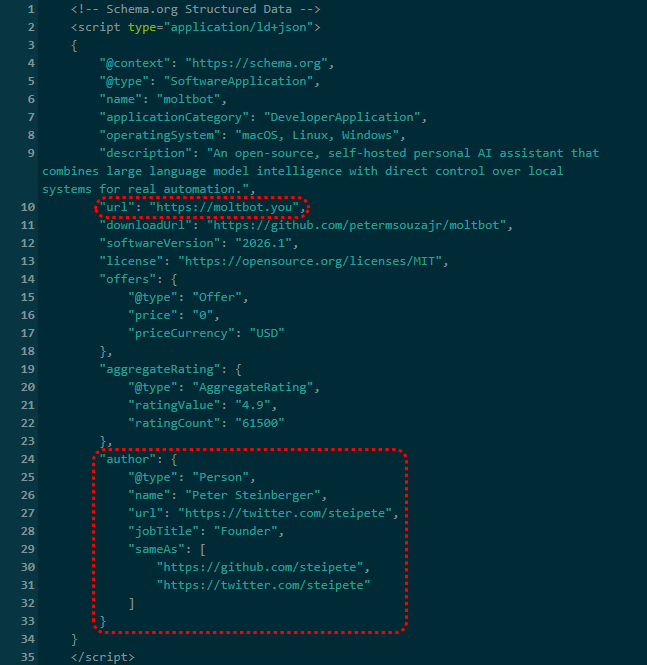

- moltbot[.]you

- clawbot[.]ai

- clawdbot[.]you

Repozytorium

- github[.]com/gstarwd/clawbot — sklonowane repozytorium wykorzystujące wariant nazwy poprzedniego projektu Clawdbot zawierający literówkę.

Strona internetowa

Wyszukana strona marketingowa zawierająca:

- profesjonalny projekt ściśle dopasowany do rzeczywistego projektu

- Optymalizacja SEO i ustrukturyzowane metadane

- przyciski pobierania, samouczki i często zadawane pytania

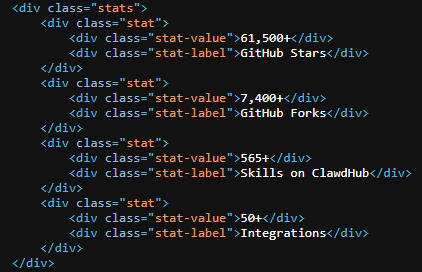

- roszczenia dotyczące ponad 61 500 gwiazdek GitHub pobrane z rzeczywistego repozytorium

Dowody podszywania się

Fałszywe przypisanie autorstwa: Metadane schema.org witryny fałszywie przypisują autorstwo Peterowi Steinbergerowi, podając bezpośredni link do jego prawdziwych X GitHub i X . Jest to jawne fałszywe przedstawienie tożsamości.

Błędne przekierowanie do nieautoryzowanego repozytorium: linki „Wyświetl na GitHub” przekierowują użytkowników do gstarwd/clawbot, a nie do oficjalnego repozytorium moltbot/moltbot.

Skradziona wiarygodność: Witryna w widocznym miejscu reklamuje dziesiątki tysięcy gwiazdek należących do prawdziwego projektu. Klon nie ma ich praktycznie żadnych (chociaż w momencie pisania tego tekstu liczba ta stale rośnie).

Mieszanie legalnych i fałszywych linków: Niektóre linki prowadzą do prawdziwych zasobów, takich jak oficjalna dokumentacja lub legalne pliki binarne. Inne przekierowują do infrastruktury służącej do podszywania się pod inne osoby. Ta selektywna legalność uniemożliwia przypadkową weryfikację i wydaje się być celowa.

Pełna optymalizacja SEO: tagi kanoniczne, metadane Open Graph, Twitter i analityka są obecne — wyraźnie mające na celu umieszczenie strony podszywającej się przed legalnymi zasobami projektu.

Ironiczne ostrzeżenie dotyczące bezpieczeństwa: strona podszywająca się pod projekt ostrzega użytkowników przed oszustwami związanymi z fałszywymi tokenami kryptowalutowymi, sama podszywając się pod ten projekt.

Analiza kodu: Czysty projekt

Przeprowadziłem statyczną kontrolę repozytorium gstarwd/clawbot:

- brak złośliwych skryptów npm

- brak wycieku danych uwierzytelniających

- brak zaciemniania lub etapowania ładunku

- brak kopania kryptowalut

- brak podejrzanej aktywności sieciowej

Kod jest funkcjonalnie identyczny z legalnym projektem, co nie jest zbyt pocieszające.

Model zagrożeń

Strategią jest brak złośliwego oprogramowania. Nic nie wskazuje na oportunistyczną kampanię złośliwego oprogramowania. Zamiast tego, konfiguracja wskazuje na wczesne przygotowania do ataku na łańcuch dostaw.

Prawdopodobny przebieg wydarzeń:

Użytkownik wyszukuje hasła „clawbot GitHub” lub „moltbot download” i znajduje moltbot[.]you lub gstarwd/clawbot.

Kod wygląda na legalny i przechodzi audyt bezpieczeństwa.

Użytkownik instaluje projekt i konfiguruje go, dodając klucze API i tokeny komunikacyjne. Zostaje nawiązana relacja zaufania.

W późniejszym momencie rutynowa aktualizacja jest pobierana za pomocą polecenia npm update lub git pull. Złośliwy ładunek jest dostarczany do instalacji, której użytkownik już ufa.

Atakujący może wtedy zebrać:

- Klucze API Anthropic

- Klucze API OpenAI

- Dane uwierzytelniające sesji WhatsApp

- Tokeny botów Telegram

- Tokeny OAuth Discord

- Dane logowania do Slacka

- Klucze tożsamości sygnału

- pełna historia rozmów

- dostęp do wykonywania poleceń na zainfekowanym komputerze

Co jest złośliwe, a co nie

Wyraźnie złośliwe

- fałszywe przypisanie prawdziwej osobie

- nieprawidłowe przedstawianie wskaźników popularności

- celowe przekierowanie do nieautoryzowanego repozytorium

Zwodnicze, ale nie jest to jeszcze złośliwe oprogramowanie

- domeny typu typosquat

- Manipulacja SEO

- sklonowane repozytoria z czystym kodem

Nieobecny (jeszcze)

- aktywne złośliwe oprogramowanie

- wyciek danych

- wydobywanie kryptowalut

Czysty kod dzisiaj zmniejsza podejrzenia jutro.

Znany schemat

Jest to zgodne z dobrze znanym schematem ataków na łańcuch dostaw oprogramowania open source.

Użytkownik wyszukuje popularny projekt i trafia na przekonującą stronę lub sklonowane repozytorium. Kod wygląda na legalny i przechodzi audyt bezpieczeństwa.

Instalują projekt i konfigurują go, dodając klucze API lub tokeny komunikacyjne, aby mógł działać zgodnie z zamierzeniami. Buduje się zaufanie.

Później pojawia się rutynowa aktualizacja poprzez standardową aktualizację npm lub git pull. Ta aktualizacja wprowadza złośliwy ładunek do instalacji, której użytkownik już ufa.

Stamtąd osoba atakująca może zdobyć dane uwierzytelniające, dane rozmów i potencjalnie wykonywać polecenia na zaatakowanym systemie.

Nie jest wymagane żadne wykorzystanie luki. Cały łańcuch opiera się na zaufaniu, a nie na lukach technicznych.

Jak zachować bezpieczeństwo

Infrastruktura służąca do podszywania się pod inne podmioty jest zaprojektowana tak, aby wyglądała na legalną na długo przed pojawieniem się jakichkolwiek złośliwych elementów. Zanim pojawi się szkodliwa aktualizacja — o ile w ogóle się pojawi — oprogramowanie może być już powszechnie zainstalowane i cieszyć się zaufaniem użytkowników.

Dlatego podstawowa weryfikacja źródła nadal ma znaczenie, zwłaszcza gdy popularne projekty szybko zmieniają nazwę lub lokalizację.

Porady dla użytkowników

- Sprawdź własność organizacji GitHub

- Dodaj oficjalne repozytoria bezpośrednio do zakładek

- Traktuj projekty, które zmieniły nazwę, jako bardziej ryzykowne podczas przejść

Porady dla opiekunów

- Wstępnie zarejestruj potencjalne domeny typu typosquat przed publiczną zmianą nazw.

- Koordynuj zmiany nazw i postępuj ostrożnie w przypadku zmian

- Monitoruj sklonowane repozytoria i witryny podszywające się pod inne

Wskazówka dla profesjonalistów: Malwarebytes są chronieni. Malwarebytes aktywnie Malwarebytes wszystkie znane wskaźniki naruszenia bezpieczeństwa (IOC) związane z tą infrastrukturą służącą do podszywania się pod inne podmioty, uniemożliwiając użytkownikom dostęp do fałszywych domen i powiązanych zasobów zidentyfikowanych w ramach niniejszego dochodzenia.

Nie tylko informujemy o zagrożeniach - my je usuwamy

Zagrożenia cyberbezpieczeństwa nigdy nie powinny wykraczać poza nagłówek. Chroń swoje urządzenia przed zagrożeniami, pobierając Malwarebytes już dziś.