Członek naszego zespołu ds. badań internetowych zwrócił moją uwagę na fałszywy instalator programu WinRAR, do którego linki pojawiały się na różnych chińskich stronach internetowych. Pojawienie się takich linków jest zazwyczaj dobrym wskaźnikiem rozpoczęcia nowej kampanii.

Pobrałem więc plik i rozpocząłem analizę, która okazała się czymś w rodzaju matrioszki. Warstwa po warstwie, po warstwie.

WinRAR to popularne narzędzie, które często jest pobierane z „nieoficjalnych” stron internetowych, co zwiększa skuteczność kampanii oferujących fałszywe pliki do pobrania.

Często te ładunki zawierają samowyodrębniające się lub wieloetapowe komponenty, które mogą pobierać kolejne złośliwe oprogramowanie, zapewniać trwałość, wykraść dane lub otworzyć tylne drzwi, wszystko w zależności od wstępnej analizy systemu. Nic więc dziwnego, że jednym z pierwszych działań tego złośliwego oprogramowania było uzyskanie dostępu Windows poufnych Windows w postaci informacji o Windows .

To, wraz z innymi wynikami naszej analizy (patrz poniżej), wskazuje, że plik wybiera „najlepiej dopasowane” złośliwe oprogramowanie dla danego systemu, zanim go dalej zainfekuje lub narazi na zagrożenie.

Jak zachować bezpieczeństwo

Łatwo popełnić błąd, szukając oprogramowania, które rozwiąże problem, zwłaszcza gdy potrzebujesz szybkiego rozwiązania. Kilka prostych wskazówek może pomóc Ci zachować bezpieczeństwo w takich sytuacjach.

- Pobieraj oprogramowanie wyłącznie z oficjalnych i zaufanych źródeł. Unikaj klikania linków obiecujących dostarczenie tego oprogramowania w mediach społecznościowych, wiadomościach e-mail lub na innych nieznanych stronach internetowych.

- Korzystaj z aktualnego rozwiązania antywirusowego działającego w czasie rzeczywistym, aby blokować zagrożenia, zanim zdążą się uruchomić.

Analiza

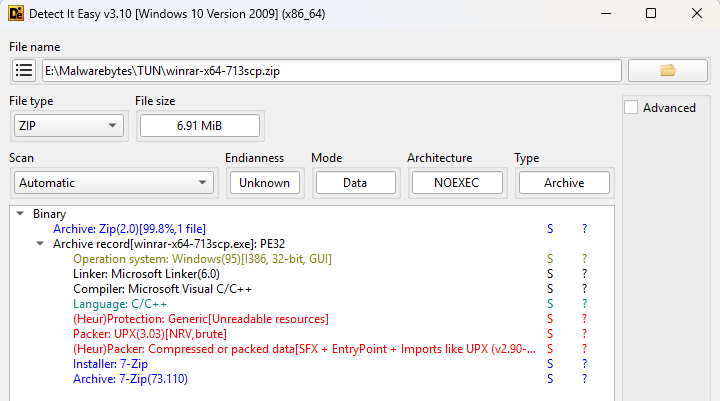

Oryginalny plik nosił nazwę winrar-x64-713scp.zip a wstępna analiza za pomocą programu Detect It Easy (DIE) już wskazywała na kilka warstw.

Rozpakowanie pliku spowodowało winrar-x64-713scp.exe który okazał się być plikiem spakowanym za pomocą UPX, wymagającym --force opcja rozpakowania pliku z powodu celowych anomalii PE. UPX zazwyczaj przerywa kompresję, jeśli wykryje nieoczekiwane wartości lub nieznane dane w polach nagłówka pliku wykonywalnego, ponieważ dane te mogą być wymagane do poprawnego działania programu. --force opcja nakazuje programowi UPX zignorowanie tych anomalii i kontynuowanie dekompresji.

Po rozpakowaniu pliku program DIE ujawnił kolejną warstwę: (Heur)Packer: Compressed or packed data[SFX]. Patrząc na ciągi znaków w pliku, zauważyłem dwa RunProgram przykłady:

RunProgram="nowait:\"1winrar-x64-713scp1.exe\" "

RunProgram="nowait:\"youhua163

Te polecenia nakazują archiwum SFX uruchomienie osadzonych programów natychmiast po wyodrębnieniu, bez oczekiwania na zakończenie procesu (nowait).

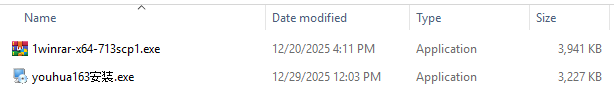

Za pomocą programu PeaZip wyodrębniłem oba pliki osadzone.

Chińskie znaki „安装„skomplikowały analizę ciągu znaków, ale można je przetłumaczyć jako „zainstaluj”, co jeszcze bardziej wzbudziło moje zainteresowanie. Plik 1winrar-x64-713scp1.exe okazał się być rzeczywistym instalatorem programu WinRAR, prawdopodobnie dołączonym w celu zmniejszenia podejrzeń osób uruchamiających złośliwe oprogramowanie.

Po usunięciu kolejnej warstwy okazało się, że drugi plik to chroniony hasłem plik zip o nazwie setup.hta. Zastosowane tutaj zaciemnienie skłoniło mnie do przejścia na analizę dynamiczną. Uruchomienie pliku na maszynie wirtualnej wykazało, że setup.hta jest rozpakowywany w czasie wykonywania bezpośrednio do pamięci. Zrzut pamięci ujawnił kolejny interesujący ciąg znaków: nimasila360.exe.

Jest to znany plik często tworzony przez fałszywe instalatory i powiązany ze złośliwym oprogramowaniem Winzipper. Winzipper to znany chiński program złośliwy, który udaje nieszkodliwy archiwum plików, aby przedostać się na komputer ofiary, często poprzez linki lub załączniki. Po otwarciu i zainstalowaniu po cichu wdraża ukryte tylne drzwi, które pozwalają atakującym zdalnie kontrolować komputer, kraść dane i instalować dodatkowe złośliwe oprogramowanie, podczas gdy ofiara wierzy, że zainstalowała legalne oprogramowanie.

Wskaźniki kompromisu (IOC)

Domeny:

winrar-tw[.]com

winrar-x64[.]com

winrar-zip[.]com

Nazwy plików:

winrar-x64-713scp.zip

youhua163instalacja.exe

setup.hta (umieszczony w C:\Users\{username}\AppData\Local\Temp)

Komponent ochrony sieciowej Malwarebytesblokuje wszystkie domeny hostujące złośliwy plik i instalator.

![Malwarebytes winrar-tw[.]com](https://www.malwarebytes.com/wp-content/uploads/sites/2/2026/01/blocked.png)