Podstawy cyberbezpieczeństwa i ochrona

Jesteś nowy w cyberbezpieczeństwie? Trafiłeś we właściwe miejsce.

Wszystko, co musisz wiedzieć o cyberprzestępczości

Świat cyberprzestępczości ciągle się zmienia. Kiedy wirusy pojawiły się po raz pierwszy, większość z nich była żartami. Aby zachować bezpieczeństwo w Internecie, jedną z najlepszych rzeczy, jakie możesz zrobić, to być na bieżąco z litanią zagrożeń, które czają się w sieci. Skorzystaj z tego centrum informacyjnego, aby dowiedzieć się wszystkiego, co musisz wiedzieć o cyberzagrożeniach i jak je powstrzymać.

Antywirus

Jaka jest różnica między ochroną antywirusową a ochroną przed złośliwym oprogramowaniem? Oba odnoszą się do oprogramowania cyberbezpieczeństwa, ale co oznaczają te terminy i jak odnoszą się do dzisiejszych cyfrowych zagrożeń online?

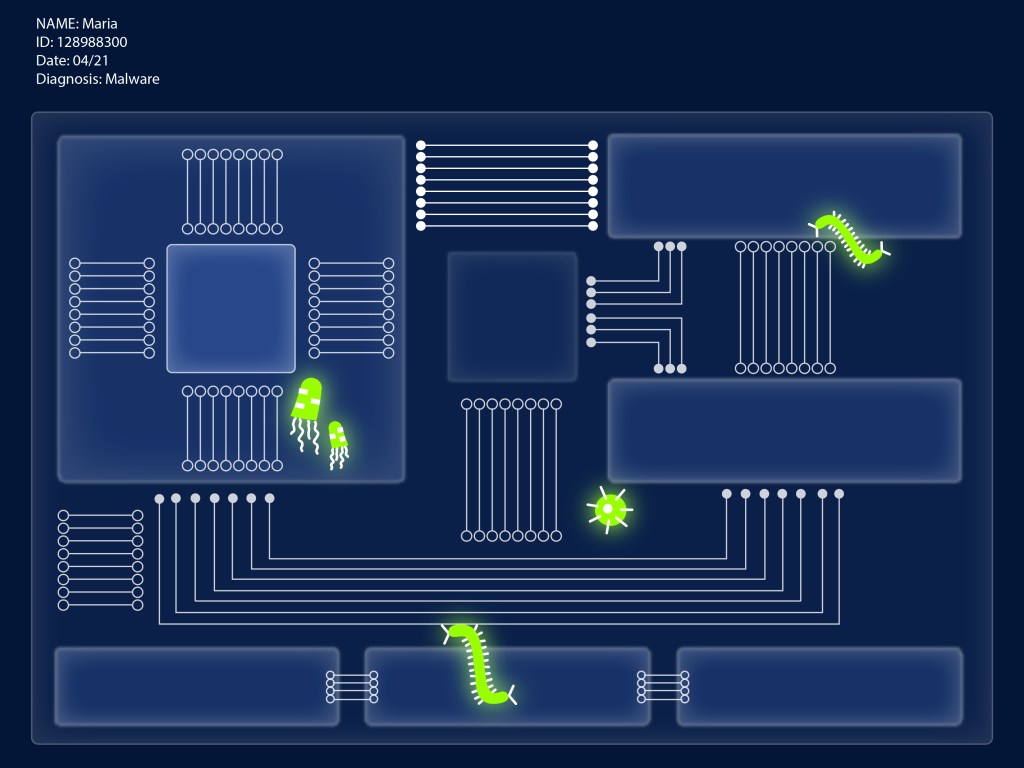

Malware

Złośliwe oprogramowanie to ogólny termin określający wszelkiego rodzaju oprogramowanie komputerowe o złośliwych zamiarach. Większość zagrożeń internetowych to jakaś forma złośliwego oprogramowania.

Ransomware

Ransomware to nowa forma złośliwego oprogramowania, które blokuje użytkownikowi dostęp do plików lub urządzenia, a następnie żąda anonimowej płatności online w celu przywrócenia dostępu.

Adware

Adware to forma złośliwego oprogramowania, które ukrywa się na urządzeniu i wyświetla reklamy. Niektóre programy typu adware monitorują również zachowanie użytkownika w Internecie, dzięki czemu mogą kierować do niego określone reklamy.

Spyware

Oprogramowanie szpiegujące to forma złośliwego oprogramowania, które ukrywa się na urządzeniu użytkownika, monitoruje jego aktywność i wykrada poufne informacje, takie jak dane bankowe i hasła.

Hacker

Hakowanie to działania mające na celu naruszenie cyfrowych urządzeń, takich jak komputery, smartfony, tablety, a nawet całe sieci. Hakerzy są motywowani osobistymi zyskami, chęcią wyrażenia swojego stanowiska lub po prostu dlatego, że mogą.

Phishing

Phishing to metoda nakłaniania użytkowników do udostępniania haseł, numerów kart kredytowych i innych poufnych informacji poprzez podszywanie się pod zaufaną instytucję w wiadomościach e-mail lub rozmowach telefonicznych.

Naruszenie ochrony danych

Naruszenie danych jest wynikiem cyberataku, który umożliwia cyberprzestępcom uzyskanie nieautoryzowanego dostępu do systemu komputerowego lub sieci i kradzież prywatnych, wrażliwych lub poufnych danych osobowych i finansowych klientów lub użytkowników.

Antywirus na Androida

Android jest największym mobilnym systemem operacyjnym na świecie, na ponad 2 miliardach urządzeń. Sprawia to również, że platforma Android jest największym celem dla cyberprzestępców próbujących rozprzestrzeniać wirusy i inne złośliwe oprogramowanie.

Trojan

Trojany to programy, które twierdzą, że wykonują jedną funkcję, ale w rzeczywistości wykonują inną, zazwyczaj złośliwą. Trojany mogą przybierać formę załączników, plików do pobrania i fałszywych filmów/programów.

Program antywirusowyMac

Pomimo swojej reputacji, komputery Mac są nadal podatne na cyberzagrożenia. Są również coraz częstszym celem hackers, którzy chętnie żerują na użytkownikach, którzy zakładają, że są bezpieczni.

Emotet

Emotet to rodzaj złośliwego oprogramowania pierwotnie zaprojektowanego jako trojan bankowy mający na celu kradzież danych finansowych, ale ewoluował i stał się poważnym zagrożeniem dla użytkowników na całym świecie.

Keylogger

Keyloggery potajemnie rejestrują to, co widzisz, mówisz i robisz na swoim komputerze. Pracodawcy używają keyloggerów do obserwowania pracowników, ale cyberprzestępcy również z nich korzystają.

Spam

Spam to wszelkiego rodzaju niechciana, niezamawiana komunikacja cyfrowa, która jest wysyłana masowo. To coś więcej niż tylko uciążliwość. Spam stanowi dziś poważne zagrożenie.

Wstrzyknięcie kodu SQL

Cyberprzestępcy używają wstrzyknięć SQL, aby wykorzystać luki w oprogramowaniu aplikacji internetowych i uzyskać nieautoryzowany dostęp do poufnych i cennych danych.

DDoS

DDoS to złośliwy atak sieciowy, w którym hackers przeciążają stronę internetową lub usługę fałszywym ruchem sieciowym lub żądaniami z wielu zniewolonych urządzeń podłączonych do Internetu.

Spoofing

Spoofing ma miejsce, gdy ktoś lub coś udaje kogoś innego, próbując zdobyć zaufanie ofiary, uzyskać dostęp do systemu, wykraść dane lub rozprzestrzenić złośliwe oprogramowanie.

Cryptojacking

Cryptojacking to forma złośliwego oprogramowania, które ukrywa się na urządzeniu i kradnie jego zasoby obliczeniowe w celu wydobywania cennych walut internetowych, takich jak Bitcoin.

Oszustwo telefoniczne

Spam jest tym dla poczty elektronicznej, czym telefony komórkowe dla robotów. Są to irytujące, zautomatyzowane i często nielegalne, nagrane wcześniej wiadomości. Cyberprzestępcy wykorzystują je do kradzieży informacji i pieniędzy od ofiar.

Exploity

Exploity wykorzystują luki w oprogramowaniu, ukryte w kodzie systemu operacyjnego i jego aplikacji, które cyberprzestępcy wykorzystują do uzyskania nielegalnego dostępu do systemu.

Złośliwa reklama

Malvertising, czyli złośliwa reklama, to wykorzystanie reklam internetowych do dystrybucji złośliwego oprogramowania przy niewielkiej lub zerowej interakcji użytkownika.

Backdoor

Backdoor odnosi się do dowolnej metody, za pomocą której autoryzowani i nieautoryzowani użytkownicy są w stanie obejść normalne środki bezpieczeństwa i uzyskać dostęp użytkownika wysokiego poziomu (inaczej dostęp root) w systemie komputerowym, sieci lub aplikacji.

KradzieżIdentity

Kradzież Identity ma miejsce, gdy przestępca uzyskuje lub wykorzystuje dane osobowe, np. imię i nazwisko, login, numer ubezpieczenia społecznego, datę urodzenia itp. innej osoby, aby przejąć jej tożsamość lub uzyskać dostęp do jej kont w celu popełnienia oszustwa, otrzymania korzyści lub uzyskania korzyści finansowych w jakikolwiek sposób.

Wirus komputerowy

Wirus komputerowy to złośliwe oprogramowanie dołączone do innego programu (takiego jak dokument), które może replikować się i rozprzestrzeniać po początkowym uruchomieniu w systemie docelowym, w którym wymagana jest interakcja człowieka. Wiele wirusów jest szkodliwych i może niszczyć dane, spowalniać zasoby systemowe i rejestrować naciśnięcia klawiszy.

GandCrab

Ransomware GandCrab to rodzaj złośliwego oprogramowania, które szyfruje pliki ofiary i żąda zapłaty okupu w celu odzyskania dostępu do danych. GandCrab atakuje konsumentów i firmy z komputerami PC z systemem Microsoft Windows.

VPN

VPN, czyli wirtualna sieć prywatna, to bezpieczne połączenie między ludźmi i urządzeniami przez Internet. VPN sprawia, że korzystanie z Internetu jest bezpieczniejsze i bardziej prywatne, uniemożliwiając innym zobaczenie, kim jesteś, gdzie jesteś lub co oglądasz.

Inżynieria społeczna

Inżynieria społeczna odnosi się do metod stosowanych przez cyberprzestępców w celu nakłonienia ofiar do podjęcia pewnych wątpliwych działań, często obejmujących naruszenie bezpieczeństwa, wysłanie pieniędzy lub podanie prywatnych informacji.

Menedżer haseł

Menedżer haseł to aplikacja przeznaczona do przechowywania poświadczeń online i zarządzania nimi. Zazwyczaj hasła te są przechowywane w zaszyfrowanej bazie danych i zablokowane za hasłem głównym.

Czym jest EDR?

Czym jest wykrywanie i reagowanie na punktach końcowych? Jak działa EDR i czym różni się od antywirusa i złośliwego oprogramowania?

Czym jest ochrona punktów końcowych?

Czym jest ochrona punktów końcowych? Co to jest program antywirusowy? Jeden jest używany do aplikacji biznesowych, a drugi dla konsumentów. Dowiedz się, jak działają i co jest najlepsze dla Twojej firmy.

Pharming

Pharming polega na przekierowywaniu ruchu internetowego z legalnych witryn do fałszywych witryn w celu kradzieży nazw użytkowników, haseł, danych finansowych i innych danych osobowych.

Ryuk ransomware

Ryuk, imię niegdyś unikalne dla fikcyjnej postaci z popularnego japońskiego komiksu i serii kreskówek, jest teraz nazwą jednej z najgorszych rodzin ransomware, które kiedykolwiek nękały systemy na całym świecie.

Trickbot

TrickBot to trojan bankowy, który może wykradać dane finansowe, dane uwierzytelniające konta i dane osobowe (PII), a także rozprzestrzeniać się w sieci i upuszczać oprogramowanie ransomware, w szczególności Ryuk.

Raporty kwartalne i roczne

Świat cyberprzestępczości jest podobny do świata technologii. Każdy rok przynosi nowe trendy, nowe innowacje i nowe narzędzia. Aby dowiedzieć się, jak cyberprzestępczość zmienia się z roku na rok, zapoznaj się z naszymi raportami dotyczącymi cyberzagrożeń, a także raportami na tematy specjalne.

Taktyki i techniki cyberprzestępczości:

Stan złośliwego oprogramowania:

Wskazówki dotyczące bezpieczeństwa online

Nie pozwól, by złośliwe oprogramowanie i inne cyberzagrożenia zrujnowały Ci dzień. Bądź o krok przed cyberprzestępcami dzięki naszym wskazówkom, sztuczkom i przewodnikom, jak zachować bezpieczeństwo, dobrze się bawić i załatwiać sprawy online.

Bezpieczeństwo mobilne

Cyberataki nie dotyczą wyłącznie komputerów. Twój smartfon i tablet również są podatne na ataki. W rzeczywistości cyberprzestępcy postrzegają je jako kolejną granicę. Zapoznaj się z tymi artykułami, aby dowiedzieć się o najnowszych cyberprzestępstwach mobilnych.

Polecane posty na blogu Malwarebytes Labs

Miejsca, których nigdy nie zobaczysz

Zastanawiasz się, dlaczego funkcja blokowania witryn Malwarebytesuniemożliwiła ci przejście do pozornie legalnej witryny? Poznaj różnicę między złośliwymi witrynami a witrynami wykorzystywanymi do złośliwych celów i dowiedz się, dlaczego Malwarebytes blokuje oba te typy witryn dla swoich klientów.

Oszustwa związane z pomocą techniczną: strona pomocy i zasobów

Zebraliśmy wszystkie zebrane przez nas informacje na temat oszustw związanych z pomocą techniczną w jednym miejscu, którego możesz użyć jako źródła informacji o tym, jak działają oszustwa związane z pomocą techniczną, jak uzyskać pomoc, jeśli już zostałeś oszukany, i jak je zgłosić.

Aby dowiedzieć się więcej o cyberbezpieczeństwie i najnowszych zagrożeniach, odwiedź stronę Malwarebytes Labs.