Uważa się, że za trzema kampaniami rozprzestrzeniającymi złośliwe rozszerzenia przeglądarek: ShadyPanda, GhostPoster i Zoom Stealer, stoi grupa cyberprzestępców o nazwie DarkSpectre.

W grudniu 2025 roku pisaliśmy o kampanii ShadyPanda, ostrzegając użytkowników, że rozszerzenia, które przez lata działały normalnie, nagle zaczęły zachowywać się nieprawidłowo. Po złośliwej aktualizacji rozszerzenia te były w stanie śledzić zachowania użytkowników podczas przeglądania stron internetowych i uruchamiać złośliwy kod w przeglądarce.

Również w grudniu naukowcy odkryli nową kampanię GhostPoster i zidentyfikowali 17 zainfekowanych rozszerzeń przeglądarki Firefox. Okazało się, że kampania ta ukrywała kod JavaScript w logo obrazu złośliwych rozszerzeń przeglądarki Firefox, które zostały pobrane ponad 50 000 razy, umożliwiając atakującym monitorowanie aktywności przeglądarki i zainstalowanie backdoora.

Wykorzystanie złośliwego kodu w obrazach to technika zwana steganografią. Wcześniejsze rozszerzenia GhostPoster ukrywały kod ładujący JavaScript w ikonach PNG, takich jak logo.png, dla rozszerzeń Firefoxa, np. „Free VPN ”, używając znacznika (np. trzech znaków równości) w surowych bajtach, żeby oddzielić dane obrazu od ładunku.

Nowsze wersje zaczęły umieszczać ładunki w dowolnych obrazach w pakiecie rozszerzeń, a potem je dekodować i odszyfrowywać w czasie działania. Dzięki temu złośliwy kod jest dużo trudniejszy do wykrycia dla badaczy.

Na podstawie tych badań inni naukowcy odkryli dodatkowe 17 rozszerzeń powiązanych z tą samą grupą, poza pierwotnym zestawem Firefox. Zostały one pobrane łącznie ponad 840 000 razy, a niektóre z nich pozostawały aktywne w środowisku naturalnym nawet przez pięć lat.

GhostPoster początkowo atakował Edge Microsoft Edge , a następnie rozszerzył swoją działalność na Chrome Firefox w miarę rozbudowywania infrastruktury przez atakujących. Atakujący opublikowali rozszerzenia w sklepach internetowych poszczególnych przeglądarek jako pozornie użyteczne narzędzia o nazwach takich jak „Google Translate in Right Click”, „Ads Block Ultimate”, „Translate Selected Text with Google”,Instagram ” i „Youtube Download”.

Rozszerzenia mogą wyświetlać odwiedzane strony, zapytania wyszukiwania i zachowania zakupowe, umożliwiając atakującym tworzenie szczegółowych profili nawyków i zainteresowań użytkowników.

W połączeniu z innym złośliwym kodem widoczność ta może zostać rozszerzona na kradzież danych uwierzytelniających, przejęcie sesji lub ataki wymierzone w procesy bankowości internetowej, nawet jeśli nie są one obecnie głównym celem.

Jak zachować bezpieczeństwo

Chociaż zawsze zalecamy użytkownikom instalowanie rozszerzeń wyłącznie z oficjalnych sklepów internetowych, ten przypadek po raz kolejny dowodzi, że nie wszystkie dostępne tam rozszerzenia są bezpieczne. Niemniej jednak ryzyko związane z instalacją rozszerzenia spoza sklepu internetowego jest jeszcze większe.

Rozszerzenia wymienione w sklepie internetowym przed zatwierdzeniem przechodząproces weryfikacji. Proces ten, łączący automatyczne i ręczne kontrole, ocenia bezpieczeństwo rozszerzenia, zgodność z zasadami oraz ogólną wygodę użytkowania. Celem jest ochrona użytkowników przed oszustwami, złośliwym oprogramowaniem i innymi szkodliwymi działaniami.

Mozilla i Microsoft usunęły zidentyfikowane dodatki ze swoich sklepów, a Google potwierdziło ich usunięcie ze sklepu Chrome Store. Jednak już zainstalowane rozszerzenia pozostają aktywne w Chrome Edge użytkownicy nie odinstalują ich ręcznie. Gdy Mozilla blokuje dodatek, jest on również wyłączany, co uniemożliwia mu interakcję z przeglądarką Firefox oraz dostęp do przeglądarki i danych użytkownika.

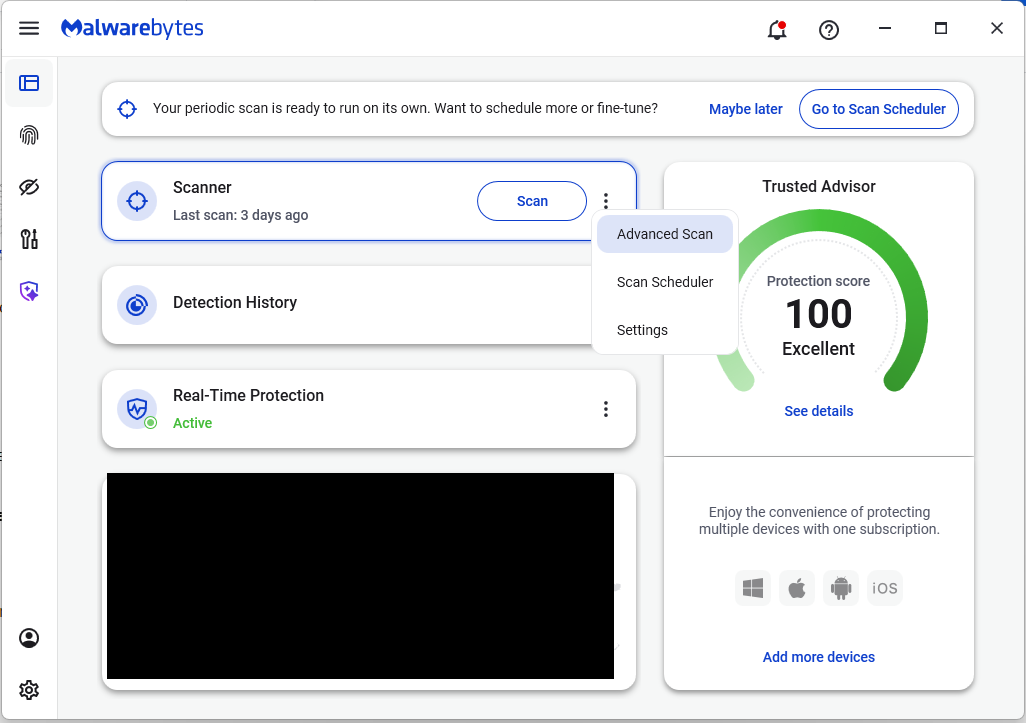

Jeśli obawiasz się, że zainstalowałeś jedno z tych rozszerzeń, Windows mogą uruchomić program Malwarebytes Scan przy zamkniętych przeglądarkach.

- W programie Malwarebytes Pulpit nawigacyjny kliknij trzy kropki, aby wybrać Advanced opcja.

- W zakładce Advanced ” wybierz opcję „Skanowanie głębokie”. Należy pamiętać, że to skanowanie zużywa więcej zasobów systemowych niż zwykle.

- Po zakończeniu skanowania usuń wszystkie znalezione elementy, a następnie ponownie otwórz przeglądarkę (przeglądarki).

Kontrola ręczna:

Oto nazwy 17 dodatkowych rozszerzeń, które zostały wykryte:

- Blokada reklam

- Ads Block Ultimate

- Historia Amazon

- Wzmacniacz koloru

- Konwertuj wszystko

- Fajny kursor

- Pływający odtwarzacz – tryb PiP

- Zrzut ekranu całej strony

- Tłumacz Google po kliknięciu prawym przyciskiem myszy

- Jedno kliknięcie tłumaczy

- Narzędzie do tworzenia zrzutów ekranu stron

- Kanał RSS

- Zapisz obrazek na Pinterest po kliknięciu prawym przyciskiem myszy

- Przetłumacz zaznaczony tekst za pomocą Google

- Przetłumacz zaznaczony tekst prawym przyciskiem myszy

- Pobieranie z serwisu YouTube

Uwaga: mogą istnieć rozszerzenia o tych samych nazwach, które nie są złośliwe.

Nie tylko informujemy o zagrożeniach — pomagamy chronić całą Twoją tożsamość cyfrową.

Ryzyko związane z cyberbezpieczeństwem nie powinno nigdy wykraczać poza nagłówki gazet. Chroń swoje dane osobowe i dane swojej rodziny, korzystając z ochrony tożsamości.