Naukowcy odkryli metodę kradzieży danych, która omija wbudowane mechanizmy bezpieczeństwa programu Microsoft Copilot.

Atak o nazwie Reprompt wykorzystuje sposób, w jaki Microsoft Copilot obsługuje parametry adresów URL, aby przejąć istniejącą sesję Copilot Personal użytkownika.

Copilot to asystent AI, który łączy się z kontem osobistym i jest zintegrowany z Windows, Edge oraz różnymi aplikacjami konsumenckimi.

Problem został naprawiony w styczniowej aktualizacji Microsoft Patch Tuesday i jak dotąd nie ma dowodów na wykorzystanie tej luki w praktyce. Niemniej jednak po raz kolejny pokazuje to, jak ryzykowne może być obecnie poleganie na asystentach AI.

Reprompt ukrywa złośliwy monit w parametrze q legalnego adresu URL Copilot. Po załadowaniu strony Copilot automatycznie wykonuje ten monit, umożliwiając atakującemu wykonanie działań w uwierzytelnionej sesji ofiary po jednym kliknięciu linku phishingowego.

Innymi słowy, osoby atakujące mogą ukryć tajne instrukcje w adresie internetowym linku Copilot, w miejscu, którego większość użytkowników nigdy nie sprawdza. Copilot następnie uruchamia te ukryte instrukcje tak, jakby użytkownicy sami je wpisali.

Ponieważ Copilot akceptuje polecenia poprzez parametr URL q i wykonuje je automatycznie, wiadomość phishingowa może skłonić użytkownika do kliknięcia linku Copilot wyglądającego na legalny, jednocześnie po cichu wprowadzając instrukcje kontrolowane przez atakującego do aktywnej sesji Copilot.

To, co wyróżnia Reprompt spośród innych podobnych ataków typu prompt injection, to fakt, że nie wymaga on wprowadzania poleceń przez użytkownika, instalacji wtyczek ani włączania złączy.

Podstawa ataku typu „reprompt” jest niezwykle prosta. Chociaż Copilot stosuje zabezpieczenia zapobiegające bezpośrednim wyciekom danych, ochrona ta dotyczy tylko pierwszego żądania. Atakujący byli w stanie ominąć te zabezpieczenia, po prostu instruując Copilot, aby powtórzył każdą czynność dwukrotnie.

Na tej podstawie naukowcy zauważyli, że:

„Po wykonaniu pierwszego polecenia serwer atakującego wydaje kolejne instrukcje na podstawie wcześniejszych odpowiedzi i tworzy ciągły łańcuch żądań. Takie podejście ukrywa prawdziwe zamiary zarówno przed użytkownikiem, jak i narzędziami monitorującymi po stronie klienta, co znacznie utrudnia wykrycie ataku”.

Jak zachować bezpieczeństwo

Możesz zabezpieczyć się przed atakiem Reprompt, instalując aktualizacje Patch Tuesday ze stycznia 2026 r.

Jeśli to możliwe, użyj Microsoft 365 Copilot do danych służbowych, bo korzysta z audytu Purview, zapobiegania utracie danych (DLP) na poziomie dzierżawcy i ograniczeń administracyjnych, które nie były dostępne dla Copilot Personal w badanym przypadku. Reguły DLP wyszukują dane wrażliwe, takie jak numery kart kredytowych, numery identyfikacyjne, dane dotyczące zdrowia, i mogą blokować, ostrzegać lub rejestrować, gdy ktoś próbuje je wysłać lub przechowywać w ryzykowny sposób (e-mail, OneDrive, Teams, łączniki Power Platform i inne).

Nie klikaj na niechciane linki przed sprawdzeniem u (zaufanego) źródła, czy są one bezpieczne.

Według doniesień Microsoft testuje nową politykę, która pozwala administratorom IT na odinstalowanie cyfrowego asystenta Copilot opartego na sztucznej inteligencji z zarządzanych urządzeń.

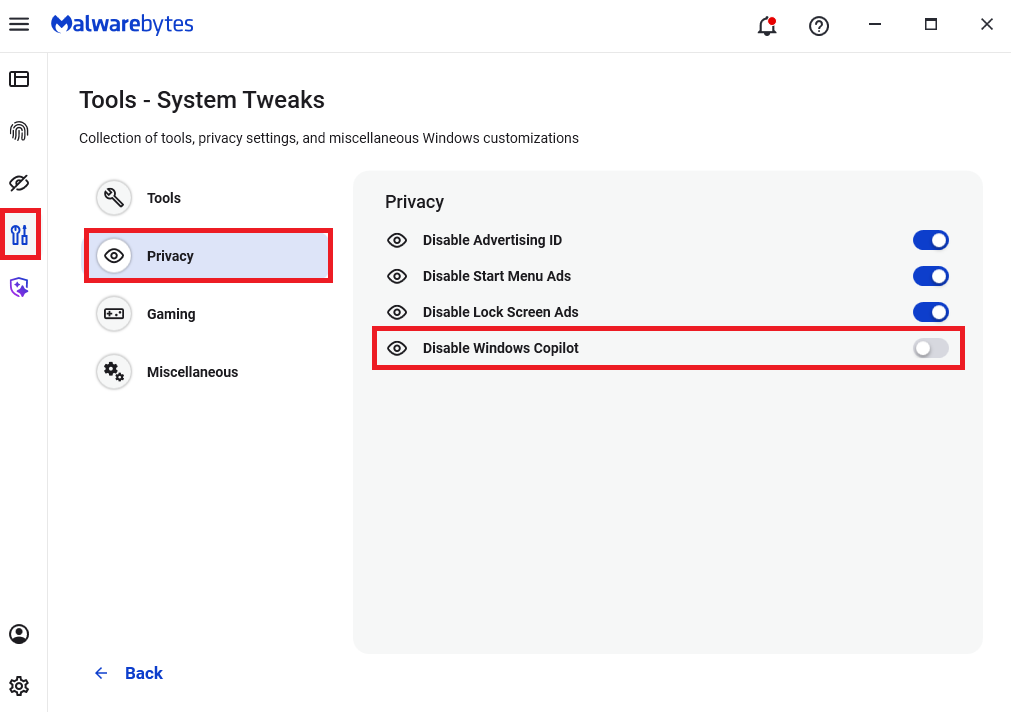

Malwarebytes Użytkownicy mogą wyłączyć Copilot na swoich komputerach osobistych w menu Narzędzia > Privacy, gdzie można włączyć opcję Wyłącz Windows (kolor niebieski).

Ogólnie rzecz biorąc, należy pamiętać, że korzystanie z asystentów AI nadal wiąże się z ryzykiem naruszenia prywatności. Dopóki istnieją sposoby, aby asystenci automatycznie pobierali niezaufane dane wejściowe — takie jak parametry URL, tekst strony, metadane i komentarze — i łączyli je z ukrytymi komunikatami lub instrukcjami systemowymi bez silnego oddzielenia lub filtrowania, użytkownicy pozostają narażeni na ryzyko wycieku prywatnych informacji.

W związku z tym, korzystając z dowolnego asystenta AI, który może być sterowany za pomocą linków, automatyzacji przeglądarki lub treści zewnętrznych, należy założyć, że problemy związane z „Reprompt-style” są co najmniej możliwe i należy je wziąć pod uwagę.

Nie tylko informujemy o zagrożeniach - my je usuwamy

Zagrożenia cyberbezpieczeństwa nigdy nie powinny wykraczać poza nagłówek. Chroń swoje urządzenia przed zagrożeniami, pobierając Malwarebytes już dziś.