Narzędzie AI Vercel zostało wykorzystane przez cyberprzestępców do stworzenia strony internetowej Malwarebytes .

Cyberprzestępcy nie potrzebują już umiejętności projektowania ani kodowania, aby stworzyć przekonującą fałszywą stronę internetową marki. Potrzebują jedynie nazwy domeny i narzędzia do tworzenia stron internetowych opartego na sztucznej inteligencji. W ciągu kilku minut mogą sklonować wygląd i styl strony, podłączyć system płatności lub mechanizmy kradzieży danych uwierzytelniających i zacząć wabić ofiary za pośrednictwem wyszukiwarek, mediów społecznościowych i spamu.

Jednym ze skutków ubocznych bycia uznaną i zaufaną marką jest przyciąganie naśladowców, którzy chcą czerpać korzyści z tego zaufania bez wkładania w to żadnego wysiłku. Cyberprzestępcy zawsze wiedzieli, że znacznie łatwiej jest oszukać użytkowników, podszywając się pod coś, co już znają, niż wymyślając coś nowego — a rozwój sztucznej inteligencji sprawił, że tworzenie przekonujących fałszywych stron internetowych stało się dla oszustów dziecinnie proste.

Rejestracja domeny, która wygląda wiarygodnie, jest tania i szybka, zwłaszcza za pośrednictwem rejestratorów i odsprzedawców, którzy nie sprawdzają jej wcześniej lub robią to w niewielkim stopniu. Gdy atakujący mają już nazwę, która wygląda wystarczająco podobnie do prawdziwej, mogą użyć narzędzi opartych na sztucznej inteligencji, żeby skopiować układ, kolory i elementy marki oraz stworzyć strony produktów, procesy rejestracji i często zadawane pytania, które wyglądają „na markowe”.

Powódź fałszywych „oficjalnych” stron internetowych

Dane z ostatnich sezonów świątecznych pokazują, jak powszechne stało się nadużywanie domen na dużą skalę.

W ciągu trzech miesięcy poprzedzających sezon zakupowy 2025 r. badacze zaobserwowali ponad 18 000 domen o tematyce świątecznej, zawierających takie hasła jak „Boże Narodzenie”, „Czarny piątek” i „Wyprzedaż błyskawiczna”, z czego co najmniej 750 zostało potwierdzonych jako złośliwe, a wiele innych jest nadal przedmiotem dochodzenia. W tym samym okresie zarejestrowano około 19 000 dodatkowych domen, które miały na celu podszywanie się pod znane marki detaliczne, z czego prawie 3000 już zawierało strony phishingowe lub fałszywe witryny sklepowe.

Witryny te są wykorzystywane do różnych celów, od pozyskiwania danych uwierzytelniających i oszustw związanych z płatnościami po dostarczanie złośliwego oprogramowania pod postacią „narzędzi do śledzenia zamówień” lub „aktualizacji zabezpieczeń”.

Następnie atakujący zwiększają widoczność za pomocą SEO poisoning, nadużywania reklam i spamu w komentarzach, umieszczając swoje fałszywe strony w wynikach wyszukiwania i promując je w serwisach społecznościowych tuż obok legalnych stron. Z punktu widzenia użytkownika, zwłaszcza na urządzeniach mobilnych bez funkcji najechania kursorem, fałszywa strona może być tylko literówką lub jednym kliknięciem.

Kiedy podszywanie się pod kogoś dotyka bliskich

Niedawny przykład pokazuje, jak niskie stały się bariery wejścia na rynek.

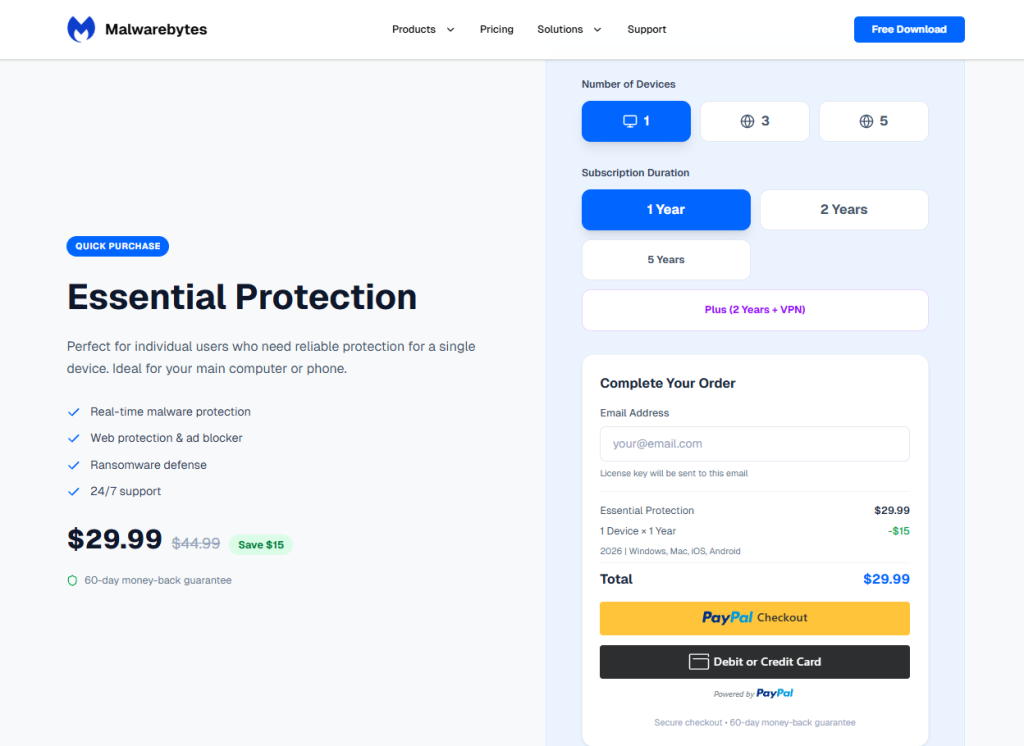

Zostaliśmy poinformowani o stronie installmalwarebytes[.]org, która podszywała się pod prawdziwą Malwarebytes , od logo po układ graficzny.

Dokładna kontrola wykazała, że kod HTML zawierał metatag wskazujący na wersję v0 firmy Vercel, twórcy aplikacji i stron internetowych wspomaganych sztuczną inteligencją.

Narzędzie to pozwala użytkownikom wkleić istniejący adres URL do okna dialogowego, aby automatycznie odtworzyć jego układ, styl i strukturę, tworząc niemal idealną kopię strony w bardzo krótkim czasie.

Historia domeny oszusta pokazuje stopniową ewolucję w kierunku nadużyć.

Zarejestrowana w 2019 r. strona początkowo nie zawierała żadnych Malwarebytes . W 2022 roku operator zaczął dodawać Malwarebytes , publikując treści dotyczące bezpieczeństwa w języku indonezyjskim. Prawdopodobnie pomogło to w budowaniu reputacji w wyszukiwarkach, jednocześnie normalizując wygląd marki dla odwiedzających. Później strona została wyczyszczona, nie pozostawiając żadnych publicznych archiwów z 2025 roku, by następnie pojawić się ponownie jako pełna kopia wspierana przez narzędzia wspomagane sztuczną inteligencją.

Ruch nie pojawił się przypadkowo. Linki do strony pojawiały się w spamie w komentarzach i były umieszczane na niepowiązanych stronach internetowych, sprawiając wrażenie naturalnych odnośników i kierując użytkowników do fałszywych stron pobierania.

Przepływy płatności były równie nieprzejrzyste. Fałszywa strona korzystała PayPal płatności, ale integracja ukrywała nazwę i logo sprzedawcy na ekranach potwierdzenia widocznych dla użytkownika, pozostawiając widoczne tylko dane kupującego. Dzięki temu przestępcy mogli przyjmować pieniądze, ujawniając jak najmniej informacji o sobie.

Za kulisami historyczne dane rejestracyjne wskazywały na pochodzenie z Indii oraz adres IP serwera (209.99.40[.]222) powiązany z parkowaniem domen i innymi wątpliwymi zastosowaniami, a nie z normalnym hostingiem produkcyjnym.

W połączeniu z klonowaniem opartym na sztucznej inteligencji i konfiguracją płatności unikowych, stworzyło to obraz oszustwa wymagającego niewielkiego wysiłku i dającego duże poczucie pewności.

Kreatory stron internetowych oparte na sztucznej inteligencji jako czynniki zwiększające wydajność

Sprawa installmalwarebytes[.]org nie jest odosobnionym przypadkiem nadużycia narzędzi wspomaganych sztuczną inteligencją. Jest to część szerszego schematu działania hakerów, którzy wykorzystują narzędzia generatywne do tworzenia i hostowania stron phishingowych na dużą skalę.

Zespoły ds. analizy zagrożeń udokumentowały nadużycia platformy Vercel v0 do generowania w pełni funkcjonalnych stron phishingowych, które podszywają się pod portale logowania różnych marek, w tym dostawców tożsamości i usług w chmurze, a wszystko to na podstawie prostych podpowiedzi tekstowych. Gdy sztuczna inteligencja stworzy klon, przestępcy mogą zmodyfikować kilka linków, aby kierowały do ich własnych serwerów służących do kradzieży danych uwierzytelniających, i uruchomić je w ciągu kilku minut.

Badania nad rolą sztucznej inteligencji we współczesnym phishingu pokazują, że osoby atakujące w dużym stopniu polegają na generatorach stron internetowych, asystentach pisania i chatbotach, aby usprawnić cały łańcuch ataku — od tworzenia przekonujących tekstów w wielu językach po generowanie responsywnych stron, które wyświetlają się poprawnie na różnych urządzeniach. Analiza kampanii phishingowych wspomaganych przez sztuczną inteligencję wykazała, że około 40% zaobserwowanych nadużyć dotyczyło usług generowania stron internetowych, 30% dotyczyło narzędzi do pisania opartych na sztucznej inteligencji, a około 11% wykorzystywało chatboty, często w połączeniu. Dzięki temu zestawowi nawet osoby o niskich umiejętnościach mogą tworzyć profesjonalnie wyglądające oszustwa, które wcześniej wymagały specjalistycznych umiejętności lub płatnych zestawów.

Najpierw wzrost, potem zabezpieczenia

Głównym problemem nie jest to, że sztuczna inteligencja może tworzyć strony internetowe. Chodzi o to, że bodźce związane z rozwojem platform AI są wypaczone. Dostawcy znajdują się pod ogromną presją, aby wprowadzać nowe funkcje, poszerzać bazę użytkowników i zdobywać udział w rynku, a presja ta często przeważa nad poważnymi inwestycjami w zapobieganie nadużyciom.

Jak ujął to dyrektor Malwarebytes , Mark Beare:

„Narzędzia do tworzenia stron internetowych oparte na sztucznej inteligencji, takie jak Lovable i Vercel, znacznie obniżyły barierę utrudniającą uruchamianie dopracowanych stron internetowych w ciągu kilku minut. Chociaż platformy te zawierają podstawowe zabezpieczenia, ich głównym celem jest szybkość, łatwość obsługi i rozwój, a nie zapobieganie podszywaniu się pod marki na dużą skalę. Ta nierównowaga stwarza złoczyńcom możliwość działania szybciej niż systemy obronne, tworząc przekonujące fałszywe marki, zanim ofiary lub firmy zdążą zareagować”.

Generatory stron internetowych umożliwiają klonowanie marek znanych firm bez weryfikacji, procesy publikacji pomijają kontrolę tożsamości, a moderacja albo nie działa, albo reaguje dopiero po zgłoszeniu nadużycia. Niektóre narzędzia pozwalają każdemu na utworzenie i opublikowanie strony internetowej bez konieczności potwierdzania adresu e-mail, co ułatwia wyczyszczenie kont, gdy tylko jedno z nich zostanie oznaczone lub usunięte.

Trzeba jednak uczciwie przyznać, że istnieją oznaki wskazujące, iż niektórzy dostawcy zaczynają reagować, blokując konkretne kampanie phishingowe po ich ujawnieniu lub wprowadzając ograniczone środki kontroli ochrony marki. Są to jednak często działania reaktywne, podejmowane po wystąpieniu szkód.

W międzyczasie osoby atakujące mogą przejść na klony open source lub lekko zmodyfikowane wersje tych samych narzędzi hostowanych gdzie indziej, gdzie może nie być żadnej znaczącej moderacji treści.

W praktyce efekt netto jest taki, że firmy zajmujące się sztuczną inteligencją czerpią korzyści z rozwoju i eksperymentów związanych z liberalnymi narzędziami, podczas gdy konsekwencje ponoszą ofiary i obrońcy.

Zablokowaliśmy domenę w naszym module ochrony internetowej i zwróciliśmy się z prośbą o jej usunięcie oraz usunięcie dostawcy.

Jak zachować bezpieczeństwo

Użytkownicy końcowi nie mogą naprawić niewłaściwie skonfigurowanych zachęt AI, ale mogą utrudnić życie osobom podszywającym się pod marki. Nawet jeśli sklonowana strona internetowa wygląda przekonująco, istnieją pewne sygnały ostrzegawcze, na które należy zwrócić uwagę:

- Przed dokonaniem jakiejkolwiek płatności zawsze sprawdź szczegóły „Płatność do” lub podsumowanie transakcji. Jeśli nie podano nazwy sprzedawcy, wycofaj się i potraktuj tę stronę jako podejrzaną.

- Korzystaj z aktualnegorozwiązania antywirusowegodziałającego w czasie rzeczywistym, wyposażonego w moduł ochrony sieci.

- Nie klikaj linków zamieszczonych w komentarzach, mediach społecznościowych lub niechcianych wiadomościach e-mail, aby kupić produkt. Zawsze korzystaj ze sprawdzonych i zaufanych metod, aby skontaktować się ze sprzedawcą.

Jeśli natrafisz na fałszywą Malwarebytes , poinformuj nas o tym.

Nie tylko informujemy o zagrożeniach — pomagamy chronić całą Twoją tożsamość cyfrową.

Ryzyko związane z cyberbezpieczeństwem nie powinno nigdy wykraczać poza nagłówki gazet. Chroń swoje dane osobowe i dane swojej rodziny, korzystając z ochrony tożsamości.