W każdy drugi wtorek miesiąca firma Microsoft wydaje ważne aktualizacje zabezpieczeń, znane jako „Patch Tuesday”. Aktualizacje z tego miesiąca naprawiają 59 luk CVE firmy Microsoft, w tym sześć luk typu zero-day.

Przyjrzyjmy się pokrótce tym sześciu aktywnie wykorzystywanym lukom typu zero-day.

Luka w zabezpieczeniach Windows umożliwiająca ominięcie zabezpieczeń

CVE-2026-21510 (wynik CVSS 8,8 na 10) to obejście zabezpieczeń wWindows . Awaria mechanizmu ochronnego pozwala atakującemu ominąć Windows i podobne monity po przekonaniu użytkownika do otwarcia złośliwego łącza lub pliku skrótu.

Luka jest wykorzystywana przez sieć, ale nadal wymaga interakcji użytkownika. Aby obejść zabezpieczenia, ofiara musi zostać nakłoniona za pomocą socjotechniki do uruchomienia skrótu lub linku zawierającego pułapkę. Udane wykorzystanie luki pozwala atakującemu pominąć lub ominąć standardowe okna dialogowe z pytaniem „Czy na pewno?” dotyczące niezaufanych treści, co ułatwia dostarczanie i wykonywanie dalszych ładunków bez wzbudzania podejrzeń użytkownika.

Luka w zabezpieczeniach umożliwiająca ominięcie zabezpieczeń platformy MSHTML Framework

CVE-2026-21513 (wynik CVSS 8,8 na 10) dotyczy frameworka MSHTML, który jest używany przez przeglądarkę Internet Explorer Trident/wbudowane renderowanie stron internetowych). Jest to sklasyfikowane jako awaria mechanizmu ochronnego, która powoduje ominięcie zabezpieczeń w sieci.

Skuteczny atak wymaga od ofiary otwarcia złośliwego pliku HTML lub specjalnie spreparowanego skrótu (.lnk), który wykorzystuje MSHTML do renderowania. Po otwarciu luka pozwala atakującemu ominąć niektóre zabezpieczenia w MSHTML, potencjalnie usuwając lub osłabiając normalne zabezpieczenia przeglądarki lub piaskownicy Office lub zabezpieczenia ostrzegawcze i umożliwiając wykonanie dalszego kodu lub działania phishingowe.

Luka w zabezpieczeniach programu Microsoft Word umożliwiająca ominięcie zabezpieczeń

CVE-2026-21514 (wynik CVSS 5,5 na 10) dotyczy programu Microsoft Word. Polega on na wykorzystaniu niezaufanych danych wejściowych w decyzji dotyczącej bezpieczeństwa, co prowadzi do obejścia lokalnej funkcji zabezpieczeń.

Aby wykorzystać tę lukę, osoba atakująca musi nakłonić użytkownika do otwarcia złośliwego dokumentu programu Word. W przypadku wykorzystania tej luki niezaufane dane wejściowe są przetwarzane nieprawidłowo, co może spowodować ominięcie zabezpieczeń programu Word dotyczących treści osadzonych lub aktywnych, prowadząc do wykonania treści kontrolowanych przez osobę atakującą, które w normalnych warunkach zostałyby zablokowane.

Luka w zabezpieczeniach Desktop Window Manager umożliwiająca podwyższenie uprawnień

CVE-2026-21519 (wynik CVSS 7,8 na 10) to lokalna luka w zabezpieczeniach umożliwiająca podwyższenie uprawnień w programie Windows Window Manager spowodowana nieprawidłowym rozpoznawaniem typów danych (błąd polegający na tym, że system traktuje jeden typ danych jako inny, co prowadzi do niezamierzonego działania).

Atakujący posiadający lokalne uprawnienia uwierzytelniające o niskim poziomie i bez konieczności interakcji użytkownika może wykorzystać tę lukę w celu uzyskania wyższych uprawnień. Wykorzystanie luki musi nastąpić lokalnie, na przykład za pomocą specjalnie spreparowanego programu lub łańcucha exploitów działającego w systemie docelowym. Atakujący, któremu uda się wykorzystać tę lukę, może uzyskać uprawnienia SYSTEMOWE.

Luka w zabezpieczeniach Windows Access Connection Manager umożliwiająca przeprowadzenie ataku typu „odmowa usługi”

CVE-2026-21525 (wynik CVSS 6,2 na 10) to luka w zabezpieczeniach usługiWindows Access Connection Manager (RasMan) umożliwiająca przeprowadzenie ataku typu „odmowa usługi”.

Nieautoryzowany lokalny atakujący może wywołać tę lukę przy niewielkim nakładzie pracy, co ma duży wpływ na dostępność, ale nie ma bezpośredniego wpływu na poufność ani integralność. Oznacza to, że może on spowodować awarię usługi lub potencjalnie systemu, ale nie może podwyższyć uprawnień ani wykonać złośliwego kodu.

Luka w zabezpieczeniach usług pulpitu Windows umożliwiająca podwyższenie uprawnień

CVE-2026-21533 (wynik CVSS 7,8 na 10) to luka w zabezpieczeniach usług pulpitu Windows umożliwiająca podwyższenie uprawnień, spowodowana nieprawidłowym zarządzaniem uprawnieniami.

Lokalny uwierzytelniony atakujący z niskimi uprawnieniami, bez konieczności interakcji użytkownika, może wykorzystać tę lukę do podwyższenia uprawnień do poziomu SYSTEM i całkowitego naruszenia poufności, integralności i dostępności w systemie, którego dotyczy luka. Skuteczne wykorzystanie luki zazwyczaj polega na uruchomieniu kodu kontrolowanego przez atakującego w systemie z usługami pulpitu zdalnego i nadużyciu podatnej ścieżki zarządzania uprawnieniami.

Luki w zabezpieczeniach platformy Azure

Użytkownicy platformy Azure powinni również zwrócić uwagę na dwie krytyczne luki w zabezpieczeniach o ocenie CVSS wynoszącej 9,8:

- CVE-2026-21531wpływający na Azure SDK

- CVE-2026-24300wpływający na Azure Front Door

Jak zastosować poprawki i sprawdzić, czy jesteś chroniony

Aktualizacje te naprawiają problemy związane z bezpieczeństwem i zapewniają ochronę komputera z Windows . Oto jak upewnić się, że jesteś na bieżąco:

1. Otwórz Ustawienia

- Kliknij przyciskStart( Windows w lewym dolnym rogu ekranu).

- Kliknij Ustawienia (wygląda jak małe koło zębate).

2. Przejdź do Windows Update

- W oknie Ustawienia wybierz opcję Windows Update (zwykle w dolnej części menu po lewej stronie).

3.Sprawdź dostępność aktualizacji

- Kliknij przycisk z napisem Sprawdź aktualizacje.

- Windows najnowsze aktualizacje Patch Tuesday.

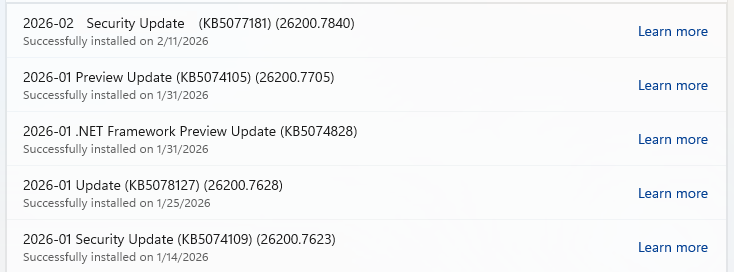

- Jeśli wcześniej wybrałeś automatyczne aktualizacje, możesz to zobaczyć w sekcjiHistoria aktualizacji:

- Może też pojawić się komunikat„Wymagane ponowne uruchomienie”, co oznacza, że wystarczy ponownie uruchomić system, aby zakończyć aktualizację.

- Jeśli nie, wykonaj poniższe czynności.

4. Pobierz i zainstaluj

- Jeśli aktualizacje zostaną znalezione, ich pobieranie rozpocznie się natychmiast. Po zakończeniu zobaczysz przycisk z napisem Zainstaluj lub uruchom ponownie teraz.

- W razie potrzeby kliknij przycisk Zainstaluj i postępuj zgodnie z wyświetlanymi instrukcjami. Komputer zazwyczaj wymaga ponownego uruchomienia, aby zakończyć aktualizację. Jeśli tak się stanie, kliknij Uruchom ponownie teraz.

5. Upewnij się, że jesteś na bieżąco

- Po ponownym uruchomieniu wróć do Windows Update i sprawdź ponownie. Jeśli wyświetli się komunikat Aktualizacje są aktualne, wszystko jest gotowe!

Nie tylko informujemy o zagrożeniach - my je usuwamy

Zagrożenia cyberbezpieczeństwa nigdy nie powinny wykraczać poza nagłówek. Chroń swoje urządzenia przed zagrożeniami, pobierając Malwarebytes już dziś.