Kiedy w listopadzie 2025 r. pojawiły się pierwsze doniesienia, że gigant odzieży sportowej Under Armour padł ofiarą grupy ransomware Everest, historia brzmiała przygnębiająco znajomo: duża marka, ogromna baza danych i wiele pytań bez odpowiedzi. Od tego czasu narracja na temat tego, co faktycznie się wydarzyło, podzieliła się na dwie konkurujące ze sobą wersje – z jednej strony ostrożne oświadczenia korporacyjne, a z drugiej strony coraz więcej dowodów sugerujących, że duża baza danych klientów krąży obecnie w Internecie.

W komunikatach publicznych i języku prawniczym mówi się o trwających dochodzeniach, ograniczonych potwierdzeniach i ostrożnym sformułowaniu „potencjalnego” wpływu. Wielu klientom sprawia to wrażenie, że szczegóły wciąż są ustalane i nie jest jasne, jak poważny jest ten incydent. Tymczasem w pozwie zbiorowym wniesionym w Stanach Zjednoczonych zarzuca się zaniedbania w zakresie ochrony danych i wskazuje na wyciek na dużą skalę poufnych informacji, w tym danych klientów — i prawdopodobnie pracowników — podczas ataku ransomware w listopadzie 2025 r. Pozwy te są z definicji zarzutami, ale potwierdzają one, że nie jest to drobny incydent.

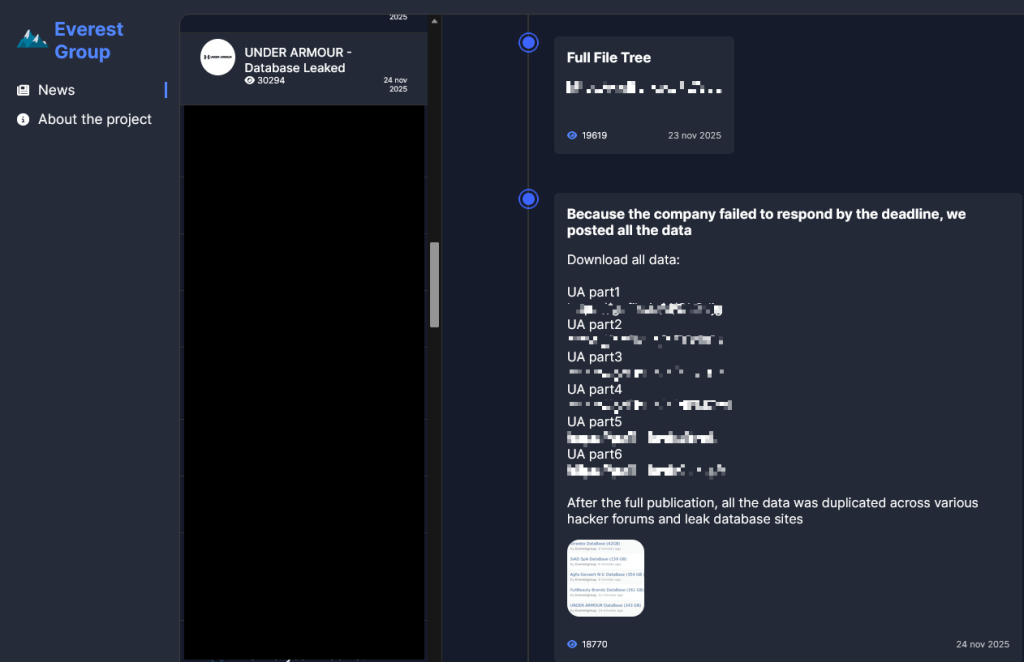

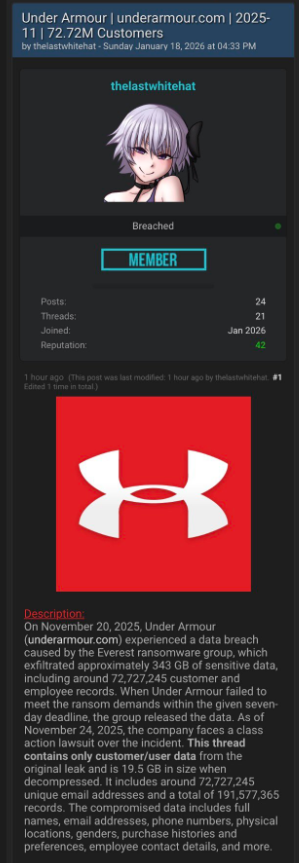

Grupa ransomware Everest przyznała się do odpowiedzialności za naruszenie bezpieczeństwa po tym, jak firma Under Armour rzekomo „nie zareagowała w wyznaczonym terminie”.

Z punktu widzenia cyberprzestępców oznacza to, że negocjacje zostały zakończone, a dane zostały opublikowane.

Witryna Everest leak podaje również, że:

„Po opublikowaniu wszystkich danych zostały one powielone na różnych hacker i stronach internetowych zawierających bazy danych wycieków”.

Wydaje się to potwierdzać wpis taki jak ten, w którym autor twierdzi, że zbiór danych zawiera pełne imiona i nazwiska, adresy e-mail, numery telefonów, lokalizacje fizyczne, płeć, historię zakupów i preferencje. Zbiór danych zawiera 191 577 365 rekordów, w tym 72 727 245 unikalnych adresów e-mail.

Więc co to oznacza dla klientów Under Armour? Ostrożne sformułowania firmy i agresywne twierdzenia cyberprzestępców nie mogą być w pełni prawdziwe, ale nie mają one jednakowego znaczenia, jeśli chodzi o ocenę rzeczywistego ryzyka. Grupy ransomware czasami kłamią na temat swojego dostępu, ale wywołanie poważnego wycieku danych, opublikowanie przykładowych danych i rozpowszechnienie ich na podziemnych forach to dużo pracy jak na blef, który może zostać szybko obalony przez poszkodowanych użytkowników. W połączeniu ze statusem „Database Leaked” (Wyciek bazy danych) na stronie Everest, równowaga prawdopodobieństw sugeruje, że znaczna część bazy danych klientów jest obecnie w obiegu, nawet jeśli nie wszystkie szczegóły zawarte w twierdzeniach atakujących są dokładne.

Ochrona po naruszeniu bezpieczeństwa danych

Jeśli uważasz, że padłeśofiarą naruszenia bezpieczeństwa danych, oto kroki, które możesz podjąć, aby się chronić:

- Sprawdź zalecenia firmy.Każde naruszenie jest inne, więc skontaktuj się z firmą, aby dowiedzieć się, co się stało, i postępuj zgodnie z jej zaleceniami.

- Zmiana hasła. Możesz sprawić, że skradzione hasło będzie bezużyteczne dla złodziei, zmieniając je. Wybierz silne hasło, którego nie używasz do niczego innego. Jeszcze lepiej, pozwól menedżerowi haseł wybrać je za Ciebie.

- Włączuwierzytelnianie dwuskładnikowe (2FA).Jeśli to możliwe, jako drugi składnik uwierzytelniania użyj klucza sprzętowego zgodnego ze standardem FIDO2, laptopa lub telefonu. Niektóre formy uwierzytelniania 2FA mogą być równie łatwo podszyte jak hasło, ale uwierzytelnianie 2FA oparte na urządzeniu FIDO2 nie może zostać podszyte.

- Uważaj na oszustów.Złodzieje mogą kontaktować się z Tobą, podając się za platformę, która padła ofiarą ataku. Sprawdź na oficjalnej stronie internetowej, czy kontaktuje się ona z ofiarami, i zweryfikuj tożsamość każdej osoby, która kontaktuje się z Tobą za pośrednictwem innego kanału komunikacji.

- Nie spiesz się. Ataki phishingowe często podszywają się pod znane osoby lub marki i wykorzystują tematy, które wymagają pilnej uwagi, takie jak nieodebrane dostawy, zawieszenie konta i alerty bezpieczeństwa.

- Rozważ nieprzechowywanie danych swojej karty. Zdecydowanie wygodniej jest pozwolić witrynom zapamiętać dane karty, ale zwiększa to ryzyko w przypadku naruszenia bezpieczeństwa przez sprzedawcę.

- Skonfigurujmonitorowanie tożsamości, które powiadomi Cię, jeśli Twojedane osobowezostaną wykryte jako przedmiot nielegalnego handlu w Internecie, i pomoże Ci w podjęciu odpowiednich działań.

Nie tylko informujemy o zagrożeniach — pomagamy chronić całą Twoją tożsamość cyfrową.

Ryzyko związane z cyberbezpieczeństwem nie powinno nigdy wykraczać poza nagłówki gazet. Chroń swoje dane osobowe i dane swojej rodziny, korzystając z ochrony tożsamości.