Zaczyna się od prostego wyszukiwania.

Musisz skonfigurować zdalny dostęp do komputera kolegi. Wyszukujesz w Google hasło „RustDesk download”, klikasz jeden z pierwszych wyników i trafiasz na dopracowaną stronę internetową z dokumentacją, plikami do pobrania i znaną marką.

Instalujesz oprogramowanie, uruchamiasz je i wszystko działa dokładnie tak, jak powinno.

Nie widać jednak drugiego programu, który instaluje się wraz z nim — programu, który w sposób niezauważalny zapewnia atakującym stały dostęp do komputera.

Dokładnie to zaobserwowaliśmy podczas kampanii wykorzystującej fałszywą domenę rustdesk[.]work.

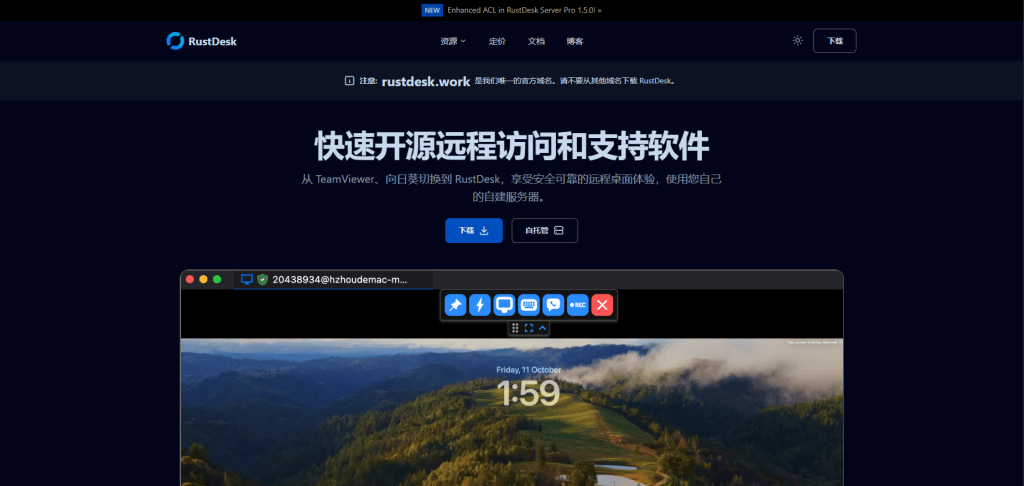

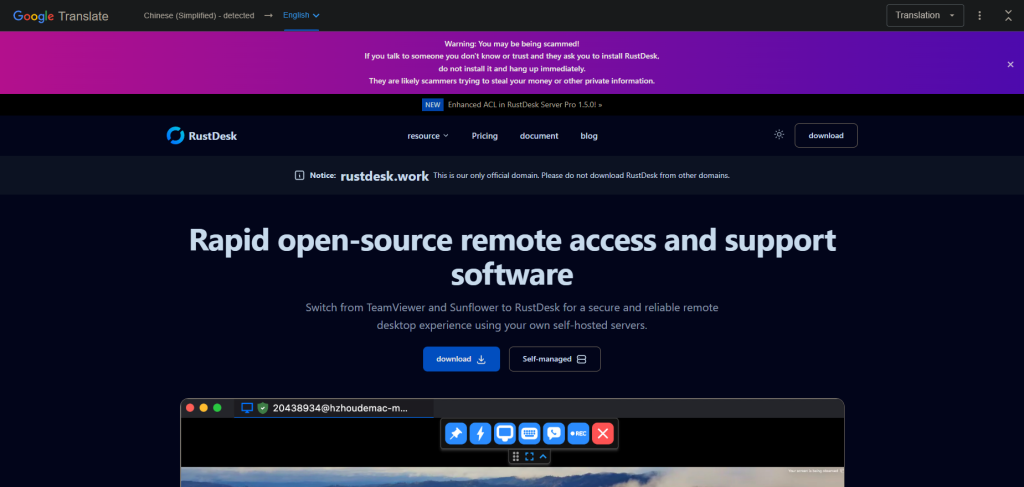

Przynęta: niemal idealna imitacja

Zidentyfikowaliśmy złośliwą stronę internetową rustdesk[.]work, która podszywa się pod legalny projekt RustDesk, którego strona znajduje się pod adresem rustdesk.com. Fałszywa strona jest bardzo podobna do prawdziwej, zawiera wielojęzyczne treści i wyraźne ostrzeżenia, w których (jak na ironię) twierdzi się, że rustdesk[.]work jest jedyną oficjalną domeną.

Ta kampania nie wykorzystuje luk w zabezpieczeniach oprogramowania ani nie opiera się na zaawansowanych technikach hakerskich. Jej sukces wynika wyłącznie z oszustwa. Gdy strona internetowa wygląda na wiarygodną, a oprogramowanie działa normalnie, większość użytkowników nie podejrzewa, że coś jest nie tak.

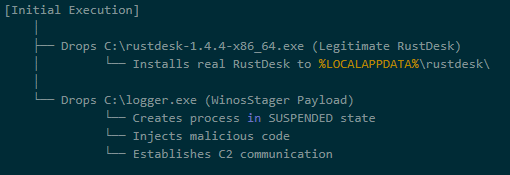

Co się dzieje po uruchomieniu instalatora?

Instalator celowo stosuje taktykę „przynęta i zamiana”:

- Instaluje prawdziwy RustDesk, w pełni funkcjonalny i niezmodyfikowany.

- Po cichu instaluje ukryte tylne drzwi, framework złośliwego oprogramowania znany jako Winos4.0.

Użytkownik widzi, że program RustDesk uruchamia się normalnie. Wszystko wydaje się działać prawidłowo. W międzyczasie backdoor po cichu nawiązuje połączenie z serwerem atakującego.

Łącząc złośliwe oprogramowanie z działającym oprogramowaniem, atakujący usuwają najbardziej oczywistą czerwoną flagę: uszkodzoną lub brakującą funkcjonalność. Z punktu widzenia użytkownika wszystko wydaje się być w porządku.

Wewnątrz łańcucha infekcji

Złośliwe oprogramowanie działa w ramach wieloetapowego procesu, którego każdy etap ma na celu uniknięcie wykrycia i zapewnienie trwałości:

Etap 1: Zainfekowany trojanem instalator

Pobrany plik (rustdesk-1.4.4-x86_64.exe) pełni funkcję zarówno kroplomierz i przynęta. Zapisuje dwa pliki na dysku:

- Legalny instalator RustDesk, który jest uruchamiany w celu zachowania przykrywki.

logger.exe, ładunek Winos4.0

Złośliwe oprogramowanie ukrywa się w zasięgu wzroku. Podczas gdy użytkownik obserwuje normalną instalację programu RustDesk, złośliwe oprogramowanie jest po cichu instalowane w tle.

Etap 2: Wykonanie programu ładującego

The logger.exe Plik jest programem ładującym — jego zadaniem jest skonfigurowanie środowiska dla głównego implantu. Podczas wykonywania:

- Tworzy nowy proces

- Przydziela pamięć wykonywalną

- Przejście do nowej tożsamości środowiska uruchomieniowego:

Libserver.exe

To przekazywanie ładowarki do implantu jest powszechną techniką stosowaną w zaawansowanym złośliwym oprogramowaniu w celu oddzielenia początkowego droppera od trwałego backdoora.

Zmieniając nazwę procesu, złośliwe oprogramowanie utrudnia analizę kryminalistyczną. Obrońcy poszukujący „logger.exe” nie znajdzie uruchomionego procesu o tej nazwie.

Etap 3: Wdrożenie modułu w pamięci

The Libserver.exe Proces rozpakowuje całą strukturę Winos4.0 w pamięci. Kilka modułów DLL WinosStager — oraz duży ładunek o wielkości około 128 MB — są ładowane bez zapisywania na dysku jako samodzielne pliki.

Tradycyjne narzędzia antywirusowe skupiają się na skanowaniu plików na dysku (wykrywanie oparte na plikach). Dzięki przechowywaniu swoich komponentów funkcjonalnych wyłącznie w pamięci, złośliwe oprogramowanie znacznie ogranicza skuteczność wykrywania opartego na plikach. Dlatego analiza behawioralna i skanowanie pamięci mają kluczowe znaczenie dla wykrywania zagrożeń takich jak Winos4.0.

Ukryty ładunek: Winos4.0

Drugorzędny ładunek został zidentyfikowany jako Winos4.0 (WinosStager): zaawansowana platforma zdalnego dostępu, która została zaobserwowana w wielu kampaniach, skierowanych głównie do użytkowników w Azji.

Po aktywacji umożliwia atakującym:

- Monitoruj aktywność ofiary i rób zrzuty ekranu

- Rejestruj naciśnięcia klawiszy i kradnij dane uwierzytelniające

- Pobierz i uruchom dodatkowe złośliwe oprogramowanie

- Zachowaj stały dostęp nawet po ponownym uruchomieniu systemu

Nie jest to zwykłe złośliwe oprogramowanie — to w pełni funkcjonalna platforma ataku. Po zainstalowaniu atakujący zyskują punkt zaczepienia, który mogą wykorzystać do prowadzenia działalności szpiegowskiej, kradzieży danych lub wdrożenia oprogramowania ransomware w wybranym przez siebie momencie.

Szczegóły techniczne: Jak złośliwe oprogramowanie się ukrywa

Złośliwe oprogramowanie wykorzystuje kilka technik, aby uniknąć wykrycia:

| Co robi | W jaki sposób to osiąga | Dlaczego to ma znaczenie |

| Działa całkowicie w pamięci | Ładuje kod wykonywalny bez zapisywania plików | Unika wykrywania opartego na plikach |

| Wykrywa środowiska analityczne | Sprawdza dostępną pamięć systemową i wyszukuje narzędzia do debugowania. | Uniemożliwia badaczom bezpieczeństwa analizowanie jego zachowania. |

| Sprawdza język systemu | Pytania o ustawienia regionalne poprzez Windows systemu Windows | Może być wykorzystywane do kierowania reklam (lub unikania ich) do określonych regionów geograficznych. |

| Wyczyść historię przeglądarki | Wywołuje systemowe interfejsy API w celu usunięcia danych przeglądania. | Usuwa ślady wskazujące, w jaki sposób ofiara znalazła złośliwą stronę internetową. |

| Ukrywa konfigurację w rejestrze | Przechowuje zaszyfrowane dane w nietypowych ścieżkach rejestru | Ukrywa konfigurację przed przypadkową kontrolą |

Działania związane z dowodzeniem i kontrolą

Wkrótce po instalacji złośliwe oprogramowanie łączy się z serwerem kontrolowanym przez atakującego:

- Adres IP: 207.56.13[.]76

- Port: 5666/TCP

To połączenie umożliwia atakującym wysyłanie poleceń do zainfekowanego komputera i otrzymywanie w zamian skradzionych danych. Analiza sieci potwierdziła stałą dwukierunkową komunikację zgodną z ustaloną sesją dowodzenia i kontroli.

W jaki sposób złośliwe oprogramowanie wtapia się w normalny ruch sieciowy

Złośliwe oprogramowanie jest szczególnie sprytne w sposobie ukrywania swojej aktywności w sieci:

| Miejsce docelowe | Cel |

| 207.56.13[.]76:5666 | Złośliwy: serwer dowodzenia i kontroli |

| 209.250.254.15:21115-21116 | Legalne: ruch przekaźnikowy RustDesk |

| api.rustdesk.com:443 | Legalne: RustDesk API |

Ponieważ ofiara zainstalowała prawdziwy program RustDesk, ruch sieciowy złośliwego oprogramowania jest mieszany z legalnym ruchem zdalnego pulpitu. To sprawia, że narzędzia zabezpieczające sieć mają większe trudności z identyfikacją złośliwych połączeń: zainfekowany komputer wygląda tak, jakby po prostu korzystał z programu RustDesk.

Co ujawnia ta kampania

Ten atak pokazuje niepokojącą tendencję: legalne oprogramowanie wykorzystywane jako przykrywka dla złośliwego oprogramowania.

Atakujący nie musieli szukać luki typu zero-day ani tworzyć wyrafinowanego exploita. Po prostu:

- Zarejestrowano przekonującą nazwę domeny

- Sklonowano legalną stronę internetową

- Oprogramowanie dostarczane w pakiecie z oprogramowaniem złośliwym

- Niech ofiara zajmie się resztą.

To podejście działa, ponieważ wykorzystuje ludzkie zaufanie, a nie słabości techniczne. Gdy oprogramowanie działa dokładnie tak, jak powinno, użytkownicy nie mają powodu, aby podejrzewać naruszenie bezpieczeństwa.

Wskaźniki naruszenia bezpieczeństwa

Suma kontrolna pliku (SHA256)

| Plik | SHA256 | Klasyfikacja |

|---|---|---|

| Instalator z trojanem | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Złośliwy |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Ładowarka Winos4.0 |

| Plik binarny RustDesk | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | Legalny |

Wskaźniki sieciowe

Złośliwa domena: rustdesk[.]work

Serwer C2: 207.56.13[.]76:5666/TCP

Ładunki w pamięci

Podczas wykonywania złośliwe oprogramowanie rozpakowuje kilka dodatkowych komponentów bezpośrednio do pamięci:

| SHA256 | Rozmiar | Typ |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 KB | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 KB | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 KB | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 KB | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 MB | Ładunek w pamięci |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 KB | Ładunek w pamięci |

Jak się chronić

Kampania rustdesk[.]work pokazuje, w jaki sposób atakujący mogą uzyskać dostęp bez wykorzystywania luk w zabezpieczeniach, ostrzeżeń lub uszkodzonego oprogramowania. Ukrywając się za zaufanymi narzędziami open source, atak ten osiągnął trwałość i przykrywkę, nie dając ofiarom żadnego powodu, aby podejrzewać naruszenie bezpieczeństwa.

Wniosek jest prosty: normalne działanie oprogramowania nie oznacza, że jest ono bezpieczne. Współczesne zagrożenia są zaprojektowane tak, aby wtopić się w otoczenie, dlatego niezbędne jest stosowanie wielowarstwowych zabezpieczeń i wykrywania behawioralnego.

Dla osób fizycznych:

- Zawsze sprawdzaj źródła pobierania. Przed pobraniem oprogramowania sprawdź, czy domena jest zgodna z oficjalnym projektem. W przypadku RustDesk legalną stroną jest rustdesk.com, a nie rustdesk.work ani podobne warianty.

- Bądź ostrożny w stosunku do wyników wyszukiwania. Atakujący wykorzystują SEO poisoning, aby wyświetlać złośliwe strony na górze wyników wyszukiwania. Jeśli to możliwe, przejdź bezpośrednio do oficjalnych stron internetowych, zamiast klikać linki wyszukiwania.

- Korzystaj z oprogramowania zabezpieczającego. Malwarebytes Premium wykrywa rodziny złośliwego oprogramowania, takie jak Winos4.0, nawet jeśli są one dołączone do legalnego oprogramowania.

Dla firm:

- Monitoruj nietypowe połączenia sieciowe. Należy zbadać ruch wychodzący na porcie 5666/TCP lub połączenia z nieznanymi adresami IP z systemów korzystających z oprogramowania do zdalnego pulpitu.

- Wprowadź listę dozwolonych aplikacji. Ogranicz liczbę aplikacji, które mogą działać w Twoim środowisku, aby zapobiec uruchamianiu nieautoryzowanego oprogramowania.

- Należy edukować użytkowników na temat typosquattingu. Programy szkoleniowe powinny zawierać przykłady fałszywych stron internetowych oraz sposoby weryfikacji legalnych źródeł pobierania plików.

- Zablokuj znaną złośliwą infrastrukturę. Dodaj wymienione powyżej wskaźniki IOC do swoich narzędzi bezpieczeństwa.

Nie tylko informujemy o zagrożeniach - my je usuwamy

Zagrożenia cyberbezpieczeństwa nigdy nie powinny wykraczać poza nagłówek. Chroń swoje urządzenia przed zagrożeniami, pobierając Malwarebytes już dziś.