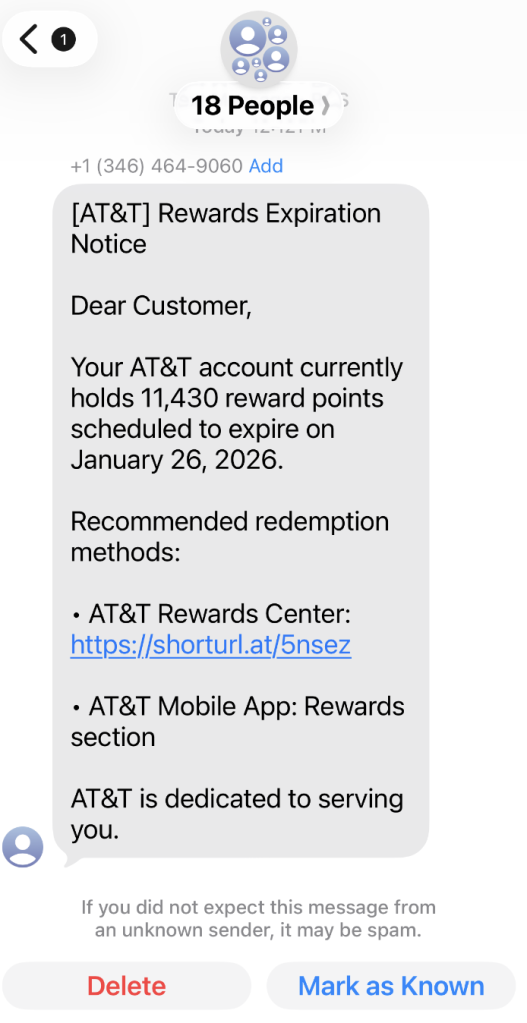

Współpracownik udostępnił tę podejrzaną wiadomość SMS, w której firma AT&T rzekomo ostrzega odbiorcę, że jego punkty lojalnościowe wkrótce wygasną.

Ataki phishingowe stają się coraz bardziej wyrafinowane, prawdopodobnie dzięki pomocy sztucznej inteligencji. Coraz lepiej naśladują one znane marki — nie tylko pod względem wyglądu, ale także zachowania. Niedawno odkryliśmy dobrze przeprowadzoną kampanię phishingową skierowaną do klientów AT&T, która łączy realistyczny branding, sprytną inżynierię społeczną i wielopoziomowe taktyki kradzieży danych.

W tym poście przeprowadzimy Cię krok po kroku przez dochodzenie, wyjaśniając, w jaki sposób kampania oszukuje swoje ofiary i gdzie trafiają skradzione dane.

To jest wiadomość tekstowa, która zapoczątkowała dochodzenie.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

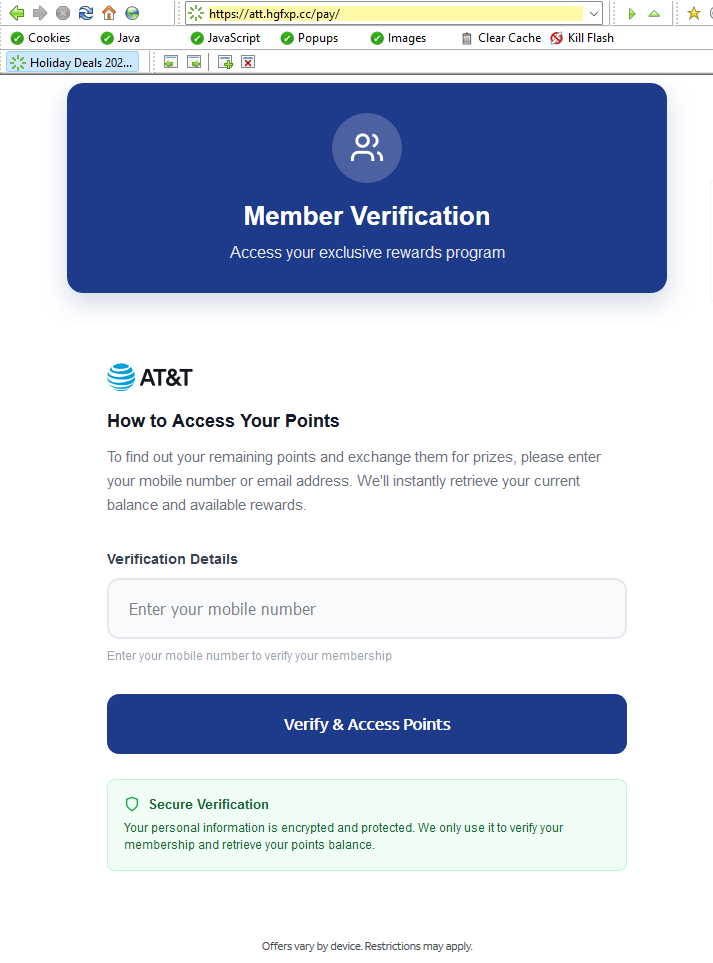

Skrócony adres URL prowadził do https://att.hgfxp[.]cc/pay/, strona internetowa zaprojektowana tak, aby wyglądała jak strona AT&T pod względem nazwy i wyglądu.

Wszystkie elementy brandingowe, nagłówki i menu zostały skopiowane, a strona była pełna prawdziwych linków do serwisu att.com.

Jednak „głównym wydarzeniem” była specjalna sekcja wyjaśniająca, jak uzyskać dostęp do punktów lojalnościowych AT&T.

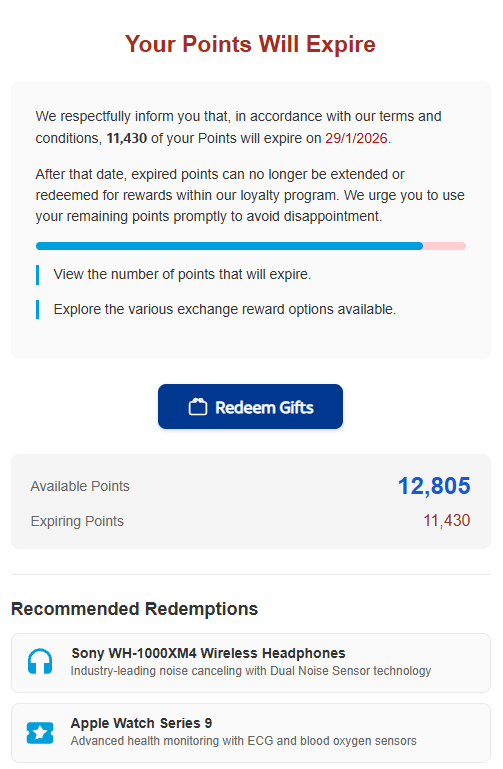

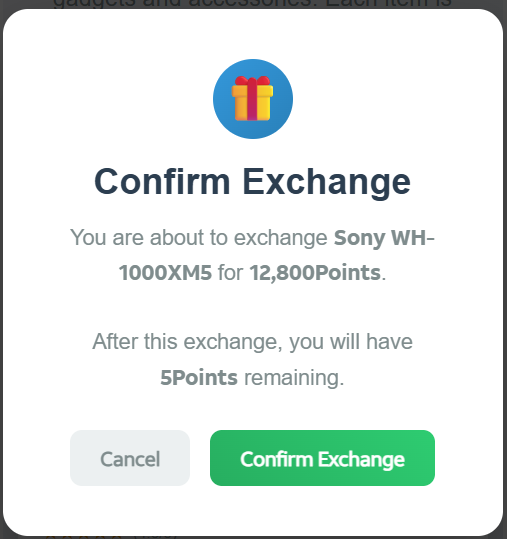

Po „weryfikacji” konta za pomocą numeru telefonu ofiara otrzymuje komunikat z ostrzeżeniem, że jej punkty AT&T wygasną za dwa dni. Takie krótkie okno czasowe jest popularną taktyką phishingową, która wykorzystuje poczucie pilności i FOMO (strach przed przegapieniem okazji).

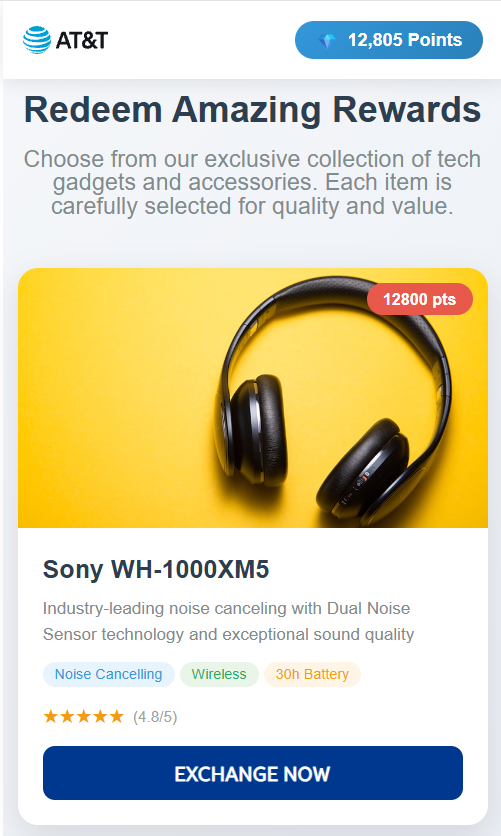

Oferowane nagrody — takie jak karty Amazon , słuchawki, smartwatche i inne — są kuszące i wzmacniają złudzenie, że ofiara ma do czynienia z legalnym programem lojalnościowym.

Aby zwiększyć wiarygodność, po podaniu numeru telefonu ofiara otrzymuje listę dostępnych prezentów, a następnie monit o ostateczne potwierdzenie.

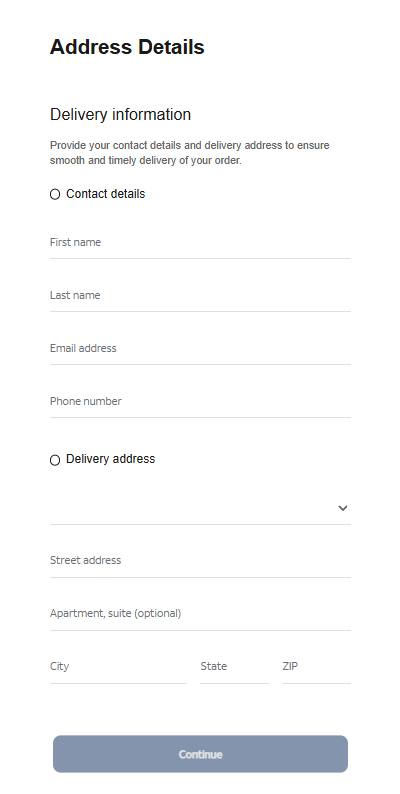

W tym momencie osoba atakowana zostaje poproszona o wypełnienie formularza „Informacje dotyczące dostawy”, w którym podaje poufne dane osobowe, takie jak imię i nazwisko, adres, numer telefonu, adres e-mail i inne. To właśnie w tym momencie dochodzi do faktycznej kradzieży danych.

Widoczny proces przesyłania formularza przebiega płynnie i profesjonalnie, z walidacją w czasie rzeczywistym i podświetlaniem błędów — tak jak można tego oczekiwać od najlepszych marek. Jest to celowe działanie. Atakujący używają zaawansowanego kodu walidacyjnego front-endu, aby zmaksymalizować jakość i kompletność skradzionych informacji.

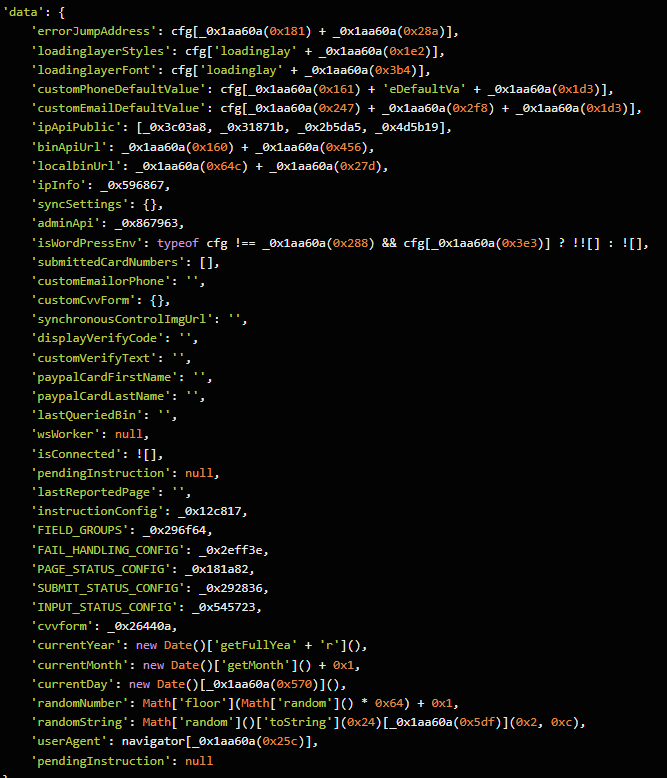

Za eleganckim interfejsem użytkownika formularz jest połączony z kodem JavaScript, który po naciśnięciu przycisku „Kontynuuj” przez ofiarę zbiera wszystkie wprowadzone przez nią dane i przesyła je bezpośrednio do atakujących. W trakcie naszego dochodzenia odszyfrowaliśmy kod i znaleźliśmy dużą sekcję „dane”.

Skradzione dane są wysyłane w formacie JSON za pomocą POST do https://att.hgfxp[.]cc/api/open/cvvInterface.

Ten punkt końcowy jest hostowany w domenie atakującego, co daje mu natychmiastowy dostęp do wszystkich danych przesłanych przez ofiarę.

Co sprawia, że ta kampania jest skuteczna i niebezpieczna?

- Wyrafinowana imitacja: każda strona jest dokładną kopią serwisu att.com, wraz z działającymi linkami nawigacyjnymi i logo.

- Wielopoziomowa inżynieria społeczna: ofiary są stopniowo zwabiane, a każda strona sprawia, że tracą czujność i nabierają zaufania.

- Zapewnienie jakości: niestandardowa walidacja formularzy JavaScript zmniejsza liczbę błędów i zwiększa skuteczność gromadzenia danych.

- Zaszyfrowany kod: Złośliwe skrypty są zaszyfrowane, co spowalnia analizę i usuwanie.

- Scentralizowana eksfiltracja: wszystkie zebrane dane są wysyłane bezpośrednio do punktu końcowego dowodzenia i kontroli atakującego.

Jak się bronić

Szereg sygnałów ostrzegawczych mógłby zwrócić uwagę ofiary, że jest to próba phishingu:

- Wiadomość została wysłana jednocześnie do 18 odbiorców.

- Zamiast osobistego zwrotu grzecznościowego użyto ogólnego zwrotu („Szanowny Kliencie”).

- Numer nadawcy nie był rozpoznanym kontaktem AT&T.

- Data wygaśnięcia ulegała zmianie, jeśli ofiara odwiedziła fałszywą stronę w późniejszym terminie.

Oprócz unikania niechcianych linków, oto kilka sposobów na zachowanie bezpieczeństwa:

- Korzystaj z kont wyłącznie za pośrednictwem oficjalnych aplikacji lub wpisując adres oficjalnej strony internetowej (att.com) bezpośrednio w przeglądarce.

- Sprawdź dokładnie adresy URL. Nawet jeśli strona wygląda idealnie, najedź kursorem na linki i sprawdź w pasku adresu, czy są to oficjalne domeny.

- Włącz uwierzytelnianie wieloskładnikowedla kont AT&T i innych ważnych kont.

- Korzystaj z aktualnego rozwiązania antywirusowego działającego w czasie rzeczywistym, wyposażonego w moduł ochrony sieciowej.

Wskazówka dla profesjonalistów: Malwarebytes Guard rozpoznał ten tekst jako oszustwo.

Nie tylko informujemy o oszustwach - pomagamy je wykrywać

Ryzyko związane z cyberbezpieczeństwem nie powinno nigdy wykraczać poza nagłówki gazet. Jeśli coś wydaje Ci się podejrzane, sprawdź, czy nie jest to oszustwo, korzystając z Malwarebytes Guard. Prześlij zrzut ekranu, wklej podejrzaną treść lub udostępnij link, tekst lub numer telefonu, a my powiemy Ci, czy jest to oszustwo, czy legalna strona. Funkcja dostępna w ramach Malwarebytes Premium dla wszystkich urządzeń oraz w Malwarebytes na iOS Android.