„Zapraszamy!”

Brzmi przyjaźnie, znajomo i całkiem nieszkodliwie. Jednak w oszustwie, które niedawno wykryliśmy, to proste zdanie jest wykorzystywane do nakłonienia ofiar do zainstalowania na swoichWindows narzędzia umożliwiającego pełny zdalny dostęp, dającego atakującym całkowitą kontrolę nad systemem.

To, co wygląda na zwykłe zaproszenie na imprezę lub wydarzenie, prowadzi do cichej instalacjiScreenConnect, legalnego narzędzia do zdalnego wsparcia, które jest dyskretnie instalowane w tle i wykorzystywane przez atakujących.

Oto jak działa to oszustwo, dlaczego jest skuteczne i jak się przed nim chronić.

E-mail: Zaproszenie na imprezę

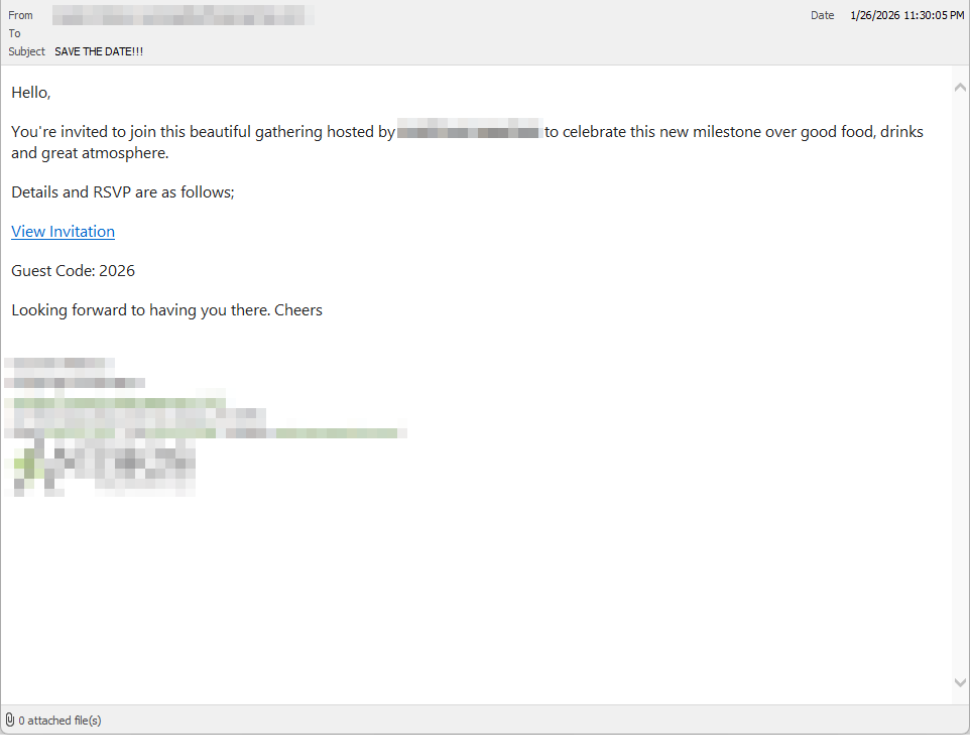

Ofiary otrzymują wiadomość e-mail w formie osobistego zaproszenia — często napisanej tak, aby wyglądała, jakby pochodziła od przyjaciela lub znajomego. Treść wiadomości jest celowo nieformalna i ma charakter towarzyski, co zmniejsza podejrzliwość i zachęca do podjęcia szybkich działań.

Na poniższym zrzucie ekranu wiadomość e-mail została wysłana przez znajomego, którego konto e-mail zostało zhakowane, ale równie dobrze mogła pochodzić od nieznanego nadawcy.

Jak dotąd kampania ta była skierowana wyłącznie do mieszkańców Wielkiej Brytanii, ale nic nie stoi na przeszkodzie, aby rozszerzyć ją na inne kraje.

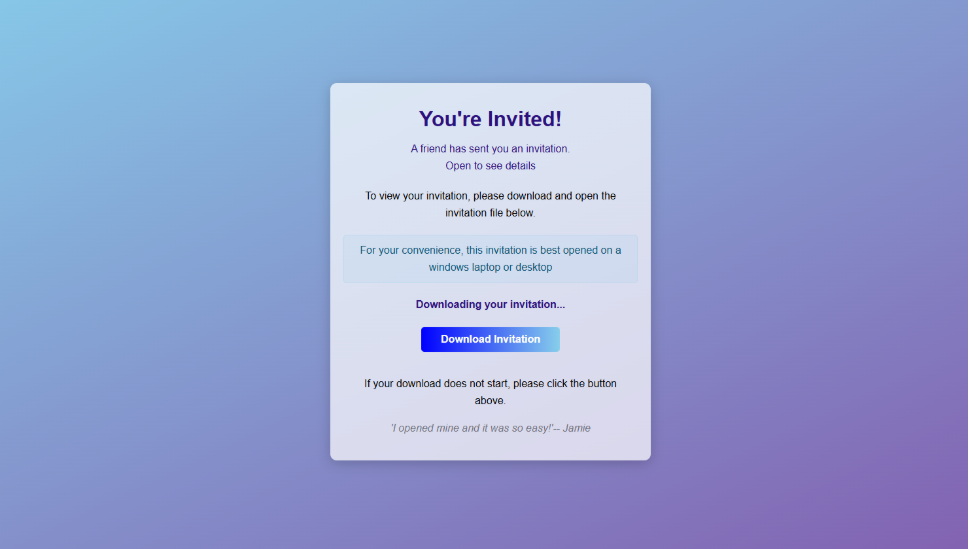

Kliknięcie linku w wiadomości e-mail prowadzi do dopracowanej strony z zaproszeniem, hostowanej na domenie kontrolowanej przez atakującego.

Zaproszenie: strona docelowa prowadząca do instalatora

Strona docelowa mocno nawiązuje do tematyki imprezy, ale zamiast pokazywać szczegóły wydarzenia, zachęca użytkownika do otwarcia pliku. Żaden z nich nie wygląda na niebezpieczny, ale razem sprawiają, że użytkownik skupia się na pliku „zaproszenie”:

- Odważny nagłówek „Zapraszamy!”

- Sugestia, że zaproszenie wysłał znajomy

- Komunikat informujący, że zaproszenie najlepiej wyświetla się naWindows lub komputerze stacjonarnymWindows

- Odliczanie sugerujące, że Twoje zaproszenie jest już „pobierane”

- Wiadomość sugerująca pilność i dowód społeczny („Otworzyłem swoją i było to bardzo proste!”)

W ciągu kilku sekund przeglądarka zostanie przekierowana do strony pobierania. RSVPPartyInvitationCard.msi

Strona uruchamia nawet automatyczne pobieranie pliku, aby ofiara nie zatrzymywała się i nie miała czasu na zastanowienie się.

Ten plik MSI nie jest zaproszeniem. Jest to instalator.

Gość: Czym faktycznie zajmuje się MSI?

Gdy użytkownik otworzy plik MSI, uruchamia się program msiexec.exe i w tle instaluje sięScreenConnect Client, legalne narzędzie zdalnego dostępu często używane przez zespoły wsparcia IT.

Nie ma zaproszenia, formularza RSVP ani wpisu w kalendarzu.

Co się dzieje zamiast tego:

- Pliki binarne ScreenConnect są zainstalowane w katalogu

C:\Program Files (x86)\ScreenConnect Client\ - Tworzona jest trwała Windows (na przykład ScreenConnect Client 18d1648b87bb3023).

- ScreenConnect instaluje wiele komponentów opartych na platformie .NET.

- Nie ma wyraźnego wskazania dla użytkownika, że instalowane jest narzędzie zdalnego dostępu.

Z perspektywy ofiary wydaje się, że niewiele się dzieje. Jednak w tym momencie atakujący może już uzyskać zdalny dostęp do jej komputera.

After party: nawiązano zdalny dostęp

Po zainstalowaniu klient ScreenConnect inicjuje szyfrowane połączenia wychodzące z serwerami przekaźnikowymi ScreenConnect, w tym z unikalnie przypisaną domeną instancji.

To połączenie zapewnia atakującemu taki sam poziom dostępu jak zdalnemu technikowi IT, w tym możliwość:

- Zobacz ekran ofiary w czasie rzeczywistym

- Sterowanie myszą i klawiaturą

- Przesyłanie lub pobieranie plików

- Zachowaj dostęp nawet po ponownym uruchomieniu komputera

Ponieważ ScreenConnect jest legalnym oprogramowaniem powszechnie używanym do zdalnego wsparcia technicznego, jego obecność nie zawsze jest oczywista. Na komputerze osobistym pierwsze oznaki są często związane z zachowaniem, takie jak niewyjaśnione ruchy kursora, samodzielne windows lub proces ScreenConnect, którego użytkownik nie pamięta, aby instalował.

Dlaczego to oszustwo działa

Ta kampania jest skuteczna, ponieważ opiera się na normalnych, przewidywalnych zachowaniach ludzkich. Z punktu widzenia bezpieczeństwa behawioralnego wykorzystuje ona naszą naturalną ciekawość i wydaje się być mało ryzykowna.

Większość ludzi nie uważa zaproszeń za niebezpieczne. Otwarcie zaproszenia wydaje się czynnością pasywną, podobną do przejrzenia ulotki lub sprawdzenia wiadomości, a nie instalacji oprogramowania.

Nawet użytkownicy świadomi kwestii bezpieczeństwa są uczeni, aby zwracać uwagę na ostrzeżenia i presję. Przyjazna wiadomość „jesteś zaproszony” nie wywołuje takich alarmów.

Zanim coś wydaje się nie tak, oprogramowanie jest już zainstalowane.

Oznaki, że Twój komputer może być zainfekowany

Zwróć uwagę na:

- Plik do pobrania lub plik wykonywalny o nazwie

RSVPPartyInvitationCard.msi - Nieoczekiwana instalacjaklienta ScreenConnect

- Windows o nazwie ScreenConnect Client z losowymi znakami

- Twój komputer nawiązuje wychodzące połączenia HTTPS z domenami przekaźnikowymi ScreenConnect.

- Twój system rozpoznaje domenę organizującą zaproszenia używaną w tej kampanii, xnyr[.]digital.

Jak zachować bezpieczeństwo

Ta kampania przypomina, że współczesne ataki często nie polegają na włamaniu — są one zapraszane do środka. Narzędzia zdalnego dostępu dają atakującym głęboką kontrolę nad systemem. Szybkie działanie może ograniczyć szkody.

Dla osób fizycznych

Jeśli otrzymasz wiadomość e-mail o następującej treści:

- Bądź ostrożny w przypadku zaproszeń, które wymagają pobrania lub otwarcia oprogramowania.

- Nigdy nie uruchamiaj plików MSI z niechcianych wiadomości e-mail.

- Przed otwarciem czegokolwiek sprawdź zaproszenia za pośrednictwem innego kanału.

Jeśli już kliknąłeś lub uruchomiłeś plik:

- Natychmiast odłącz się od Internetu.

- Sprawdź, czy jest zainstalowany program ScreenConnect i odinstaluj go, jeśli tak.

- Przeprowadź pełne skanowanie bezpieczeństwa

- Zmień ważne hasła z czystego, nieuszkodzonego urządzenia.

Dla organizacji (zwłaszcza w Wielkiej Brytanii)

- Ostrzeżenie dotyczące nieautoryzowanych instalacji ScreenConnect

- Ogranicz wykonywanie plików MSI, jeśli to możliwe.

- Traktuj „narzędzia zdalnego wsparcia” jako oprogramowanie wysokiego ryzyka.

- Edukacja użytkowników: zaproszenia nie są wysyłane jako instalatory

Oszustwo to polega na zainstalowaniu legalnego narzędzia zdalnego dostępu bez wyraźnej zgody użytkownika. Właśnie tę lukę Malwarebytes na celu wykrycie Malwarebytes .

Malwarebytes wykrywaMalwarebytes nowo zainstalowane narzędzia zdalnego dostępu i ostrzega użytkownika, gdy pojawią się one w systemie. Użytkownik ma wtedy do wyboru: potwierdzić, że narzędzie jest oczekiwane i zaufane, lub usunąć je, jeśli tak nie jest.

Nie tylko informujemy o zagrożeniach - my je usuwamy

Zagrożenia cyberbezpieczeństwa nigdy nie powinny wykraczać poza nagłówek. Chroń swoje urządzenia przed zagrożeniami, pobierając Malwarebytes już dziś.