Alles über Ransomware-Angriffe

Ransomware machte 2021 Schlagzeilen und sorgt auch 2022 weiterhin für Aufsehen. Vielleicht haben Sie Geschichten über Angriffe auf große Unternehmen, Organisationen oder Regierungsbehörden gehört, oder vielleicht haben Sie als Einzelperson einen Ransomware-Angriff auf Ihrem eigenen Gerät erlebt.

Es ist ein erhebliches Problem und ein beängstigender Gedanke, dass alle Ihre Dateien und Daten als Geiseln gehalten werden, bis Sie bezahlen. Wenn Sie mehr über diese Bedrohung erfahren möchten, lesen Sie weiter, um mehr über die verschiedenen Formen von Ransomware zu erfahren, wie sie verbreitet wird, woher sie kommt, wen sie ins Visier nimmt und letztendlich, was Sie tun können, um sich dagegen zu schützen.

Was ist Ransomware?

Definition von Ransomware

Bei Ransomware handelt es sich um eine Art von Malware, die Benutzern den Zugriff auf ihr System oder ihre persönlichen Dateien verwehrt und die Zahlung eines Lösegelds verlangt, um den Zugriff wieder zu ermöglichen. Während manche Leute denken, "ein Virus hat meinen Computer gesperrt", wird Ransomware normalerweise als eine andere Form von Malware als ein Virus eingestuft.

Die ersten Varianten von Ransomware wurden in den späten 1980er Jahren entwickelt, und die Zahlung erfolgte per Post. Heute verlangen die Ransomware-Autoren, dass die Zahlung per Kryptowährung oder Kreditkarte erfolgt, und die Angreifer haben es auf Privatpersonen, Unternehmen und Organisationen aller Art abgesehen. Einige Ransomware-Autoren verkaufen den Service an andere Cyberkriminelle, was als Ransomware-as-a-Service oder RaaS bekannt ist.

Ransomware-Angriffe

Wie stellt ein Threat Actor genau einen Ransomware-Angriff durch? Zuerst müssen sie Zugang zu einem Gerät oder Netzwerk erhalten. Mit dem Zugang sind sie in der Lage, die Malware zu nutzen, die benötigt wird, um Ihr Gerät und Ihre Daten zu verschlüsseln oder zu sperren. Es gibt verschiedene Wege, wie Ransomware Ihren Computer infizieren kann.

Wie bekomme ich Ransomware?

- Malspam: Um sich Zugang zu verschaffen, verwenden einige Bedrohungsakteure Spam, bei dem sie eine E-Mail mit einem bösartigen Anhang an so viele Personen wie möglich senden, um zu sehen, wer den Anhang öffnet und sozusagen "den Köder schluckt". Bösartiger Spam oder Malspam ist eine unerwünschte E-Mail, die zur Verbreitung von Malware verwendet wird. Die E-Mail kann mit Sprengfallen versehene Anhänge wie PDFs oder Word-Dokumente enthalten. Sie kann auch Links zu bösartigen Websites enthalten.

- Malvertising: Eine weitere beliebte Infektionsmethode ist Malvertising. Unter Malvertising oder bösartiger Werbung versteht man die Nutzung von Online-Werbung zur Verbreitung von Malware, ohne dass eine Interaktion des Nutzers erforderlich ist. Beim Surfen im Internet, selbst auf seriösen Websites, können Benutzer zu kriminellen Servern geleitet werden, ohne jemals auf eine Anzeige zu klicken. Diese Server katalogisieren Details über die Computer der Opfer und deren Standorte und wählen dann die Malware aus, die am besten geeignet ist, um sie zu verbreiten. Bei dieser Malware handelt es sich häufig um Ransomware. Malvertising verwendet häufig einen infizierten Iframe oder ein unsichtbares Webseitenelement, um seine Arbeit zu verrichten. Der Iframe leitet zu einer Exploit-Landingpage weiter, und der bösartige Code greift das System von der Landingpage aus über ein Exploit-Kit an. All dies geschieht ohne das Wissen des Benutzers, weshalb es oft als herunterladen bezeichnet wird.

- Spear-Phishing: Ein gezielteres Mittel für einen Ransomware-Angriff istSpear-Phishing. Ein Beispiel für Spear-Phishing wäre das Versenden von E-Mails an Mitarbeiter eines bestimmten Unternehmens, in denen behauptet wird, dass der CEO Sie bittet, an einer wichtigen Mitarbeiterumfrage teilzunehmen, oder dass die Personalabteilung Sie auffordert, eine neue Richtlinie herunterladen und zu lesen. Der Begriff "Whaling" wird verwendet, um solche Methoden zu beschreiben, die sich an hochrangige Entscheidungsträger in einem Unternehmen richten, z. B. an den CEO oder andere Führungskräfte.

- Sozialtechnik: Malspam, Malvertising und Spear-Phishing können Elemente des Social Engineering enthalten und tun dies auch häufig. Bedrohungsakteure können Social Engineering einsetzen, um Menschen dazu zu bringen, Anhänge zu öffnen oder auf Links zu klicken, indem sie sich als legitim ausgeben - sei es, indem sie vorgeben, von einer vertrauenswürdigen Institution oder einem Freund zu kommen. Cyberkriminelle setzen Social Engineering auch bei anderen Arten von Ransomware-Angriffen ein, z. B. wenn sie sich als das FBI ausgeben, um Benutzer zur Zahlung einer Geldsumme für die Freigabe ihrer Dateien zu bewegen. Ein weiteres Beispiel für Social Engineering wäre, wenn ein Bedrohungsakteur Informationen aus Ihren öffentlichen Social-Media-Profilen über Ihre Interessen, Orte, die Sie häufig besuchen, Ihren Beruf usw. sammelt und einige dieser Informationen verwendet, um Ihnen eine Nachricht zu senden, die Ihnen bekannt vorkommt, in der Hoffnung, dass Sie darauf klicken, bevor Sie merken, dass sie nicht legitim ist.

Dateien verschlüsseln & Lösegeld fordern

Egal welche Methode der Bedrohungsakteur anwendet, sobald er Zugang hat und die Ransomware-Software (die normalerweise aktiviert wird, indem das Opfer auf einen Link klickt oder einen Anhang öffnet) Ihre Dateien oder Daten verschlüsselt, sodass Sie keinen Zugriff darauf haben, werden Sie dann eine Nachricht sehen, die eine Lösegeldzahlung fordert, um das, was sie genommen haben, wiederherzustellen. Oft wird die Zahlung in Form von Kryptowährung verlangt.

Arten von Ransomware

Zu den drei Haupttypen von Ransomware gehören Scareware, Screenlocker und verschlüsselnde Ransomware:

- Scareware: Wie sich herausstellt, ist Scareware gar nicht so unheimlich. Es handelt sich dabei um betrügerische Sicherheitssoftware und Betrügereien mit technischem Support. Möglicherweise erhalten Sie eine Popup-Meldung, in der behauptet wird, dass Malware entdeckt wurde und die einzige Möglichkeit, sie loszuwerden, darin besteht, zu bezahlen. Wenn Sie nichts tun, werden Sie wahrscheinlich weiterhin mit Pop-ups bombardiert, aber Ihre Dateien sind im Grunde sicher. Ein seriöses Cybersicherheitsprogramm würde nicht auf diese Weise um Kunden werben. Wenn Sie die Software dieses Unternehmens noch nicht auf Ihrem Computer installiert haben, würde sie Sie nicht auf eine Ransomware-Infektion überwachen. Wenn Sie über eine Sicherheitssoftware verfügen, müssen Sie nicht dafür bezahlen, dass die Infektion entfernt wird - Sie haben bereits für die Software bezahlt, die genau diese Aufgabe übernimmt.

- Bildschirm-Sperren: Alarmstufe Orange für diese Typen. Wenn Sperr-Ransomware auf Ihren Computer gelangt, bedeutet das, dass Sie vollständig aus Ihrem PC ausgesperrt sind. Beim Starten Ihres Computers erscheint ein Fenster in voller Größe, oft begleitet von einem offiziell aussehenden Siegel des FBI oder des US-Justizministeriums, das sagt, dass auf Ihrem Computer illegale Aktivitäten festgestellt wurden und Sie eine Strafe zahlen müssen. Das FBI würde Sie jedoch nicht aus Ihrem Computer aussperren oder Zahlung für illegale Aktivitäten verlangen. Wenn sie Sie des Piraterieverdachts, der Kinderpornografie oder anderer Cyberkriminalität verdächtigen würden, würden sie den entsprechenden rechtlichen Weg einschlagen.

- Verschlüsselnde Ransomware: Dies ist das wirklich böse Zeug. Das sind die, die Ihre Dateien schnappen und verschlüsseln und Lösegeld verlangen, um sie zu entschlüsseln und auszuliefern. Der Grund, warum diese Art von Ransomware so gefährlich ist, ist, dass sobald Cyberkriminelle Ihre Dateien in die Hände bekommen, keine Sicherheitssoftware oder Systemwiederherstellung sie Ihnen zurückgeben kann. Es sei denn, Sie zahlen das Lösegeld – in den meisten Fällen sind sie weg. Und selbst wenn Sie bezahlen, gibt es keine Garantie, dass die Cyberkriminellen Ihnen diese Dateien zurückgeben.

Mac

Nicht diejenigen, die aus dem Ransomware-Spiel ausgeschlossen bleiben wollen: Mac-Malware-Autoren haben 2016 die erste Ransomware für Mac OSes veröffentlicht. Sie heißt KeRanger und infizierte eine App namens Transmission, die beim Starten bösartige Dateien kopierte, die leise im Hintergrund drei Tage lang weiterliefen, bis sie explodierten und Dateien verschlüsselten. Glücklicherweise veröffentlichte Apples integriertes Anti-Malware-Programm XProtect kurz nach der Entdeckung der Ransomware ein Update, das es blockiert, Benutzersysteme zu infizieren. Dennoch ist Mac-Ransomware nicht mehr nur theoretisch.

Auf KeRanger folgten Findzip und MacRansom, beide 2017 entdeckt. Vor kurzem im Jahr 2020 gab es etwas, das wie Ransomware aussah (ThiefQuest, auch bekannt als EvilQuest), sich jedoch als „Wiper“ herausstellte. Es gab vor, Ransomware zu sein, um zu vertuschen, dass es all Ihre Daten exfiltrierte, und obwohl es Dateien verschlüsselte, gab es nie eine Möglichkeit für Benutzer, sie zu entschlüsseln oder die Gruppe wegen Zahlungen zu kontaktieren.

Mobile Ransomware

Es war nicht bis zum Höhepunkt des berüchtigten CryptoLocker und anderer ähnlicher Familien im Jahr 2014, dass Ransomware in großem Stil auf mobilen Geräten gesehen wurde. Mobile Ransomware zeigt typischerweise eine Nachricht an, dass das Gerät aufgrund einer Art illegaler Aktivität gesperrt wurde. Die Nachricht besagt, dass das Telefon entsperrt wird, nachdem eine Gebühr entrichtet wurde. Mobile Ransomware wird oft über bösartige Apps verbreitet und erfordert, dass Sie das Telefon im abgesicherten Modus starten und die infizierte App löschen, um den Zugriff auf Ihr mobiles Gerät wiederzuerlangen.

Wen zielen Ransomware-Autoren ab?

Als Ransomware eingeführt (und dann wieder eingeführt) wurde, waren die ersten Opfer einzelne Systeme (also normale Leute). Cyberkriminelle erkannten jedoch ihr volles Potenzial, als sie Ransomware für Unternehmen einführten. Ransomware war so erfolgreich gegen Unternehmen, stoppte die Produktivität und führte zu Datenverlust und Umsatzeinbußen, dass ihre Autoren die meisten ihrer Angriffe auf sie richteten.

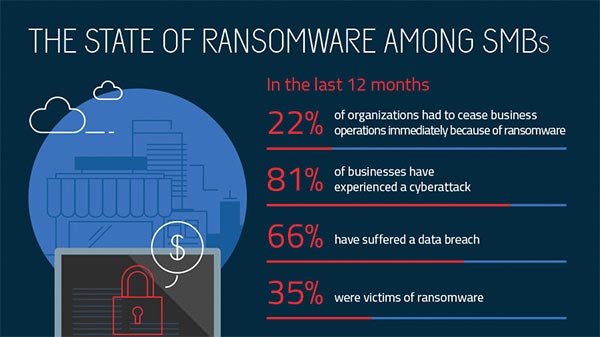

Ende 2016 waren 12,3 Prozent der globalen Unternehmensentdeckungen Ransomware, während weltweit nur 1,8 Prozent der Verbrauchererkennungen Ransomware waren. Im Jahr 2017 hatten 35 Prozent der kleinen und mittleren Unternehmen einen Ransomware-Angriff erlebt. Spulen Sie vor zur globalen Pandemie 2020, und die Bedrohung besteht weiterhin: Ransomware-Gruppen griffen Krankenhäuser und medizinische Einrichtungen an und entwickelten neue Taktiken wie „doppelte Erpressung“, bei der Angreifer mehr Geld mit Drohungen, sensible Daten zu leaken, erpressen konnten, als indem sie Computer entschlüsselten, die sie verschlüsselten. Einige Ransomware-Gruppen bieten ihre Dienste anderen an, indem sie ein Ransomware-as-a-Service- oder RaaS-Modell verwenden.

Ransomware-Bericht zu kleinen und mittelgroßen Unternehmen.

Geografisch gesehen konzentrieren sich Ransomware-Angriffe nach wie vor auf westliche Märkte, wobei das Vereinigte Königreich, die USA und Kanada die drei wichtigsten Zielländer sind. Wie bei anderen Bedrohungsakteuren auch, folgen Ransomware-Autoren dem Geld und suchen daher nach Gebieten, in denen PCs weit verbreitet und relativ wohlhabend sind. Da die aufstrebenden Märkte in Asien und Südamerika ihr Wirtschaftswachstum beschleunigen, ist auch dort mit einer Zunahme von Ransomware (und anderen Formen von Malware) zu rechnen.

Wie kann ich Ransomware entfernen?

Man sagt, eine Unze Prävention ist ein Pfund Heilung wert. Das gilt sicher im Hinblick auf Ransomware. Wenn ein Angreifer Ihr Gerät verschlüsselt und ein Lösegeld fordert, gibt es keine Garantie, dass er es wieder entschlüsselt, egal ob Sie zahlen oder nicht.

Deshalb ist es entscheidend, vorbereitet zu sein, bevor Sie von Ransomware betroffen sind. Zwei entscheidende Schritte, die Sie unternehmen sollten, sind:

- Installieren Sie Sicherheitssoftware, bevor Sie von Ransomware betroffen sind.

- Sichern Sie regelmäßig Ihre wichtigen Daten (Dateien, Dokumente, Fotos, Videos usw.).

Wenn Sie sich mit einer Ransomware-Infektion konfrontiert sehen, ist die oberste Regel, niemals das Lösegeld zu zahlen. (Dies ist inzwischen ein Ratschlag, der vom FBI unterstützt wird.) Das tut lediglich dazu ermutigen, dass Cyberkriminelle weitere Angriffe auf Sie oder gegen jemand anderen starten.

Eine mögliche Option zur Entfernung von Ransomware ist, dass Sie versuchen könnten, einige verschlüsselte Dateien abzurufen, indem Sie kostenlose Decryptoren verwenden. Um klarzustellen: Nicht alle Ransomware-Familien haben Decryptoren erhalten, oft weil die Ransomware fortgeschrittene und ausgeklügelte Verschlüsselungsalgorithmen verwendet.

Und selbst wenn es einen Decryptor gibt, ist nicht immer klar, ob er für die richtige Version der Malware gedacht ist. Sie wollen Ihre Dateien nicht weiter verschlüsseln, indem Sie das falsche Entschlüsselungsskript verwenden. Deshalb müssen Sie genau auf die Lösegeldnachricht selbst achten oder vielleicht einen Sicherheits-/IT-Spezialisten um Rat fragen, bevor Sie etwas versuchen.

Weitere Möglichkeiten, mit einer Ransomware-Infektion umzugehen, umfassen das Herunterladen eines Sicherheitsprodukts, das für die Entgegenwirkung bekannt ist, und das Durchführen eines Scans zur Entfernung der Bedrohung. Sie werden möglicherweise Ihre Dateien nicht zurückerlangen, jedoch können Sie sicher sein, dass die Infektion bereinigt wird. Für Screenlocking-Ransomware könnte eine vollständige Systemwiederherstellung notwendig sein. Wenn das nicht funktioniert, können Sie versuchen, einen Scan von einer bootfähigen CD oder einem USB-Laufwerk durchzuführen.

Wenn Sie versuchen möchten, eine Infektion mit verschlüsselnder Ransomware abzuwehren, müssen Sie besonders wachsam bleiben. Wenn Sie bemerken, dass Ihr System scheinbar grundlos langsamer wird, schalten Sie es ab und trennen Sie es von der Internetverbindung. Wenn, nachdem Sie es wieder hochgefahren haben, die Malware noch aktiv ist, kann sie keine Anweisungen senden oder empfangen vom Command-and-Control-Server. Das bedeutet, dass die Malware ohne Schlüsselinstruktionen oder Zahlungsmöglichkeiten möglicherweise untätig bleibt. An diesem Punkt laden Sie ein Sicherheitsprodukt herunter, installieren es und führen einen vollständigen Scan durch.

Diese Optionen zur Entfernung von Ransomware funktionieren jedoch nicht in jedem Fall. Wie oben erwähnt, sollten Verbraucher sich proaktiv gegen Ransomware verteidigen, indem sie Sicherheitssoftware wie Malwarebytes Premium installieren und alle wichtigen Daten sichern. Für Unternehmen erfahren Sie mehr über die Malwarebytes-Geschäftslösungen, die Ransomware-Erkennung, -Prävention und Rücknahme umfassen.

Wie kann ich mich vor Ransomware schützen?

Sicherheitsexperten sind sich einig, dass die beste Methode, sich vor Ransomware zu schützen, darin besteht, es von Anfang an zu verhindern.

Lesen Sie über die besten Möglichkeiten, eine Ransomware-Infektion zu verhindern.

Obwohl es Methoden zur Bewältigung einer Ransomware-Infektion gibt, sind diese bestenfalls unvollkommene Lösungen und erfordern oft viel mehr technische Fertigkeiten als der durchschnittliche Computerbenutzer besitzt. Hier ist also, was wir den Leuten empfehlen, um die Auswirkungen von Ransomware-Angriffen zu vermeiden.

Der erste Schritt zur Ransomware-Prävention besteht darin, in großartige Cybersicherheitsprogramme zu investieren—ein Programm mit Schutz in Echtzeit, das entwickelt wurde, um fortgeschrittene Malware-Angriffe wie Ransomware zu vereiteln. Sie sollten auch nach Funktionen Ausschau halten, die sowohl verwundbare Programme vor Bedrohungen abschirmen (eine Anti-Exploit-Technologie) als auch verhindern, dass Ransomware Dateien als Geiseln hält (eine Anti-Ransomware-Komponente). Kunden, die die Premium-Version von Malwarebytes für Windows nutzten, waren zum Beispiel vor allen großen Ransomware-Angriffen des Jahres 2017 geschützt.

Als Nächstes müssen Sie, so sehr es Sie auch schmerzen mag, regelmäßig sichere Backups Ihrer Daten erstellen. Wir empfehlen die Verwendung eines Cloud-Speichers, der eine hochgradige Verschlüsselung und eine mehrstufige Authentifizierung bietet. Sie können jedoch auch USB-Sticks oder eine externe Festplatte kaufen, auf denen Sie neue oder aktualisierte Dateien speichern können. Achten Sie nur darauf, die Geräte nach der Sicherung physisch vom Computer zu trennen, da sie sonst ebenfalls mit Ransomware infiziert werden können.

Stellen Sie dann sicher, dass Ihre Systeme und Software aktualisiert sind. Der WannaCry-Ransomware-Ausbruch nutzte eine Schwachstelle in der Microsoft-Software aus. Das Unternehmen hatte zwar bereits im März 2017 einen Patch für die Sicherheitslücke veröffentlicht, aber viele Leute haben das Update nicht installiert und waren so anfällig für Angriffe. Wir wissen, dass es schwierig ist, den Überblick über eine ständig wachsende Liste von Updates für eine ständig wachsende Liste von Software und Anwendungen zu behalten, die Sie im Alltag nutzen. Deshalb empfehlen wir Ihnen, Ihre Einstellungen so zu ändern, dass automatische Aktualisierungen aktiviert werden.

Bleiben Sie informiert. Einer der häufigsten Wege, wie Computer mit Ransomware infiziert werden, geschieht durch Social Engineering. Bilden Sie sich weiter (und Ihre Mitarbeiter, wenn Sie ein Geschäftsinhaber sind), um Malspam, verdächtige Websites und andere Betrügereien zu erkennen. Vor allem aber nutzen Sie Ihren gesunden Menschenverstand. Wenn etwas verdächtig erscheint, ist es das wahrscheinlich auch.

Wie wirkt sich Ransomware auf mein Geschäft aus?

GandCrab, SamSam, WannaCry, NotPetya - sie alle sind verschiedene Arten von Ransomware und treffen Unternehmen hart. Tatsächlich stiegen die Ransomware-Angriffe auf Unternehmen in der zweiten Jahreshälfte 2018 um 88 %, da sich Cyberkriminelle von Angriffen auf Verbraucher abwenden. Cyberkriminelle haben erkannt, dass große Geschäfte auch große Gewinne bedeuten, und haben es auf Krankenhäuser, Regierungsbehörden und kommerzielle Einrichtungen abgesehen. Alles in allem belaufen sich die durchschnittlichen Kosten einer Datenschutzverletzung, einschließlich Behebung, Strafen und Ransomware-Auszahlungen, auf 3,86 Millionen US-Dollar.

Die Mehrheit der jüngsten Ransomware-Fälle wurde als GandCrab identifiziert. Erstmalig im Januar 2018 erkannt, hat GandCrab bereits mehrere Versionen durchlaufen, da die Bedrohungsautoren ihre Ransomware schwerer abwehrbar machen und ihre Verschlüsselung verstärken. Es wird geschätzt, dass GandCrab bereits etwa 300 Millionen Dollar an bezahltem Lösegeld eingebracht hat, mit individuellen Lösegeldforderungen von 600 bis 700.000 US-Dollar.

Bei einem weiteren bemerkenswerten Angriff im März 2018 hat die SamSam Ransomware die Stadt Atlanta lahmgelegt, indem sie mehrere wichtige städtische Dienste außer Gefecht setzte, darunter die Einnahmenerhebung und das polizeiliche Aufzeichnungssystem. Insgesamt kostete der Angriff durch SamSam Atlanta 2,6 Millionen Dollar zur Behebung.

Angesichts der Vielzahl von Ransomware-Angriffen und der damit verbundenen enormen Kosten ist jetzt ein guter Zeitpunkt, um sich darüber zu informieren, wie Sie Ihr Unternehmen vor Ransomware schützen können. Wir haben das Thema zuvor ausführlich behandelt, aber hier ist ein kurzer Überblick darüber, wie Sie Ihr Unternehmen vor Malware schützen können.

- Sichern Sie Ihre Daten. Wenn Sie über Backups verfügen, ist die Behebung eines Ransomware-Angriffs so einfach, wie die infizierten Systeme zu löschen und neu zu erstellen. Vielleicht möchten Sie Ihre Backups scannen, um sicherzustellen, dass sie nicht infiziert sind, da einige Ransomware dazu entwickelt wurde, nach Netzwerkfreigaben zu suchen. Dementsprechend wäre es sinnvoll, Datensicherungen auf einem sicheren Cloud-Server mit hochgradiger Verschlüsselung und Mehrfaktorauthentifizierung zu speichern.

- Patchen und aktualisieren Sie Ihre Software. Ransomware stützt sich häufig auf Exploit-Kits, um sich unerlaubt Zugang zu einem System oder Netzwerk zu verschaffen (z. B. GandCrab). Solange die Software in Ihrem Netzwerk auf dem neuesten Stand ist, können Ihnen Ransomware-Angriffe auf der Grundlage von Exploits nichts anhaben. Wenn Ihr Unternehmen mit veralteter oder überholter Software arbeitet, sind Sie dem Risiko von Ransomware ausgesetzt, da die Softwarehersteller keine Sicherheitsupdates mehr herausgeben. Beseitigen Sie Abandonware und ersetzen Sie sie durch Software, die noch vom Hersteller unterstützt wird.

- Klären Sie Ihre Endbenutzer über Malspam und die Erstellung sicherer Passwörter auf. Die geschäftstüchtigen Cyberkriminellen, die hinter Emotet stehen, nutzen den ehemaligen Banking-Trojaner als Transportmittel für Ransomware. Emotet ist auf Malspam angewiesen, um einen Endbenutzer zu infizieren und in Ihrem Netzwerk Fuß zu fassen. Sobald Emotet in Ihrem Netzwerk angekommen ist, verhält er sich wie ein Wurm und verbreitet sich mit Hilfe einer Liste gängiger Kennwörter von System zu System. Wenn Sie lernen, wie man Malspam erkennt, und eine Multi-Faktor-Authentifizierung einführen, sind Ihre Endbenutzer den Cyberkriminellen einen Schritt voraus.

- Investieren Sie in gute Cybersicherheitstechnologie. Malwarebytes Endpoint Detection and Response bietet Ihnen zum Beispiel Erkennungs-, Reaktions- und Wiederherstellungsfähigkeiten über einen einzigen praktischen Agenten in Ihrem gesamten Netzwerk. Sie können auch eine kostenlose Testversion der Malwarebytes Anti-Ransomware-Technologie anfordern, um mehr über unsere Lösungen zum Schutz vor Ransomware zu erfahren.

Was tun, wenn Sie bereits ein Opfer von Ransomware sind? Niemand will sich mit Ransomware im Nachhinein auseinandersetzen.

- Überprüfen Sie, ob es einen Decryptor gibt. In einigen seltenen Fällen können Sie Ihre Daten entschlüsseln, ohne zu zahlen, aber die Bedrohungen durch Ransomware entwickeln sich ständig weiter, um es immer schwieriger zu machen, Ihre Dateien zu entschlüsseln, also machen Sie sich keine großen Hoffnungen.

- Zahlen Sie das Lösegeld nicht. Wir empfehlen seit langem, das Lösegeld nicht zu zahlen, und das FBI (nach einigen Meinungsverschiedenheiten) stimmt zu. Cyberkriminelle haben keine Skrupel und es gibt keine Garantie dafür, dass Sie Ihre Dateien zurückbekommen. Darüber hinaus zeigen Sie durch die Zahlung des Lösegelds den Cyberkriminellen, dass Ransomware-Angriffe funktionieren.

Geschichte der Ransomware-Angriffe

Die erste Ransomware, bekannt als PC Cyborg oder AIDS, wurde in den späten 1980er Jahren entwickelt. PC Cyborg verschlüsselte alle Dateien im C:-Verzeichnis nach 90 Neustarts und forderte dann den Benutzer auf, ihre Lizenz zu erneuern, indem sie 189 Dollar per Post an die PC Cyborg Corp. sendeten. Die verwendete Verschlüsselung war einfach genug, um sie rückgängig zu machen, sodass sie für computerkundige Personen wenig Bedrohung darstellte.

In den darauffolgenden 10 Jahren tauchten nur wenige Varianten auf, erst im Jahr 2004 erschien eine ernstzunehmende Ransomware-Bedrohung mit GpCode, die eine schwache RSA-Verschlüsselung nutzte, um persönliche Dateien als Geisel zu nehmen.

Im Jahr 2007 kündigte WinLock den Aufstieg einer neuen Art von Ransomware an, die anstatt Dateien zu verschlüsseln, Menschen von ihrem Desktop aussperrte. WinLock übernahm den Bildschirm des Opfers und zeigte pornografische Bilder an. Dann forderte es eine Zahlung über eine kostenpflichtige SMS, um sie zu entfernen.

Mit der Entwicklung der Ransomware-Familie Reveton im Jahr 2012 kam eine neue Form von Ransomware auf: Ransomware für Strafverfolgungsbehörden. Die Opfer wurden von ihrem Desktop ausgesperrt und bekamen eine offiziell aussehende Seite angezeigt, die Anmeldedaten von Strafverfolgungsbehörden wie dem FBI und Interpol enthielt. Die Ransomware behauptet, dass der Benutzer ein Verbrechen begangen hat, wie z. B. Computer-Hacking, das Herunterladen illegaler Dateien oder sogar die Beteiligung an Kinderpornografie. Die meisten Ransomware-Familien der Strafverfolgungsbehörden verlangten eine Geldstrafe zwischen 100 und 3.000 US-Dollar, die mit einer Prepaid-Karte wie UKash oder PaySafeCard bezahlt werden sollte.

Durch diese Social-Engineering-Taktik, jetzt als "implizierte Schuld" bezeichnet, werden die Nutzer dazu gebracht, an ihrer eigenen Unschuld zu zweifeln und, anstatt auf Aktivitäten angesprochen zu werden, auf die sie nicht stolz sind, das Lösegeld zu zahlen, um alles zu vertuschen.

Im Jahr 2013 stellte CryptoLocker die Welt erneut vor verschlüsselnde Ransomware – nur war sie dieses Mal weitaus gefährlicher. CryptoLocker verwendete militärische Verschlüsselung und speicherte den zum Entsperren der Dateien erforderlichen Schlüssel auf einem entfernten Server. Das bedeutete, dass es praktisch unmöglich war, die Daten zurückzubekommen, ohne das Lösegeld zu zahlen.

Diese Art von verschlüsselnden Ransomware wird bis heute verwendet, da sie sich als unglaublich effektives Werkzeug für Cyberkriminelle erwiesen hat, um Geld zu verdienen. Großflächige Ransomware-Ausbrüche, wie WannaCry im Mai 2017 und Petya im Juni 2017, verwendeten verschlüsselnde Ransomware, um Nutzer und Unternehmen weltweit zu infizieren.

Ende 2018 tauchte Ryuk in der Ransomware-Szene mit einer Reihe von Angriffen auf amerikanische Nachrichtenpublikationen und die Onslow Water and Sewer Authority in North Carolina auf. Interessanterweise wurden die betroffenen Systeme zunächst mit Emotet oder TrickBot infiziert, zwei Trojanern, die Informationen stehlen und nun für andere Formen von Malware wie Ryuk verwendet werden. Adam Kujawa, Direktor von Malwarebytes Labs, vermutet, dass Emotet und TrickBot eingesetzt werden, um hochrangige Ziele zu finden. Sobald ein System infiziert ist und als gutes Ziel für Ransomware markiert wurde, infiziert Emotet/TrickBot das System erneut mit Ryuk.

2019 begannen die Verbrecher hinter der Sodinokibi-Ransomware (ein angeblicher Ableger von GandCrab), Managed Service Provider (MSP) für die Verbreitung von Infektionen zu nutzen. Im August 2019 stellten Hunderte von Zahnarztpraxen im ganzen Land fest, dass sie keinen Zugriff mehr auf die Patientendaten hatten. Die Angreifer verwendeten einen kompromittierten MSP, in diesem Fall ein Softwareunternehmen für medizinische Aufzeichnungen, um direkt über 400 Zahnarztpraxen mit der Aufzeichnungssoftware zu infizieren.

2019 entdeckte Malwarebytes auch die Maze-Ransomware-Familie. Laut dem "2021 State of Malware Report" von Malwarebytes ging "Maze über das simple Erpressen von Daten hinaus – es kam die zusätzliche Drohung hinzu, gestohlene Daten öffentlich zu machen, wenn das Lösegeld nicht gezahlt wird." Eine weitere Ransomware-Gruppe, die im selben Jahr auftauchte, ist REvil, auch bekannt als "Sodin" oder "Sodinokibi". Eine raffinierte Ransomware-Gruppe, die REvil verwendet ein Ransomware-as-a-Service (RaaS)-Modell, das an andere verkauft wird, die ihre Software nutzen möchten, um Ransomware-Angriffe durchzuführen.

Im Jahr 2020 trat eine weitere neue Ransomware-Familie namens Egregor auf den Plan. Man geht davon aus, dass sie eine Art Nachfolger der Maze-Ransomware-Familie ist, da viele der Cyberkriminellen, die mit Maze arbeiteten, zu Egregor wechselten. Ähnlich wie Maze verwendet Egregor einen "doppelten Erpressungs"-Angriff, bei dem sowohl Dateien verschlüsselt als auch Daten vom Opfer gestohlen werden, die veröffentlicht werden, wenn das Lösegeld nicht gezahlt wird.

Während Ransomware-Angriffe auf Einzelpersonen seit mehreren Jahren ein Problem darstellen, haben Angriffe auf Unternehmen, Krankenhäuser und Gesundheitssysteme, Schulen und Schulbezirke, lokale Behörden und andere Organisationen im Jahr 2021 Schlagzeilen gemacht. Von Colonial Pipeline über den großen Fleischverarbeiter JBS bis zur Steamship Authority, dem größten Fährdienst in Massachusetts, haben Ransomware-Angreifer gezeigt, dass sie große Unternehmen, die Alltagsgüter wie Benzin, Lebensmittel und Transportmittel bereitstellen, stören können und wollen.

Im Laufe des Jahres 2021 haben wir Schlagzeilen um Schlagzeilen über große Ransomware-Angriffe auf große Unternehmen und Organisationen gesehen (siehe oben im News-Bereich, um mehr darüber zu erfahren). Mitte des Jahres erklärte die US-Regierung, dass Ransomware wie Terrorismus untersucht werden solle, und erstellte die Webseite StopRansomware.gov, um Informationen dazu zusammenzutragen, wie man sich vor Ransomware-Angriffe schützen und diese überleben kann.

Was wird der Rest von 2021 und 2022 für die Bedrohungslage von Ransomware bringen? Auch wenn wir es nicht wissen, werden wir hier sein, um Sie informiert zu halten. Schauen Sie auf dieser Seite nach zukünftigen Updates vorbei und folgen Sie dem Malwarebytes Labs Blog für die neuesten Nachrichten zur Cybersicherheit.