Tout savoir sur les attaques de ransomware

Les ransomwares ont fait les gros titres tout au long de 2021 et continuent de faire l'actualité en 2022. Vous avez peut-être entendu parler d'attaques contre de grandes entreprises, des organisations, ou des agences gouvernementales, ou peut-être avez-vous personnellement subi une attaque de ransomware sur votre propre appareil.

C'est un problème majeur et une perspective effrayante d'avoir tous vos fichiers et données pris en otage jusqu'à ce que vous payiez. Si vous souhaitez en savoir plus sur cette menace, continuez à lire pour découvrir les différentes formes de ransomware, comment vous pouvez être infecté, d'où cela vient, qui cela vise, et finalement, ce que vous pouvez faire pour vous protéger.

Qu'est-ce que le ransomware?

Définition du ransomware

Les rançongiciels, ou ransomware, sont des logiciels malveillants qui empêchent les utilisateurs d'accéder à leur système ou à leurs fichiers personnels et exigent le paiement d'une rançon pour y accéder à nouveau. Si certains pensent qu'un virus a bloqué leur ordinateur, les rançongiciels sont généralement classés dans une catégorie de logiciels malveillants différente de celle des virus.

Les premières variantes de ransomware ont été développées à la fin des années 1980, et le paiement devait être envoyé par courrier postal. Aujourd'hui, les auteurs de ransomwares exigent que le paiement soit effectué par crypto-monnaie ou par carte de crédit, et les attaquants ciblent des particuliers, des entreprises et des organisations de toutes sortes. Certains auteurs de ransomwares vendent leur service à d'autres cybercriminels, ce qui est connu sous le nom de " Ransomware-as-a-Service " ou RaaS.

Attaques de ransomware

Comment exactement un acteur malveillant mène-t-il une attaque de ransomware ? Tout d'abord, il doit accéder à un appareil ou un réseau. Avoir accès leur permet d'utiliser le malware nécessaire pour chiffrer, ou verrouiller, votre appareil et vos données. Il existe plusieurs façons pour le ransomware de contaminer votre ordinateur

Comment attrape-t-on un ransomware?

- Malspam: Pour obtenir un accès, certains acteurs de la menace utilisent le spam, c'est-à-dire qu'ils envoient un courriel contenant une pièce jointe malveillante au plus grand nombre de personnes possible, afin de voir qui ouvre la pièce jointe et "mord à l'hameçon", si l'on peut dire. Le spam malveillant, ou malspam, est un courrier électronique non sollicité utilisé pour diffuser des logiciels malveillants. Le courrier électronique peut contenir des pièces jointes piégées, telles que des PDF ou des documents Word. Il peut également contenir des liens vers des sites web malveillants.

- La publicité malveillante: La publicité malveillante (malvertising) est une autre méthode d'infection très répandue. Le malvertising, ou publicité malveillante, est l'utilisation de la publicité en ligne pour distribuer des logiciels malveillants avec peu ou pas d'interaction de la part de l'utilisateur. En naviguant sur le web, même sur des sites légitimes, les utilisateurs peuvent être dirigés vers des serveurs criminels sans même avoir à cliquer sur une publicité. Ces serveurs répertorient les informations relatives aux ordinateurs des victimes et à leur emplacement, puis sélectionnent les logiciels malveillants les mieux adaptés à leur diffusion. Il s'agit souvent de ransomwares. Le malvertising utilise souvent une iframe (élément invisible d'une page web) infectée pour faire son travail. L'iframe redirige vers une page d'atterrissage d'exploitation, et le code malveillant attaque le système à partir de la page d'atterrissage via le kit d'exploitation. Tout cela se passe à l'insu de l'utilisateur, c'est pourquoi on parle souvent de téléchargement par drive-by-download.

- Spear phishing: le spearphishing est un moyen plus ciblé d'attaquer un ransomware. Un exemple de spear phishing serait d'envoyer des courriels aux employés d'une certaine entreprise, en prétendant que le PDG vous demande de répondre à une importante enquête auprès des employés, ou que le département des ressources humaines vous demande de télécharger et de lire une nouvelle politique. Le terme "whaling" est utilisé pour décrire de telles méthodes visant les décideurs de haut niveau d'une organisation, tels que le PDG ou d'autres cadres.

- Ingénierie sociale: Le malpam, la malvertising et le spear phishing peuvent contenir, et contiennent souvent, des éléments d'ingénierie sociale. Les acteurs de la menace peuvent utiliser l'ingénierie sociale pour inciter les gens à ouvrir des pièces jointes ou à cliquer sur des liens en se présentant comme légitimes, que ce soit en semblant provenir d'une institution de confiance ou d'un ami. Les cybercriminels utilisent l'ingénierie sociale dans d'autres types d'attaques par ransomware, par exemple en se faisant passer pour le FBI afin d'effrayer les utilisateurs et de les inciter à leur verser une somme d'argent pour débloquer leurs fichiers. Un autre exemple d'ingénierie sociale serait qu'un acteur de la menace recueille des informations sur vos profils de médias sociaux publics concernant vos intérêts, les endroits que vous visitez souvent, votre travail, etc. et utilise certaines de ces informations pour vous envoyer un message qui vous semble familier, en espérant que vous cliquerez avant de réaliser qu'il n'est pas légitime.

Chiffrer des fichiers & exiger une rançon

Peu importe la méthode utilisée par l'acteur malveillant, une fois qu'il a accès et que le logiciel de ransomware (généralement activé par la victime en cliquant sur un lien ou en ouvrant une pièce jointe) chiffre vos fichiers ou données pour que vous ne puissiez plus y accéder, vous verrez un message exigeant un paiement de rançon pour restaurer ce qu'ils ont pris. Souvent, l'attaquant exigera un paiement via cryptomonnaie.

Types de ransomware

Les trois principaux types de ransomware sont les scarewares, les screen lockers et les ransomwares crypteurs :

- Scareware: Les scarewares ne sont pas si effrayants que cela. Il s'agit de logiciels de sécurité malveillants et d'escroqueries à l'assistance technique. Vous pouvez recevoir un message contextuel vous informant qu'un logiciel malveillant a été découvert et que le seul moyen de s'en débarrasser est de payer. Si vous ne faites rien, vous continuerez probablement à être bombardé de fenêtres pop-up, mais vos fichiers sont pour l'essentiel en sécurité. Un logiciel de cybersécurité légitime ne solliciterait pas ses clients de cette manière. Si vous n'avez pas encore installé le logiciel de cette société sur votre ordinateur, elle ne vous surveillera pas pour détecter une éventuelle infection par un ransomware. Si vous disposez d'un logiciel de sécurité, vous n'avez pas besoin de payer pour que l'infection soit éliminée : vous avez déjà payé le logiciel pour qu'il s'acquitte de cette tâche.

- Bloqueurs d'écran: Passez à l'alerte terreur orange pour ceux-là. Lorsque le ransomware de blocage d'écran s'infiltre sur votre ordinateur, cela signifie que vous êtes complètement bloqué hors de votre PC. En démarrant votre ordinateur, une fenêtre de grande taille apparaîtra, souvent accompagnée d'un sceau officiel du FBI ou du Département de Justice des États-Unis affirmant qu'une activité illégale a été détectée sur votre ordinateur et que vous devez payer une amende. Cependant, le FBI ne vous bloquerait pas de votre ordinateur ni n'exigerait de paiement pour une activité illégale. Si vous êtes soupçonné de piratage, de pornographie infantile ou d'autres cybercrimes, ils suivraient les voies légales appropriées.

- Ransomware chiffrant: Là, c'est vraiment du méchant. Ce sont les gars qui s'emparent de vos fichiers et les chiffrent, demandant un paiement pour les déchiffrer et vous les rendre. La raison pour laquelle ce type de ransomware est si dangereux est que, une fois que les cybercriminels ont mis la main sur vos fichiers, aucun logiciel de sécurité ou restauration système ne peut vous les rendre. À moins de payer la rançon, pour la plupart, ils sont perdus. Et même si vous payez, il n'y a aucune garantie que les cybercriminels vous rendront ces fichiers.

Ransomware sur Mac

Ne voulant pas être laissés de côté dans le jeu du ransomware, les auteurs de malware pour Mac ont lancé le premier ransomware pour Mac OS en 2016. Appelé KeRanger, le ransomware infectait une application appelée Transmission qui, une fois lancée, copiait des fichiers malveillants qui restaient en arrière-plan pendant trois jours jusqu'à ce qu'ils se déclenchent et chiffrent les fichiers. Heureusement, le programme anti-malware intégré d'Apple, XProtect, a publié une mise à jour peu après la découverte du ransomware pour le bloquer l'infection des systèmes utilisateurs. Néanmoins, le ransomware pour Mac n'est plus théorique.

Suivant KeRanger, il y avait Findzip et MacRansom, tous deux découverts en 2017. Plus récemment en 2020, il y a eu ce qui ressemblait à un ransomware (ThiefQuest, alias EvilQuest), mais il s'est avéré être en réalité ce qu'on appelle un "wiper." Il prétendait être un ransomware pour masquer le fait qu'il exfiltrait toutes vos données, et bien qu'il chiffrât des fichiers, il n'avait jamais de moyen pour les utilisateurs de les déchiffrer ou de contacter le gang en matière de paiements.

Ransomware mobile

Ce n'est qu'au moment du pic du tristement célèbre CryptoLocker et d'autres familles similaires en 2014 que le ransomware a été observé à grande échelle sur les appareils mobiles. Le ransomware mobile affiche généralement un message disant que l'appareil a été verrouillé en raison d'une activité illégale. Le message indique que le téléphone sera déverrouillé après le paiement d'une taxe. Le ransomware mobile est souvent délivré via des applications malveillantes et nécessite que vous démarriez le téléphone en mode sans échec et supprimiez l'application infectée pour retrouver l'accès à votre appareil mobile.

Qui les auteurs de ransomware ciblent-ils?

Lorsque le ransomware a été introduit (et réédité), ses premières victimes ont été des systèmes individuels (alias personnes normales). Cependant, les cybercriminels ont commencé à réaliser tout son potentiel lorsqu'ils ont déployé le ransomware dans des entreprises. Le ransomware a eu tellement de succès contre les entreprises, freinant la productivité et entraînant des pertes de données et de revenus, que ses auteurs ont dirigé la majorité de leurs attaques contre elles.

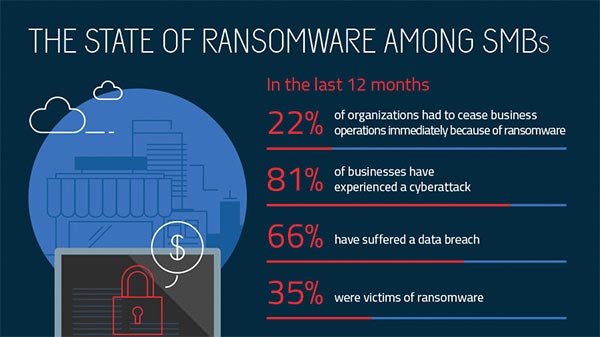

À la fin de 2016, 12,3 % des détections d'entreprises mondiales étaient des ransomware, alors que seulement 1,8 % des détections chez les consommateurs concernaient des ransomwares dans le monde entier. En 2017, 35 % des petites et moyennes entreprises avaient subi une attaque de ransomware. Avançant rapidement jusqu'à la pandémie mondiale de 2020, la menace persiste : les gangs de ransomware ont attaqué des hôpitaux et des établissements médicaux et ont développé de nouvelles tactiques comme la "double extorsion," où les attaquants peuvent extorquer plus d'argent avec la menace de divulguer des données sensibles qu'en déchiffrant les ordinateurs qu'ils ont chiffrés. Certains groupes de ransomware offrent leurs services à d’autres, utilisant un modèle Ransomware-as-a-Service ou RaaS.

Rapport sur les ransomwares pour les petites et moyennes entreprises.

Sur le plan géographique, les attaques de ransomware se concentrent toujours sur les marchés occidentaux, le Royaume-Uni, les États-Unis et le Canada étant respectivement les trois premiers pays visés. Comme d'autres acteurs de la menace, les auteurs de ransomwares suivent l'argent, et recherchent donc des régions où les PC sont largement adoptés et où la richesse est relative. À mesure que les marchés émergents d'Asie et d'Amérique du Sud accélèrent leur croissance économique, il faut s'attendre à une augmentation des ransomwares (et d'autres formes de logiciels malveillants) dans ces régions également.

Comment puis-je supprimer un ransomware?

On dit qu’un gramme de prévention vaut un kilo de guérison. Cela est certainement vrai en ce qui concerne le ransomware. Si un attaquant chiffre votre appareil et exige une rançon, il n'y a aucune garantie qu'il le déchiffrera que vous payiez ou non.

C’est pourquoi il est crucial d'être préparé avant de se retrouver victime de ransomware. Deux étapes clés à prendre sont :

- Installez un logiciel de sécurité avant d'être touché par un ransomware

- Sauvegardez vos données importantes (fichiers, documents, photos, vidéos, etc.)

Si vous vous retrouvez avec une infection par ransomware, la règle numéro un est de ne jamais payer la rançon. (C’est maintenant un conseil approuvé par le FBI.) Tout ce que cela fait, c'est encourager les cybercriminels à lancer d'autres attaques contre vous ou quelqu'un d'autre.

Une option potentielle pour supprimer un ransomware est que vous pourriez être en mesure de récupérer certains fichiers chiffrés en utilisant des décrypteurs gratuits. Pour être clair : toutes les familles de ransomware n'ont pas eu de décrypteurs créés pour elles, dans de nombreux cas parce que le ransomware utilise des algorithmes de chiffrement avancés et sophistiqués.

Et même s'il existe un décryptage, il n'est pas toujours clair si c'est pour la bonne version du malware. Vous ne voulez pas chiffrer encore plus vos fichiers en utilisant le mauvais script de décryptage. Par conséquent, vous devrez prêter une attention particulière au message de rançon lui-même, ou peut-être demander l'avis d'un spécialiste en sécurité/IT avant d'essayer quoi que ce soit.

D'autres moyens de traiter une infection par ransomware incluent le téléchargement d'un produit de sécurité connu pour sa capacité de remédiation et l'exécution d'un scan pour éliminer la menace. Vous ne récupérerez peut-être pas vos fichiers, mais vous pouvez être assuré que l'infection sera nettoyée. Pour un ransomware verrouillant l'écran, une restauration complète du système pourrait être nécessaire. Si cela ne fonctionne pas, vous pouvez essayer d'exécuter un scan à partir d'un CD ou d'une clé USB amorçable.

Si vous voulez essayer de contrer une infection par ransomware en train de chiffrer, vous devrez être particulièrement vigilant. Si vous remarquez que votre système ralentit sans raison apparente, éteignez-le et déconnectez-le d'Internet. Si, une fois redémarré, le malware est toujours actif, il ne pourra pas envoyer ni recevoir d'instructions du serveur de commande et de contrôle. Cela signifie qu'en l'absence de clé ou de moyen d'extraire un paiement, le malware pourrait rester inactif. À ce moment-là, téléchargez et installez un produit de sécurité et exécutez un scan complet.

Cependant, ces options de suppression de ransomware ne fonctionneront pas dans tous les cas. Comme mentionné ci-dessus, pour les consommateurs, soyez proactif dans votre défense contre les ransomwares en installant un logiciel de sécurité comme Malwarebytes Premium, et en sauvegardant toutes vos données importantes. Pour les entreprises, en savoir plus sur les solutions professionnelles de Malwarebytes qui incluent la détection, la prévention et le retour en arrière des ransomwares.

Comment me protéger contre les ransomwares?

Les experts en sécurité s'accordent à dire que le meilleur moyen de se protéger du ransomware est de l'empêcher de se produire en premier lieu.

Découvrez les meilleures façons de prévenir une infection par ransomware.

Bien qu'il existe des méthodes pour gérer une infection par ransomware, il s'agit au mieux de solutions imparfaites nécessitant bien souvent des compétences techniques bien supérieures à celles de l'utilisateur moyen. Voici donc ce que nous recommandons aux gens de faire pour éviter les conséquences fâcheuses des attaques par ransomware.

La première étape de la prévention contre les ransomwares est d'investir dans une cybersécurité de premier ordre – un programme avec protection en temps réel conçu pour déjouer les attaques de malwares avancés telles que les ransomwares. Vous devriez également rechercher des fonctionnalités qui protégeront les programmes vulnérables des menaces (technologie anti-exploit) ainsi que bloquer les ransomwares d'immobiliser les fichiers (un composant anti-ransomware). Les clients utilisant la version premium de Malwarebytes pour Windows, par exemple, ont été protégés contre toutes les grandes attaques de ransomware de 2017.

Ensuite, même si cela vous fait mal, vous devez créer régulièrement des sauvegardes sécurisées de vos données. Nous vous recommandons d'utiliser un système de stockage en nuage qui inclut un chiffrement de haut niveau et une authentification à facteurs multiples. Cependant, vous pouvez acheter des clés USB ou un disque dur externe pour sauvegarder des fichiers nouveaux ou mis à jour. Veillez toutefois à déconnecter physiquement les périphériques de votre ordinateur après la sauvegarde, car ils risquent d'être infectés par un ransomware.

Ensuite, assurez-vous que vos systèmes et logiciels sont mis à jour. L'épidémie de ransomware WannaCry a profité d'une vulnérabilité dans les logiciels Microsoft. Bien que l'entreprise ait publié un correctif pour la faille de sécurité en mars 2017, de nombreuses personnes n'ont pas installé la mise à jour, ce qui les a laissées ouvertes aux attaques. Nous comprenons qu'il est difficile de rester au fait d'une liste toujours plus longue de mises à jour provenant d'une liste toujours plus longue de logiciels et d'applications utilisés dans votre vie quotidienne. C'est pourquoi nous vous recommandons de modifier vos paramètres afin d'activer la mise à jour automatique.

Enfin, restez informé. L'un des moyens les plus courants par lesquels les ordinateurs sont infectés par ransomware est via l'ingénierie sociale. Informez-vous (et vos employés si vous êtes propriétaire d'entreprise) sur la détection du malspam, des sites web suspects, et d'autres escroqueries. Et surtout, faites preuve de bon sens. Si cela semble suspect, ça l'est probablement.

Comment le ransomware affecte-t-il mon entreprise?

GandCrab, SamSam, WannaCry, NotPetya - ce sont tous des types différents de ransomware et ils frappent durement les entreprises. En fait, les attaques de ransomware contre les entreprises ont augmenté de 88 % au cours du second semestre 2018, les cybercriminels délaissant les attaques axées sur les consommateurs. Les cybercriminels reconnaissent que les grosses affaires se traduisent par de gros gains et ciblent les hôpitaux, les agences gouvernementales et les institutions commerciales. Au total, le coût moyen d'une violation de données, y compris les mesures correctives, les pénalités et les paiements de ransomware, s'élève à 3,86 millions de dollars.

La majorité des cas de ransomware récents ont été identifiés comme GandCrab. Détecté pour la première fois en janvier 2018, GandCrab est déjà passé par plusieurs versions à mesure que les auteurs de menaces rendent leur ransomware plus difficile à défendre contre et renforcent son chiffrement. Il a été estimé que GandCrab a déjà récolté environ 300 millions de dollars en rançons payées, avec des rançons individuelles allant de 600 à 700 000 dollars.

Dans une autre attaque notable survenue en mars 2018, le ransomware SamSam a paralysé la ville d’Atlanta en mettant hors service plusieurs services essentiels de la ville — y compris la collecte de revenus et le système de tenue des dossiers de police. Au total, l'attaque de SamSam a coûté à Atlanta 2,6 millions de dollars pour être rémédiée.

Étant donné la série d'attaques par ransomware et les coûts énormes qui y sont associés, c'est le bon moment pour devenir intelligent quant à la protection de votre entreprise contre le ransomware. Nous avons couvert le sujet en détail précédemment, mais voici un bref aperçu pour protéger votre entreprise des malwares.

- Sauvegardez vos données. En supposant que vous avez des sauvegardes disponibles, la remédiation d'une attaque par ransomware est aussi simple que de nettoyer et de réimager les systèmes infectés. Vous pourriez vouloir scanner vos sauvegardes pour vous assurer qu'elles n'ont pas été infectées, car certains ransomwares sont conçus pour rechercher les partages réseau. En conséquence, vous feriez bien de stocker les sauvegardes de données sur un serveur cloud sécurisé avec un chiffrement de haut niveau et une authentification multifactorielle.

- Apportez des correctifs et mettez à jour vos logiciels. Les rançongiciels s'appuient souvent sur des kits d'exploitation pour obtenir un accès illicite à un système ou à un réseau (par exemple GandCrab). Tant que les logiciels de votre réseau sont à jour, les attaques de ransomware basées sur des exploits ne peuvent pas vous nuire. Par ailleurs, si votre entreprise utilise des logiciels obsolètes, vous risquez d'être victime d'un ransomware, car les fabricants de logiciels ne publient plus de mises à jour de sécurité. Débarrassez-vous des logiciels abandonnés et remplacez-les par des logiciels encore pris en charge par le fabricant.

- Sensibilisez vos utilisateurs finaux aux spams et à la création de mots de passe forts. Les cybercriminels entreprenants à l'origine d'Emotet utilisent l'ancien cheval de Troie bancaire comme vecteur de ransomware. Emotet s'appuie sur le courrier indésirable pour infecter un utilisateur final et s'implanter sur votre réseau. Une fois sur votre réseau, Emotet se comporte comme un ver, se propageant de système en système à l'aide d'une liste de mots de passe courants. En apprenant à repérer les courriers indésirables et en mettant en œuvre l'authentification multifactorielle, vos utilisateurs auront une longueur d'avance sur les cybercriminels.

- Investissez dans une bonne technologie de cybersécurité. Malwarebytes Endpoint Detection and Response, par exemple, vous offre des capacités de détection, de réponse et de correction via un seul agent pratique sur tout votre réseau. Vous pouvez également demander un essai gratuit de la technologie anti-ransomware de Malwarebytes pour en savoir plus spécifiquement sur notre technologie de protection contre les ransomwares.

Que faire si vous êtes déjà victime de ransomware ? Personne ne veut faire face au ransomware après coup.

- Vérifiez s'il existe un décrypteur. Dans certains rares cas, vous pourriez être en mesure de déchiffrer vos données sans payer, mais les menaces de ransomware évoluent constamment dans le but de rendre le déchiffrement de vos fichiers de plus en plus difficile, donc ne vous faites pas trop d'illusions.

- Ne payez pas la rançon. Nous avons longtemps prôné de ne pas payer la rançon et le FBI (après quelques allers-retours) est d'accord. Les cybercriminels n'ont aucune morale et rien ne garantit que vous récupérerez vos fichiers. De plus, en payant la rançon, vous montrez aux cybercriminels que les attaques par ransomware fonctionnent.

Histoire des attaques de ransomware

Le premier ransomware, connu sous le nom de PC Cyborg ou AIDS, a été créé à la fin des années 1980. PC Cyborg chiffrait tous les fichiers dans le répertoire C: après 90 redémarrages, et demandait à l'utilisateur de renouveler sa licence en envoyant 189 dollars par courrier à PC Cyborg Corp. Le chiffrement utilisé était suffisamment simple à inverser, donc il posait peu de menace pour ceux qui s'y connaissaient en informatique.

Avec peu de variantes apparaissant au cours des 10 années suivantes, une véritable menace de ransomware n'arriverait pas sur la scène avant 2004, lorsque GpCode utilisait un chiffrement RSA faible pour tenir des fichiers personnels en rançon.

En 2007, WinLock a annoncé l'essor d'un nouveau type de ransomware qui, au lieu de chiffrer les fichiers, verrouillait les utilisateurs hors de leur bureau. WinLock prenait le contrôle de l'écran de la victime et affichait des images pornographiques. Ensuite, il demandait un paiement via un SMS payant pour les supprimer.

Avec le développement de la famille de rançongiciels Reveton en 2012 est apparue une nouvelle forme de ransomware : le ransomware des forces de l'ordre. Les victimes sont bloquées sur leur ordinateur et voient apparaître une page d'apparence officielle contenant les identifiants d'organismes chargés de l'application de la loi, tels que le FBI et Interpol. Le ransomware prétend que l'utilisateur a commis un délit, comme le piratage informatique, le téléchargement de fichiers illégaux ou même la pornographie enfantine. La plupart des familles de ransomwares des forces de l'ordre exigeaient le paiement d'une amende allant de 100 à 3 000 dollars au moyen d'une carte prépayée telle que UKash ou PaySafeCard.

Les utilisateurs moyens ne savaient pas quoi penser de cela et croyaient qu'ils étaient réellement sous enquête par les forces de l'ordre. Cette tactique d'ingénierie sociale, aujourd'hui appelée culpabilité implicite, amène l'utilisateur à questionner sa propre innocence et, plutôt que de se voir reprocher une activité dont il n'est pas fier, à payer la rançon pour que tout cela disparaisse.

En 2013, CryptoLocker a réintroduit le monde au ransomware de chiffrement - cette fois-ci, il était bien plus dangereux. CryptoLocker utilisait un chiffrement de niveau militaire et stockait la clé nécessaire pour débloquer les fichiers sur un serveur distant. Cela signifiait qu'il était pratiquement impossible pour les utilisateurs de récupérer leurs données sans payer la rançon.

Ce type de ransomware de chiffrement est encore utilisé aujourd'hui, car il s'est avéré être un outil incroyablement efficace pour les cybercriminels afin de se faire de l'argent. Les grandes vagues d'attaques par ransomware, telles que WannaCry en mai 2017 et Petya en juin 2017, ont utilisé le ransomware de chiffrement pour piéger des utilisateurs et des entreprises du monde entier.

Fin 2018, Ryuk a fait irruption sur la scène des ransomwares avec une série d'attaques contre des publications de presse américaines ainsi que contre l'Onslow Water and Sewer Authority de Caroline du Nord. Fait intéressant, les systèmes ciblés ont d'abord été infectés par Emotet ou TrickBot, deux chevaux de Troie voleurs d'informations désormais utilisés pour diffuser d'autres formes de logiciels malveillants comme Ryuk, par exemple. Adam Kujawa, directeur de Malwarebytes Labs, pense qu'Emotet et TrickBot sont utilisés pour trouver des cibles de grande valeur. Une fois qu'un système est infecté et signalé comme une bonne cible pour un ransomware, Emotet/TrickBot réinfecte le système avec Ryuk.

En 2019, les criminels derrière le ransomware Sodinokibi (un supposé sous-produit de GandCrab) ont commencé à utiliser des fournisseurs de services gérés (MSP) pour diffuser des infections. En août 2019, des centaines de cabinets dentaires à travers le pays ont découvert qu'ils ne pouvaient plus accéder à leurs dossiers de patients. Les attaquants ont utilisé un MSP compromis, dans ce cas une entreprise de logiciels de dossiers médicaux, pour infecter directement jusqu'à 400 cabinets dentaires avec le logiciel de tenue de dossiers.

Également en 2019, Malwarebytes a découvert la famille de ransomware Maze. Selon le rapport 2021 de Malwarebytes sur l'état des malwares, « Maze est allé au-delà de la détention de données en otage - cela incluait une menace supplémentaire de libérer publiquement les données dérobées si une rançon n’était pas payée ». Une autre bande de ransomware apparue la même année est REvil, également connue sous le nom de « Sodin » ou « Sodinokibi ». Une bande de ransomware sophistiquée, REvil utilise un modèle de Ransomware-as-a-Service (RaaS) pour être vendue à d'autres personnes voulant utiliser leur logiciel pour perpétrer des attaques par ransomware.

En 2020, une nouvelle famille de ransomware appelée Egregor a fait son apparition. On pense que c'est une sorte de successeur de la famille de ransomware Maze, étant donné que de nombreux cybercriminels qui travaillaient avec Maze sont passés à Egregor. Similaire à Maze, Egregor utilise une attaque de "double extorsion", dans laquelle ils chiffrent les fichiers et volent également des données de la victime qu'ils menacent de publier en ligne à moins que la rançon ne soit payée.

Bien que les attaques par ransomware contre les individus constituent un problème depuis plusieurs années, les attaques par ransomware contre les entreprises, les hôpitaux et les systèmes de santé, les écoles et les districts scolaires, les gouvernements locaux et d'autres organisations ont fait la une des journaux en 2021. De Colonial Pipeline au grand groupe agroalimentaire JBS en passant par Steamship Authority, le plus grand service de ferry du Massachusetts, les attaquants par ransomware ont montré qu'ils avaient la capacité et la volonté de perturber de grandes entreprises qui fournissent des biens de tous les jours comme l'essence, la nourriture et le transport.

Tout au long de l'année 2021, nous avons vu titre après titre sur de grandes attaques par ransomware contre des grandes entreprises et organisations (voir la section des nouvelles ci-dessus pour en lire sur beaucoup d'entre elles). À la mi-année, le gouvernement américain a déclaré que le ransomware devait être enquêté comme le terrorisme et a créé le site StopRansomware.gov pour rassembler des informations sur la façon d'arrêter et de survivre aux attaques par ransomware.

Que réserve le reste de 2021 et de 2022 sur le paysage des menaces de ransomware ? Bien que nous ne le sachions pas, nous serons là pour vous tenir informé. Revenez sur cette page pour des mises à jour futures et suivez le blog de Malwarebytes Labs pour les dernières nouvelles en matière de cybersécurité.