Tutto sugli attacchi ransomware

Il ransomware ha fatto notizia per tutto il 2021 e continua a farlo nel 2022. Potresti aver sentito parlare di attacchi alle grandi aziende, organizzazioni o agenzie governative, oppure potresti aver subito un attacco di ransomware sul tuo dispositivo.

È un problema significativo e una prospettiva spaventosa avere tutti i tuoi file e dati tenuti in ostaggio fino a quando non paghi. Se vuoi saperne di più su questa minaccia, continua a leggere per scoprire le diverse forme di ransomware, come si ottiene, da dove proviene, chi colpisce e, in ultima analisi, cosa puoi fare per proteggerti.

Che cos'è il ransomware?

Definizione di ransomware

Il malware con riscatto, o ransomware, è un tipo di malware che impedisce agli utenti di accedere al sistema o ai file personali e richiede il pagamento di un riscatto per potervi accedere nuovamente. Sebbene qualcuno possa pensare che "un virus mi ha bloccato il computer", il ransomware viene classificato come una forma di malware diversa dal virus.

Le prime varianti di ransomware sono state sviluppate alla fine degli anni '80 e il pagamento doveva essere inviato tramite posta ordinaria. Oggi, gli autori di ransomware ordinano che il pagamento venga inviato tramite criptovaluta o carta di credito e gli aggressori prendono di mira individui, aziende e organizzazioni di ogni tipo. Alcuni autori di ransomware vendono il servizio ad altri criminali informatici, il che è noto come Ransomware-as-a-Service o RaaS.

Attacchi ransomware

Come fa esattamente un attore delle minacce a portare a termine un attacco ransomware? Innanzitutto, deve ottenere l'accesso a un dispositivo o a una rete. L'accesso consente di utilizzare il malware necessario per crittografare o bloccare il dispositivo e i dati. Esistono diversi modi in cui il ransomware può infettare il vostro computer

Come si fa a prendere un ransomware?

- Malspam: Per ottenere l'accesso, alcuni attori delle minacce utilizzano lo spam, che consiste nell'inviare un'e-mail con un allegato dannoso al maggior numero possibile di persone, per vedere chi apre l'allegato e "abbocca", per così dire. Lo spam dannoso, o malspam, è un'e-mail non richiesta che viene utilizzata per trasmettere malware. L'e-mail può contenere allegati con trappole esplosive, come PDF o documenti Word. Può anche contenere link a siti web dannosi.

- Malvertising: Un altro metodo di infezione molto diffuso è il malvertising. Il malvertising, o pubblicità dannosa, è l'uso della pubblicità online per distribuire malware senza che sia necessaria alcuna interazione da parte dell'utente. Durante la navigazione in rete, anche su siti legittimi, gli utenti possono essere indirizzati a server criminali senza mai cliccare su un annuncio. Questi server catalogano i dettagli sui computer delle vittime e sulla loro posizione, per poi selezionare il malware più adatto da distribuire. Spesso questo malware è un ransomware. Il malvertising spesso utilizza un iframe infetto, o un elemento invisibile della pagina web, per svolgere il suo lavoro. L'iframe reindirizza a una landing page di exploit e il codice dannoso attacca il sistema dalla landing page tramite un kit di exploit. Tutto questo avviene all'insaputa dell'utente, motivo per cui viene spesso definito download.

- Spear phishing: un mezzo più mirato per un attacco ransomware è lo spearphishing. Un esempio di spear phishing è l'invio di e-mail ai dipendenti di una certa azienda, sostenendo che l'amministratore delegato chiede di partecipare a un importante sondaggio tra i dipendenti o che l'ufficio risorse umane richiede di download e leggere una nuova politica. Il termine "whaling" viene utilizzato per descrivere questi metodi mirati ai responsabili decisionali di alto livello di un'organizzazione, come l'amministratore delegato o altri dirigenti.

- Ingegneria sociale: Malspam, malvertising e spear phishing possono, e spesso lo fanno, contenere elementi di ingegneria sociale. Gli attori delle minacce possono utilizzare l'ingegneria sociale per indurre le persone ad aprire gli allegati o a fare clic sui link apparendo come legittimi, sia che si tratti di un'istituzione fidata o di un amico. I criminali informatici utilizzano l'ingegneria sociale in altri tipi di attacchi ransomware, ad esempio fingendosi l'FBI per spaventare gli utenti e convincerli a pagare una somma di denaro per sbloccare i loro file. Un altro esempio di social engineering è quello di un attore che raccoglie informazioni dai profili pubblici dei social media dell'utente sui suoi interessi, sui luoghi che visita spesso, sul suo lavoro, ecc. e utilizza alcune di queste informazioni per inviare un messaggio che gli sembra familiare, sperando che l'utente faccia clic prima di rendersi conto che non è legittimo.

Crittografia dei file e richiesta di riscatto

Qualunque sia il metodo utilizzato dall'attore della minaccia, una volta ottenuto l'accesso e il software ransomware (in genere attivato dalla vittima facendo clic su un link o aprendo un allegato) cripta i file o i dati dell'utente in modo da impedirne l'accesso, viene visualizzato un messaggio che richiede il pagamento di un riscatto per ripristinare quanto sottratto. Spesso l'aggressore richiede il pagamento tramite criptovaluta.

Tipi di ransomware

I tre tipi principali di ransomware sono gli scareware, gli screen locker e i ransomware crittografici:

- Scareware: Lo scareware, a quanto pare, non è poi così spaventoso. Si tratta di software di sicurezza non funzionanti e di truffe a danno dell'assistenza tecnica. Potreste ricevere un messaggio pop-up in cui si afferma che è stato scoperto del malware e che l'unico modo per liberarsene è pagare. Se non fate nulla, probabilmente continuerete a essere bombardati da pop-up, ma i vostri file sono sostanzialmente al sicuro. Un software di sicurezza informatica legittimo non solleciterebbe i clienti in questo modo. Se non avete già il software di questa azienda sul vostro computer, allora non vi starebbe monitorando per individuare eventuali infezioni da ransomware. Se disponete di un software di sicurezza, non dovrete pagare per rimuovere l'infezione: avete già pagato il software per svolgere questo compito.

- Blocca schermo: Passate all'allerta terrorismo arancione per questi tipi. Quando un ransomware blocca-schermo entra nel vostro computer, significa che siete completamente bloccati fuori dal vostro PC. All'avvio del computer, viene visualizzata una finestra a grandezza naturale, spesso accompagnata da un sigillo ufficiale dell'FBI o del Dipartimento di Giustizia degli Stati Uniti, che indica che è stata rilevata un'attività illegale sul computer e che è necessario pagare una multa. Tuttavia, l'FBI non vi bloccherebbe il computer né vi chiederebbe un pagamento per attività illegali. Se si sospettasse di pirateria, pornografia infantile o altri crimini informatici, si procederebbe attraverso i canali legali appropriati.

- Ransomware di criptaggio: questo è il tipo veramente pericoloso. Sono quelli che prendono i tuoi file e li criptano, chiedendo un pagamento per decriptarli e restituirteli. La ragione per cui questo tipo di ransomware è così pericoloso è che una volta che i cybercriminali hanno i tuoi file, nessun software di sicurezza o ripristino del sistema può restituirveli. A meno che non paghi il riscatto, per la maggior parte sono persi. E anche se paghi, non c'è garanzia che i cybercriminali ti ridaranno quei file.

Ransomware Mac

Gli autori di malware per Mac non sono stati da meno nel gioco del ransomware, introducendo nel 2016 il primo ransomware per Mac OS chiamato KeRanger. Questo ransomware infettava un'app chiamata Transmission che, una volta lanciata, copiava file dannosi che continuavano a funzionare silenziosamente in background per tre giorni fino a quando non si attivavano ed encriptavano i file. Fortunatamente, il programma anti-malware integrato di Apple, XProtect, ha rilasciato un aggiornamento subito dopo la scoperta del ransomware che lo bloccava dall'infezione dei sistemi degli utenti. Tuttavia, il ransomware per Mac non è più solo teorico.

Dopo KeRanger ci furono Findzip e MacRansom, entrambi scoperti nel 2017. Più di recente, nel 2020, c'è stato quello che sembrava un ransomware, ThiefQuest, noto anche come EvilQuest, ma si è rivelato essere in realtà un "wiper". Fingeva di essere un ransomware per coprire il fatto che stava estraendo tutti i tuoi dati, e sebbene criptasse i file, non aveva mai un modo per decriptarli o per contattare il gruppo per i pagamenti.

Ransomware mobile

Non è stato fino all'apice dei famosi CryptoLocker e altre famiglie simili nel 2014 che il ransomware è stato visto su larga scala su dispositivi mobili. Il ransomware mobile mostra generalmente un messaggio che il dispositivo è stato bloccato a causa di un'attività illegale. Il messaggio afferma che il telefono sarà sbloccato dopo il pagamento di una tariffa. Il ransomware mobile viene spesso distribuito tramite app dannose e richiede che si avvii il telefono in modalità sicura e si elimini l'app infetta per recuperare l'accesso al dispositivo mobile.

Chi prendono di mira gli autori di ransomware?

Quando il ransomware è stato introdotto (e poi reintrodotto), le sue vittime iniziali erano singoli sistemi (ovvero persone normali). Tuttavia, i criminali informatici hanno iniziato a realizzare il suo pieno potenziale quando hanno diffuso il ransomware nelle aziende. Il ransomware ha avuto un tale successo contro le aziende, bloccando la produttività e causando la perdita di dati e ricavi, che i suoi autori hanno rivolto la maggior parte dei loro attacchi verso di esse.

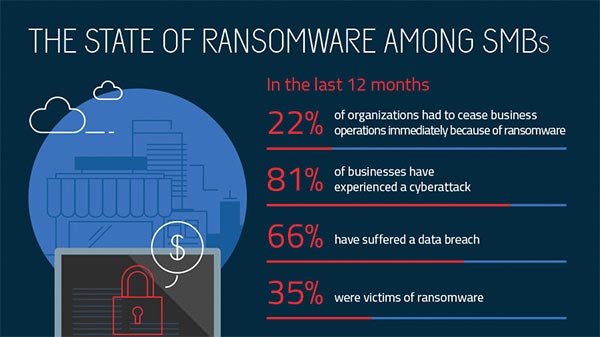

Alla fine del 2016, il 12,3% dei rilevamenti aziendali globali erano ransomware, mentre solo l'1,8% dei rilevamenti consumer erano ransomware a livello mondiale. Nel 2017, il 35% delle piccole e medie imprese aveva subito un attacco ransomware. Se si va avanti fino alla pandemia globale del 2020, la minaccia persiste: Le bande di ransomware hanno attaccato ospedali e strutture mediche e hanno sviluppato nuove tattiche come la "doppia estorsione", in cui gli aggressori sono in grado di estorcere più denaro con la minaccia di divulgare dati sensibili che con la decriptazione dei computer che hanno criptato. Alcuni gruppi di ransomware offrono i loro servizi ad altri, utilizzando un modello Ransomware-as-a-Service o RaaS.

Rapporto sul ransomware per le piccole e medie imprese.

Dal punto di vista geografico, gli attacchi ransomware si concentrano ancora sui mercati occidentali, con Regno Unito, Stati Uniti e Canada che si classificano rispettivamente come i primi tre Paesi presi di mira. Come per altri attori delle minacce, gli autori di ransomware seguono il denaro, quindi cercano aree con un'ampia adozione di PC e una relativa ricchezza. Con l'aumento della crescita economica nei mercati emergenti dell'Asia e del Sud America, ci si aspetta un aumento del ransomware (e di altre forme di malware) anche lì.

Come posso rimuovere il ransomware?

Si dice che un grammo di prevenzione vale un chilo di cura. Questo è certamente vero quando si tratta di ransomware. Se un utente malintenzionato cripta il vostro dispositivo e chiede un riscatto, non c'è alcuna garanzia che lo sbloccherà, sia che paghiate o meno.

Ecco perché è fondamentale essere preparati prima di essere colpiti da un ransomware. Due passi fondamentali da compiere sono:

- Installate il software di sicurezza prima di essere colpiti dal ransomware

- Eseguire il backup dei dati importanti (file, documenti, foto, video, ecc.).

Se vi ritrovate con un'infezione da ransomware, la regola numero uno è di non pagare mai il riscatto. (Ciò non fa altro che incoraggiare i criminali informatici a lanciare ulteriori attacchi contro di voi o contro qualcun altro.

Un'opzione potenziale per la rimozione del ransomware è la possibilità di recuperare alcuni file crittografati utilizzando decrittatori gratuiti. Per essere chiari: non per tutte le famiglie di ransomware sono stati creati dei decrittatori, in molti casi perché il ransomware utilizza algoritmi di crittografia avanzati e sofisticati.

E anche se esiste un decriptatore, non è sempre chiaro se si tratti della versione giusta del malware. Non si vuole criptare ulteriormente i propri file utilizzando lo script di decriptazione sbagliato. Pertanto, dovrete prestare molta attenzione al messaggio di riscatto stesso, o forse chiedere il parere di uno specialista di sicurezza/informatica prima di tentare qualsiasi cosa.

Altri modi per affrontare un'infezione da ransomware sono scaricare un prodotto di sicurezza noto per la bonifica ed eseguire una scansione per rimuovere la minaccia. Forse non riavrete i vostri file, ma potrete essere certi che l'infezione verrà ripulita. Per il ransomware screenlocking, potrebbe essere necessario un ripristino completo del sistema. Se non funziona, si può provare a eseguire una scansione da un CD o da un'unità USB avviabile.

Se volete provare a sventare un'infezione da ransomware crittografico in azione, dovrete rimanere particolarmente vigili. Se notate che il vostro sistema rallenta apparentemente senza motivo, spegnetelo e scollegatelo da Internet. Se, una volta riavviato, il malware è ancora attivo, non sarà in grado di inviare o ricevere istruzioni dal server di comando e controllo. Ciò significa che senza una chiave o un modo per estrarre il pagamento, il malware potrebbe rimanere inattivo. A questo punto, download e installate un prodotto di sicurezza ed eseguite una scansione completa.

Tuttavia, queste opzioni per la rimozione del ransomware non funzionano in tutti i casi. Come già detto, i consumatori devono difendersi in modo proattivo dai ransomware installando un software di sicurezza come Malwarebytes Premiume facendo il backup di tutti i dati importanti. Per le aziende, è bene saperne di più sulle soluzioni aziendali Malwarebytes che includono il rilevamento, la prevenzione e il rollback dei ransomware.

Come posso proteggermi dal ransomware?

Gli esperti di sicurezza concordano sul fatto che il modo migliore per proteggersi dai ransomware è quello di evitare che si verifichino in primo luogo.

Leggi i modi migliori per prevenire un'infezione da ransomware.

Sebbene esistano metodi per affrontare un'infezione da ransomware, si tratta di soluzioni imperfette e spesso richiedono competenze tecniche molto superiori a quelle dell'utente medio. Ecco quindi cosa consigliamo di fare per evitare le conseguenze degli attacchi ransomware.

Il primo passo per prevenire il ransomware è investire in un programma di cybersicurezza eccellente, con una protezione in tempo reale progettata per contrastare gli attacchi malware avanzati come il ransomware. Dovreste anche cercare funzioni che proteggano i programmi vulnerabili dalle minacce (una tecnologia anti-exploit) e che blocchino il ransomware dal tenere in ostaggio i file (un componente anti-ransomware ). I clienti che hanno utilizzato la versione premium di Malwarebytes per Windows, ad esempio, sono stati protetti da tutti i principali attacchi ransomware del 2017.

Inoltre, per quanto possa essere doloroso, è necessario creare regolarmente dei backup sicuri dei propri dati. Il nostro consiglio è di utilizzare un cloud storage che includa una crittografia di alto livello e un'autenticazione a più fattori. Tuttavia, è possibile acquistare unità USB o un disco rigido esterno in cui salvare i file nuovi o aggiornati; assicuratevi però di scollegare fisicamente i dispositivi dal computer dopo aver eseguito il backup, altrimenti potrebbero essere infettati da ransomware.

Assicuratevi quindi che i vostri sistemi e software siano aggiornati. Il ransomware WannaCry ha sfruttato una vulnerabilità del software Microsoft. Sebbene l'azienda avesse rilasciato una patch per la falla di sicurezza già nel marzo 2017, molte persone non hanno installato l'aggiornamento, lasciandole così esposte agli attacchi. Comprendiamo che è difficile stare al passo con un elenco sempre crescente di aggiornamenti da un elenco sempre crescente di software e applicazioni utilizzati nella vita quotidiana. Per questo motivo vi consigliamo di modificare le impostazioni per attivare l'aggiornamento automatico.

Infine, resta informato. Uno dei modi più comuni con cui i computer vengono infettati dal ransomware è attraverso l'ingegneria sociale. Informati (e informa i tuoi dipendenti se sei un imprenditore) su come riconoscere malspam, siti sospetti e altre truffe. E soprattutto, usa il buon senso. Se sembra sospetto, probabilmente lo è.

Che impatto ha il ransomware sulla mia azienda?

GandCrab, SamSam, WannaCry, NotPetya: sono tutti tipi diversi di ransomware e stanno colpendo duramente le aziende. Infatti, gli attacchi ransomware alle aziende sono aumentati dell'88% nella seconda metà del 2018, poiché i criminali informatici si sono allontanati dagli attacchi incentrati sui consumatori. I criminali informatici sanno che i grandi affari si traducono in grandi guadagni e prendono di mira ospedali, agenzie governative e istituzioni commerciali. Complessivamente, il costo medio di una violazione dei dati, compresi risanamento, sanzioni e pagamenti per il ransomware, ammonta a 3,86 milioni di dollari.

La maggior parte dei casi di ransomware ultimamente sono stati identificati come GandCrab. Rilevato per la prima volta a gennaio del 2018, GandCrab ha già passato diverse versioni, man mano che gli autori della minaccia rendono il loro ransomware più difficile da difendere e rafforzano la sua crittografia. Si stima che GandCrab abbia già incassato circa 300 milioni di dollari in riscatti pagati, con riscatti individuali fissati tra i 600 e i 700.000 dollari.

In un altro attacco notevole avvenuto nel marzo del 2018, il ransomware SamSam ha paralizzato la Città di Atlanta disabilitando diversi servizi essenziali della città — tra cui la riscossione dei ricavi e il sistema di registrazione della polizia. In totale, l'attacco SamSam è costato ad Atlanta 2,6 milioni di dollari per la rimessa in pristino.

Considerando la serie di attacchi ransomware e i costi enormi associati, ora è un buon momento per prendere provvedimenti per proteggere la tua azienda dal ransomware. Abbiamo trattato l'argomento in grande dettaglio in passato, ma ecco un rapido glossario su come proteggere la tua azienda dal malware.

- Esegui il backup dei tuoi dati. Supponendo di avere a disposizione backup, risolvere un attacco ransomware è semplice come cancellare e rimaginare i sistemi infetti. Potresti voler eseguire una scansione dei tuoi backup per assicurarti che non siano stati infettati, perché alcuni ransomware sono progettati per cercare condivisioni di rete. Di conseguenza, sarebbe buona norma memorizzare i backup dei dati su un server cloud sicuro con crittografia di alto livello e autenticazione multifattore.

- Applicate le patch e aggiornate il vostro software. Il ransomware spesso si basa su kit di exploit per ottenere l'accesso illecito a un sistema o a una rete (ad esempio GandCrab). Finché il software della vostra rete è aggiornato, gli attacchi ransomware basati su exploit non possono danneggiarvi. A questo proposito, se la vostra azienda utilizza software obsoleto o non aggiornato, siete a rischio di ransomware, perché i produttori di software non rilasciano più aggiornamenti di sicurezza. Eliminate il software obsoleto e sostituitelo con quello ancora supportato dal produttore.

- Istruite i vostri utenti finali sul malspam e sulla creazione di password forti. Gli intraprendenti criminali informatici che si celano dietro Emotet stanno utilizzando l'ex Trojan bancario come veicolo di distribuzione per il ransomware. Emotet si basa sul malspam per infettare un utente finale e prendere piede nella vostra rete. Una volta in rete, Emotet mostra un comportamento simile a un worm, diffondendosi da un sistema all'altro utilizzando un elenco di password comuni. Imparando a individuare il malspam e implementando l'autenticazione a più fattori, i vostri utenti finali saranno sempre un passo avanti rispetto ai criminali informatici.

- Investite in una buona tecnologia di cybersecurity. Malwarebytes Endpoint Detection and Response, ad esempio, offre funzionalità di rilevamento, risposta e bonifica attraverso un unico agente per tutta la rete. È inoltre possibile richiedere una prova gratuita della tecnologia anti-ransomwareMalwarebytes per conoscere meglio la nostra tecnologia di protezione contro il ransomware.

Cosa fare se sei già vittima di ransomware? Nessuno vuole affrontare il ransomware a fatto compiuto.

- Controlla se esiste un decryptor. In qualche raro caso potresti essere in grado di decrittografare i tuoi dati senza pagare, ma le minacce ransomware evolvono costantemente con l'obiettivo di rendere sempre più difficile decrittare i tuoi file, quindi non alimentare troppe speranze.

- Non pagare il riscatto. Da tempo sosteniamo di non pagare il riscatto e l'FBI (dopo qualche esitazione) è d'accordo. I cybercriminali non hanno scrupoli e non c'è garanzia che riotterrai i tuoi file. Inoltre, pagando il riscatto stai dimostrando ai cybercriminali che gli attacchi ransomware funzionano.

Storia degli attacchi ransomware

Il primo ransomware, noto come PC Cyborg o AIDS, è stato creato alla fine degli anni Ottanta. PC Cyborg criptava tutti i file nella directory C: dopo 90 riavvii e poi chiedeva all'utente di rinnovare la licenza inviando 189 dollari per posta a PC Cyborg Corp. La crittografia utilizzata era abbastanza semplice da invertire, quindi rappresentava una minaccia minima per chi era esperto di computer.

Con poche varianti apparse nei 10 anni successivi, una vera minaccia ransomware sarebbe arrivata sulla scena solo nel 2004, quando GpCode utilizzò la debole crittografia RSA per chiedere un riscatto per i file personali.

Nel 2007, WinLock ha annunciato l'ascesa di un nuovo tipo di ransomware che, invece di criptare i file, bloccava le persone dal proprio desktop. WinLock prendeva il controllo dello schermo della vittima e mostrava immagini pornografiche. Poi chiedeva il pagamento di un SMS a pagamento per rimuoverle.

Con lo sviluppo della famiglia di ransom Reveton nel 2012 è nata una nuova forma di ransomware: il ransomware per le forze dell'ordine. Le vittime venivano bloccate dal loro desktop e visualizzavano una pagina dall'aspetto ufficiale che includeva le credenziali delle forze dell'ordine come l'FBI e l'Interpol. Il ransomware affermava che l'utente aveva commesso un reato, come l'hacking del computer, il download di file illegali o persino il coinvolgimento nella pornografia infantile. La maggior parte delle famiglie di ransomware delle forze dell'ordine richiedeva il pagamento di una multa che andava da 100 a 3.000 dollari con una carta prepagata come UKash o PaySafeCard.

Gli utenti medi non sapevano che pesci pigliare e credevano di essere davvero sotto indagine da parte delle forze dell'ordine. Questa tattica di ingegneria sociale, oggi definita colpa implicita, fa sì che l'utente metta in dubbio la propria innocenza e, piuttosto che essere chiamato in causa per un'attività di cui non va fiero, paghi il riscatto per far sparire tutto.

Nel 2013 CryptoLocker ha reintrodotto nel mondo il ransomware crittografico, ma questa volta era molto più pericoloso. CryptoLocker utilizzava una crittografia di livello militare e memorizzava la chiave necessaria per sbloccare i file su un server remoto. Ciò significava che era praticamente impossibile per gli utenti recuperare i propri dati senza pagare il riscatto.

Questo tipo di ransomware crittografico è ancora in uso oggi, poiché ha dimostrato di essere uno strumento incredibilmente efficace per i criminali informatici per fare soldi. Le epidemie di ransomware su larga scala, come WannaCry nel maggio 2017 e Petya nel giugno 2017, hanno utilizzato ransomware criptanti per intrappolare utenti e aziende in tutto il mondo.

Alla fine del 2018, Ryuk ha fatto irruzione sulla scena dei ransomware con una serie di attacchi a testate giornalistiche americane e all'autorità idrica e fognaria Onslow della Carolina del Nord. In un interessante colpo di scena, i sistemi presi di mira sono stati prima infettati con Emotet o TrickBot, due trojan per il furto di informazioni ora utilizzati per fornire altre forme di malware come Ryuk, ad esempio. Il direttore di Malwarebytes Labs, Adam Kujawa, ipotizza che Emotet e TrickBot vengano utilizzati per trovare obiettivi di alto valore. Una volta che un sistema viene infettato e segnalato come un buon obiettivo per il ransomware, Emotet/TrickBot reinfetta il sistema con Ryuk.

Nel 2019, i criminali che si celano dietro il ransomware Sodinokibi (una presunta propaggine di GandCrab) hanno iniziato a utilizzare i provider di servizi gestiti (MSP) per diffondere le infezioni. Nell'agosto 2019, centinaia di studi dentistici in tutto il Paese hanno scoperto di non poter più accedere alle cartelle cliniche dei pazienti. Gli aggressori hanno utilizzato un MSP compromesso, in questo caso un'azienda di software per cartelle cliniche, per infettare direttamente più di 400 studi dentistici che utilizzano il software di archiviazione.

Sempre nel 2019, Malwarebytes ha scoperto la famiglia di ransomware Maze. Secondo lo State of Malware Report 2021 di Malwarebytes, "Maze andava oltre il tenere in ostaggio i dati: includeva un'ulteriore minaccia di rendere pubblici i dati strisciati se il riscatto non fosse stato pagato". Un'altra banda di ransomware apparsa per la prima volta nello stesso anno è REvil, nota anche come "Sodin" o "Sodinokibi". Una banda di ransomware sofisticata, REvil utilizza un modello di Ransomware-as-a-Service (RaaS) per vendere ad altri che vogliono usare il loro software per commettere attacchi ransomware.

Nel 2020 è entrata in scena un'altra famiglia di ransomware, denominata Egregor. Si pensa che sia in qualche modo un successore della famiglia di ransomware Maze, poiché molti dei criminali informatici che lavoravano con Maze sono passati a Egregor. Simile a Maze, Egregor utilizza un attacco di "doppia estorsione", in cui cripta i file e ruba i dati della vittima che minaccia di pubblicare online se non viene pagato il riscatto.

Mentre gli attacchi ransomware ai privati sono un problema da diversi anni, nel 2021 hanno fatto notizia gli attacchi ransomware a imprese, ospedali e sistemi sanitari, scuole e distretti scolastici, amministrazioni locali e altre organizzazioni. Da Colonial Pipeline al grande produttore di carne JBS fino a Steamship Authority, il più grande servizio di traghetti del Massachusetts, gli aggressori di ransomware hanno dimostrato di essere in grado e disposti a mettere in crisi grandi aziende che forniscono beni di uso quotidiano come benzina, cibo e trasporti.

Nel corso del 2021, abbiamo assistito a titoli di giornale su titoli di grandi attacchi ransomware a grandi aziende e organizzazioni (vedere la sezione notizie in alto per leggere molti di essi). A metà anno, il governo degli Stati Uniti ha dichiarato che il ransomware sarebbe stato indagato come il terrorismo e ha creato il sito web StopRansomware.gov per raccogliere informazioni su come fermare e sopravvivere agli attacchi ransomware.

Cosa porterà il resto del 2021 e del 2022 nel panorama delle minacce ransomware? Anche se non lo sappiamo, saremo qui per tenervi informati. Tornate a visitare questa pagina per gli aggiornamenti futuri e seguite il blog di Malwarebytes Labs per le ultime notizie sulla sicurezza informatica.